Actualizaciones de febrero de 2024 para todos, todas y todes 🤪

Ayer, martes de parches de febrero de 2024, Microsoft que incluye actualizaciones de seguridad para 73 fallas y dos Zero-Days explotados activamente ( reporte completo.)

Estos parches corrigen cinco vulnerabilidades críticas, incluidas las vulnerabilidades de denegación de servicio, ejecución remota de código, divulgación de información y elevación de privilegios.

La cantidad de errores en cada categoría de vulnerabilidad se enumera a continuación:

- 16 Vulnerabilidades de elevación de privilegios

- 3 vulnerabilidades de omisión de funciones de seguridad

- 30 vulnerabilidades de ejecución remota de código

- 5 vulnerabilidades de divulgación de información

- 9 vulnerabilidades de denegación de servicio

- 10 vulnerabilidades de suplantación de identidad

El recuento total de 73 fallas no incluye 6 fallas de Microsoft Edge corregidas el 8 de febrero y 1 falla de Mariner.

Para obtener más información sobre las actualizaciones no relacionadas con la seguridad publicadas hoy, puede revisar nuestros artículos dedicados a la nueva actualización acumulativa KB5034765 de Windows 11 y la actualización KB5034763 de Windows 10.

Dos Zero-Day arreglados

El Patch Tuesday de este mes corrige dos vulnerabilidades de día cero explotadas activamente, que Microsoft clasifica como una falla que se divulga públicamente o se explota activamente sin una solución oficial disponible.

Las dos vulnerabilidades de día cero explotadas activamente en las actualizaciones de hoy son:

CVE-2024-21351: Vulnerabilidad de omisión de la función de seguridad SmartScreen de Windows

Microsoft ha solucionado una vulnerabilidad de Windows SmartScreen explotada activamente que permite a los atacantes eludir los controles de seguridad de SmartScreen.

"Un atacante autorizado debe enviar al usuario un archivo malicioso y convencerlo de que lo abra. Un atacante que explotara con éxito esta vulnerabilidad podría eludir la experiencia del usuario de SmartScreen", continuó Microsoft.

No se sabe cómo se abusó de la falla en los ataques o por cual actor de amenaza. La falla fue descubierta por Eric Lawrence de Microsoft pero la empresa no ha proporcionado detalles sobre cómo se aprovechó la falla CVE-2024-21351 en los ataques.

CVE-2024-21412: Vulnerabilidad de omisión de función de seguridad de archivos de acceso directo a Internet.

Microsoft ha solucionado una falla de archivo de acceso directo a Internet explotada activamente que podría eludir las advertencias de Marca de la Web (MoTW) en Windows.

"Un atacante no autenticado podría enviar al usuario objetivo un archivo especialmente diseñado para eludir las comprobaciones de seguridad mostradas", explica Microsoft.

"Sin embargo, el atacante no tendría forma de obligar a un usuario a ver el contenido controlado por el atacante. En cambio, el atacante tendría que convencerlo de que tome medidas haciendo clic en el enlace del archivo".

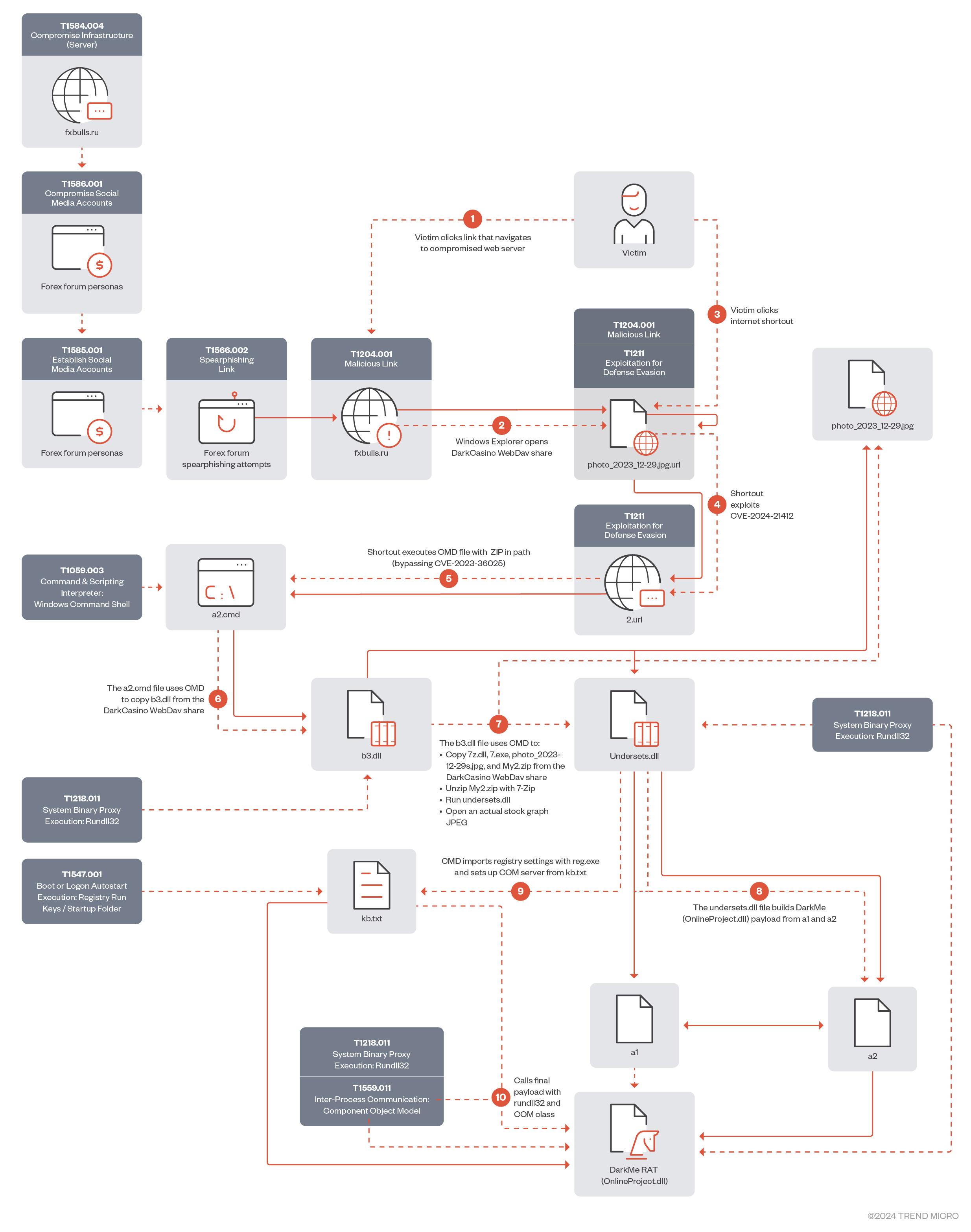

Peter Girnus (aka gothburz) de la Trend Micro's Zero Day Initiative, quien descubrió la falla, publicó hoy un informe sobre cómo fue explotada activamente por el grupo APT DarkCasino (Water Hydra) en una campaña dirigida a los operadores financieros.

Vulnerabilidad crítica en Outlook con exploit activo (CVE-2024-21413)

Esta vulnerabilidad, denominada MonikerLink, Microsoft Outlook (score CVSS 9.8) permite la ejecución de código remoto con interacción de 1-Click del usuario, no requiere privilegios previos y permite robar credenciales NTLM. Además ya se ha publicado un exploit basado en el artículo técnico e investigación de Checkpoint.

Afecta a cualquier usuario conectado a Internet y no requiere condiciones especiales para ser explotada. Microsoft ha publicado las actualizaciones de seguridad para múltiples versiones de Office, incluyendo Office 2016, Office LTSC 2021, Microsoft 365 Apps for Enterprise y Office 2019.

Actualizaciones recientes de otras empresas

Otros proveedores que publicaron actualizaciones o avisos en febrero de 2023 incluyen:

- Adobe has released security updates for Commerce, Substance 3D Painter, Acrobat and Reader, and more.

- Cisco released security updates for multiple products.

- ExpressVPN released a new version to remove the split-tunneling feature after it leaked DNS queries.

- Fortinet released security updates for a new FortiOS SSL VPN RCE, which is exploited in attacks, and two RCE flaws in FortiSIEM.

- Google released the Android February 2024 security updates.

- Ivanti released security updates for a new Connect Secure authentication bypass flaw.

- JetBrains released security updates for a new critical authentication bypass vulnerability in TeamCity On-Premises.

- Linux distros release patches for new Shim bootloader code execution flaw.

- Mastodon released a security update to fix a vulnerability that allows attackers to take over any remote account.

- SAP has released its February 2024 Patch Day updates.

Fuente: BC

No entendí lo de "para todos y todas". Al no ser una acepción de la lengua española (RAE se expidió exlícitamente sobre el tema), cuál fue la intención de titular una nota técnica así?

ResponderBorrarajjaaj, solo es una broma para los "inclusivos"

BorrarEstamo a un tris de ver en los textos: todos, todas, todes, tod@s, paral embarrar más el texto. Lamentable!!!.

Borrarjajaja, que poco sentido de la ironia :P

BorrarJaja solo faltó el todos no? ;(

ResponderBorrar