Vulnerabilidades críticas en F5 permiten tomar control del dispositivo

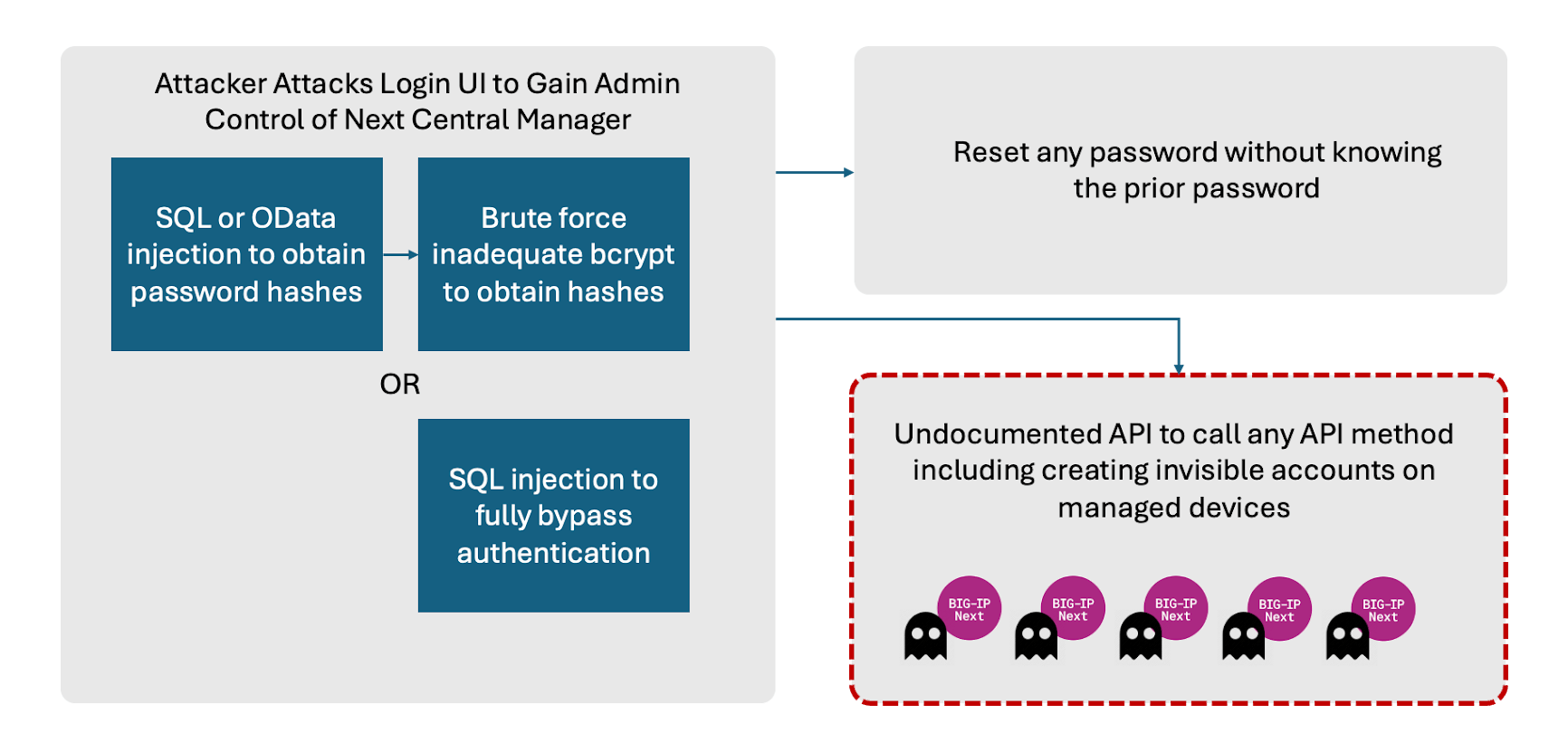

Se han descubierto dos vulnerabilidades de seguridad en F5 Next Central Manager que podrían ser explotadas por un actor de amenazas para tomar el control de los dispositivos y crear cuentas de administrador ocultas y fraudulentas, logrando persistencia en el mismo.

Las "fallas explotables de forma remota pueden dar a los atacantes un control administrativo total del dispositivo y, posteriormente, permitirles crear cuentas en cualquier activo F5 administrado por Next Central Manager", dijo la firma de seguridad Eclypsium en un informe.

Una descripción de los dos problemas es la siguiente:

- CVE-2024-21793 (puntuación CVSS: 7,5): una vulnerabilidad de inyección de OData que podría permitir a un atacante no autenticado ejecutar sentencias SQL maliciosas a través de la API de BIG-IP NEXT Central Manager.

- CVE-2024-26026 (puntuación CVSS: 7,5): una vulnerabilidad de inyección SQL que podría permitir a un atacante no autenticado ejecutar sentencias SQL maliciosas a través de la API BIG-IP Next Central Manager.

Ambas fallas afectan las versiones de Next Central Manager desde 20.0.1 a 20.1.0. Las deficiencias se han solucionado en la versión 20.2.0.

La explotación exitosa de los errores puede resultar en un control administrativo total del dispositivo, lo que permite a los atacantes combinarlo con otras fallas para crear nuevas cuentas en cualquier activo de BIG-IP Next administrado por el Administrador Central.

Es más, estas cuentas maliciosas permanecerían ocultas al propio Gestor Central. Esto es posible gracias a una vulnerabilidad de falsificación de solicitudes del lado del servidor (SSRF) que permite invocar una API no documentada y crear las cuentas.

Esto significa que incluso si se restablece la contraseña de administrador en el Administrador Central y se parchea el sistema, el acceso del atacante aún podría permanecer.

Eclypsium también descubrió dos debilidades más que podrían simplemente lanzar ataques de fuerza bruta contra las contraseñas de administrador y permitir que un administrador restablezca sus contraseñas sin conocer la anterior. Un atacante podría utilizar este problema como arma para bloquear el acceso legítimo al dispositivo desde cada cuenta.

Si bien no hay indicios de que las vulnerabilidades hayan sido explotadas activamente en la naturaleza, se recomienda que los usuarios actualicen sus instancias a la última versión para mitigar posibles amenazas.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!