Exploit Zero-Day contra VMware ESXi Shell a la venta #ESXiVortex

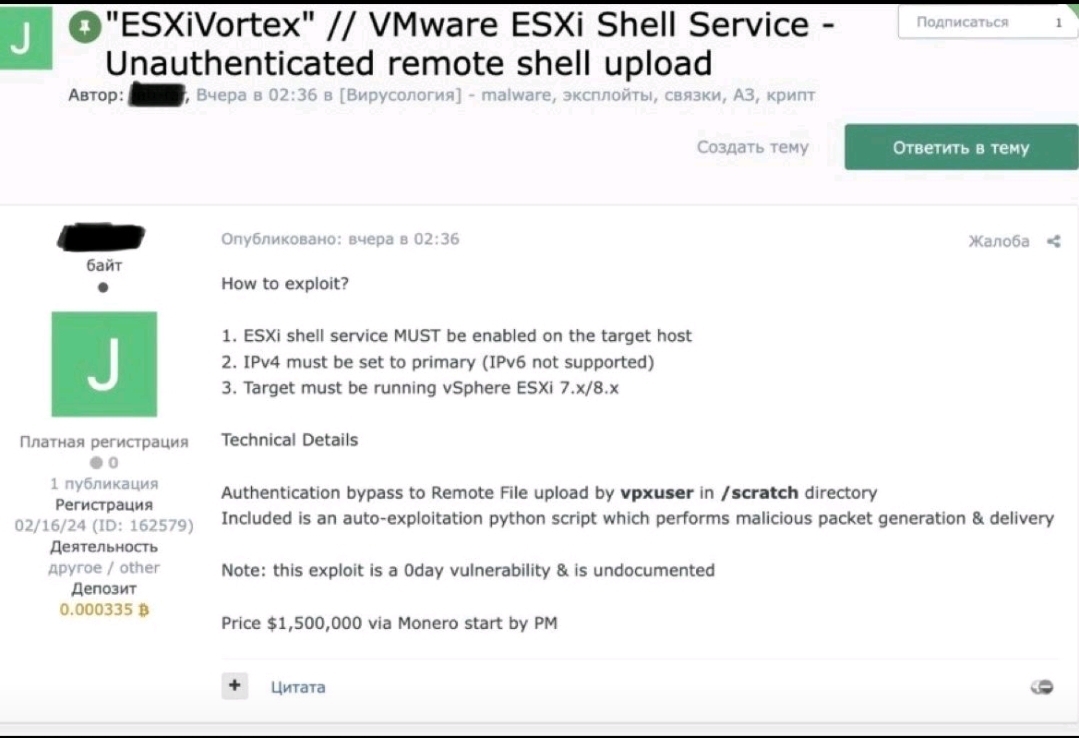

Se ha descubierto un nuevo exploit dirigido al servicio VMware ESXi Shell (versión 7.x y 8.x) y está circulando en varios foros de hacking.

Esta vulnerabilidad plantea un riesgo significativo para las organizaciones que utilizan VMware para sus entornos virtuales, permitiendo potencialmente el acceso y control no autorizados sobre las máquinas virtuales.

El exploit, que apunta explícitamente al servicio VMware ESXi Shell, se habría hecho público en febrero de 2024 y se informó recientemente en un tweet de una cuenta de Dark Web Intelligence en Twitter.

Supuestamente, para ejecutar el exploit con éxito, el servicio de shell ESXi debe estar habilitado en el host de destino, IPv4 debe estar configurado como principal (no se admite IPv6) y el sistema de destino debe ejecutar vSphere ESXi 7.x/8.x.

ESXi Shell, un componente esencial para administrar hosts VMware ESXi, proporciona una interfaz de línea de comandos para la interacción directa con el host.

Un exploit que comprometa ESXi Shell podría permitir a los atacantes obtener control sobre todas las máquinas virtuales alojadas en el servidor, lo que provocaría una violación masiva de datos internos y de clientes. La interrupción también podría extenderse a sistemas operativos críticos, provocando importantes tiempos de inactividad y pérdidas financieras.

Pasos para proteger sus sistemas

- Verificar la versión actual del sistema: los administradores primero deben verificar la versión actual de sus instalaciones de VMware ESXi para determinar si son potencialmente vulnerables.

- Aplique parches inmediatamente: si se descubre que los sistemas son vulnerables, es fundamental aplicar los parches proporcionados por VMware sin demora. Estas actualizaciones están diseñadas para cerrar la laguna de seguridad y evitar posibles vulnerabilidades.

- Monitorear la actividad de la red: se recomienda el monitoreo continuo de la actividad de la red para detectar comportamientos inusuales. Esto puede ayudar a detectar y mitigar cualquier intento de explotación tempranamente.

- Auditorías de seguridad periódicas: se deben realizar auditorías de seguridad y comprobaciones de cumplimiento programadas periódicamente para garantizar que no queden vulnerabilidades sin abordar.

Las organizaciones que utilizan VMware ESXi deben tomar medidas inmediatas para parchear sus sistemas y protegerlos contra esta grave amenaza a la seguridad.

Fuente: Daily Dark Web

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!