Vulnerabilidad en Ghostscript (presente en numerosas distribuciones de Linux)

Ghostscript, un intérprete de código abierto para el lenguaje PostScript y archivos PDF ampliamente utilizado en Linux, es vulnerable a una falla de ejecución remota de código de gravedad crítica.

La falla se rastrea como CVE-2023-3664, tiene una calificación CVSS v3 de 9.8 y afecta a todas las versiones de Ghostscript anteriores a la v10.01.2, que es la última versión disponible lanzada hace tres semanas.

Según los analistas de Kroll, G. Glass y D. Truman, quienes desarrollaron un exploit de prueba de concepto (PoC) para la vulnerabilidad, la ejecución del código puede activarse al abrir un archivo malicioso especialmente diseñado.

Teniendo en cuenta que Ghostscript está instalado de forma predeterminada en numerosas distribuciones de Linux y es utilizado por software como LibreOffice, GIMP, Inkscape, Scribus, ImageMagick y el sistema de impresión CUPS, las oportunidades para activar CVE-2023-3664 son abundantes en la mayoría de los casos.

Kroll también comenta que el problema también afecta a las aplicaciones de código abierto en Windows, si usan un puerto de Ghostscript.

La falla de Ghostscript

La falla CVE-2023-3664 está relacionada con las canalizaciones del sistema operativo, que permiten que diferentes aplicaciones intercambien datos pasando salidas de una como entrada a otra.

El problema surge de la función "gp_file_name_reduce()" en Ghostscript, que parece tomar múltiples rutas y las combina y simplifica al eliminar las referencias de rutas relativas para mayor eficiencia.

Sin embargo, si se proporciona una ruta especialmente diseñada a la función vulnerable, podría arrojar resultados inesperados, lo que llevaría a anular los mecanismos de validación y la posible explotación.

Además, cuando Ghostscript intenta abrir un archivo, utiliza otra función llamada "gp_validate_path" para verificar si su ubicación es segura. Dado que la función vulnerable cambia los detalles de la ubicación antes de la verificación de esa segunda función, es trivial para un atacante aprovechar la laguna y obligar a Ghostscript a manejar archivos en ubicaciones que deberían estar fuera de los límites.

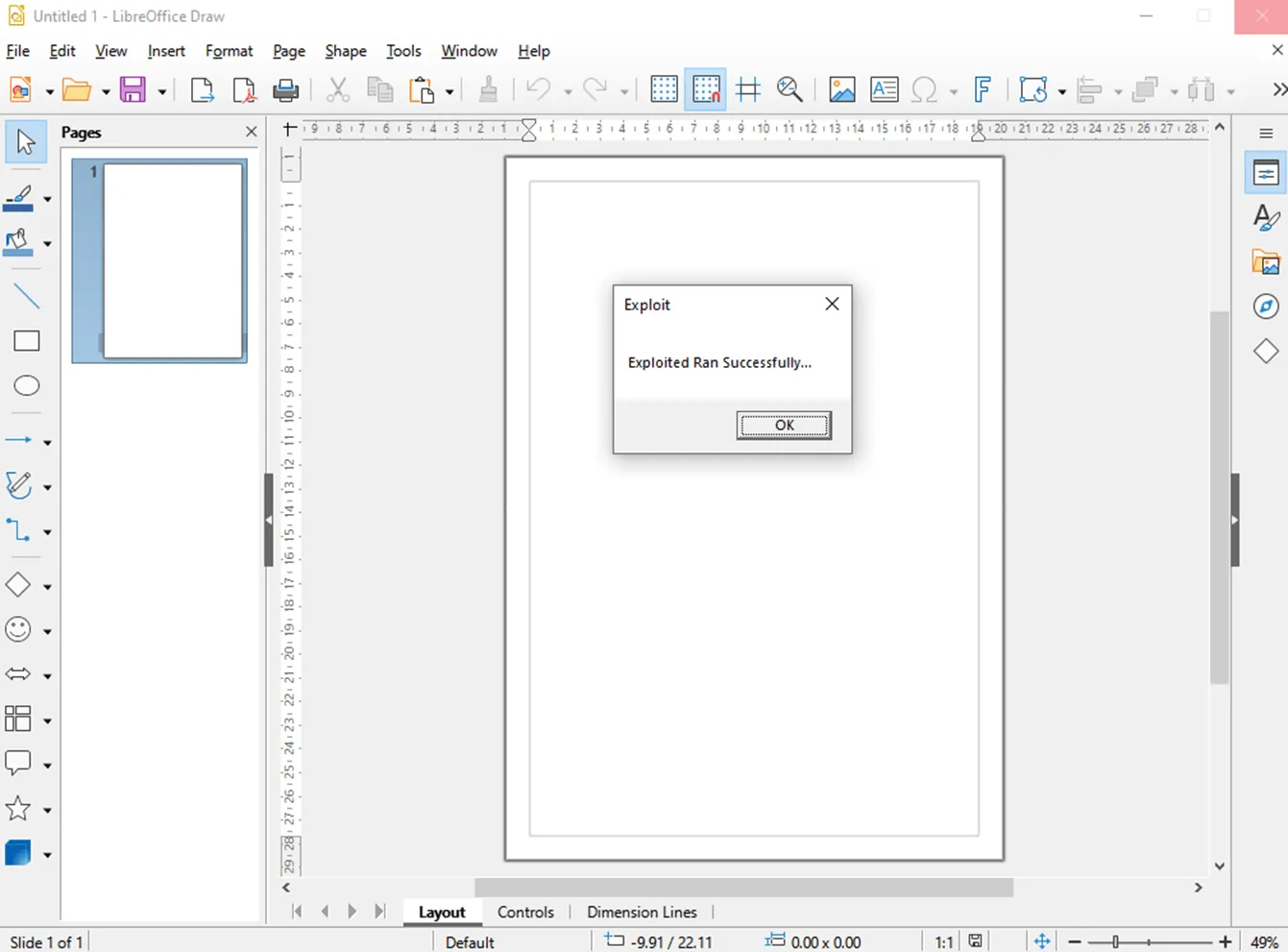

Los analistas de Kroll crearon un PoC que se activa al abrir un archivo EPS (Postscript incrustado) en cualquier aplicación que utilice Ghostscript. En el siguiente video de demostración, los investigadores muestran el exploit en Inkscape en Windows, realizando acciones como abrir la calculadora o mostrar cuadros de diálogo al usuario.

Se recomienda que los usuarios de Linux actualicen a la última versión de Ghostscript, 10.01.2, utilizando el administrador de paquetes de su distribución.

Si el último Ghostscript aún no está disponible en los canales de software de su distribución, se recomienda compilarlo desde el código fuente.

Desafortunadamente, el software de código abierto en Windows que usa puertos de Ghostscript naturalmente requerirá más tiempo para pasar a la última versión de la herramienta. Por lo tanto, se recomienda precaución adicional con las instalaciones en Windows.

Para ayudar a detectar CVE-2023-3664, Kroll ha compartido las reglas de Sigma en este repositorio de GitHub.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!