Correo con "Reclamos" propagan malware para bancos argentinos

Desde hace horas Segu-Info ha estado recibiendo denuncias de correos dañinos que son propagados a través del uso de cuentas de correo vulneradas de distintas empresas argentinas.

El correo con asunto "Reclamo" es el siguiente, donde cada texto en rojo pertenece a enlaces a archivos ZIP dañinos):

Cualquier usuario que sea engañado, descargará un archivo ZIP, aprovechando una vulnerabilidad de redirección abierta en sitios vulnerados:

El archivo EXE comprimido es un malware con una baja tasa de detección por parte de los antivirus y que a su vez descarga otro malware:

Este último, es un troyano bancario que afecta a los siguientes bancos argentinos: Supervielle, Standard Bank, BBVA Francés y Macro.

A continuación algunas imágenes pertenecientes a los sitios de los bancos falsos, que son mostrados por el malware.

Robo de tarjeta de débito de Banco Supervielle:

Robo de tarjeta de débito y crédito de Banco BBVA Francés:

Robo de preguntas secretas y validación positiva de Banco Macro:

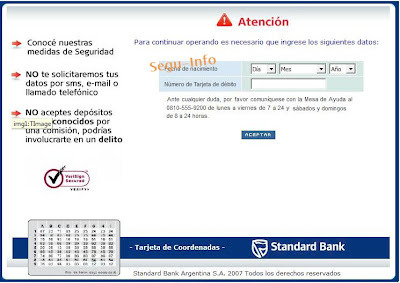

Robo de tarjeta de débito de Standard Bank:

Resumiendo, este correo fraudulento tiene las siguientes propiedades:

Cristian de la Redacción de Segu-Info

El correo con asunto "Reclamo" es el siguiente, donde cada texto en rojo pertenece a enlaces a archivos ZIP dañinos):

En el mes de noviembre solicitamos un pedido (Pedido.pdf), el día 14 de noviembre recibimos un mail indicando que habían empezado a procesar el envío y que en un máximo de 15 días estaría en nuestras instalaciones.Este correo, con un alto contenido de ingeniería social, es propagado a través del uso de cuentas de varios usuarios de distintas empresas, a los cuales seguramente se le ha robado el nombre de usuario y contraseña. Por ejemplo un correo es el siguiente, donde claramente se puede ver que el usuario empleado para enviar el correo pertenece a una empresa argentina:

A fecha de hoy, no hemos recibido el pedido (Le reenviamos el documento), habiéndole comunicado por teléfono en varias ocasiones el retraso que estábamos sufriendo y no habiendo obtenido ninguna justificación satisfactoria.

Sirva la presente carta como aviso para indicarles que si en menos de 7 días de la recepción de la misma no hemos recibido la mercaderia (o una justificación adecuada) procederemos a ejercer las medidas oportunas por incumplimiento del contrato por su parte.

Cualquier usuario que sea engañado, descargará un archivo ZIP, aprovechando una vulnerabilidad de redirección abierta en sitios vulnerados:

- http://www.raid[ELIMINADO].com/direct.php?url=http://www.chantier[ELIMINADO].com/images//bateau/fiches/1/Reclamo_PDF_JPG.zip

- http://gainfl.halfoff[ELIMINADO].com/redirect.php?url=http://mountain[ELIMINADO].org.np//configur/h/Reclamo_PDF_JPG.zip

- http://gainfl.halfoff[ELIMINADO].com/redirect.php?url=http://mountain[ELIMINADO].org.np//configur/h/Reclamo_PDF_JPG.zip

El archivo EXE comprimido es un malware con una baja tasa de detección por parte de los antivirus y que a su vez descarga otro malware:

- http://[ELIMINADO]healthcare.com//bluesky/par/oracle.exe

- http://www.parlak[ELIMINADO].com//images/slide/oracle.exe

- http://www.mas-cote[ELIMINADO].com/fr/fr_includes/oracle.exe

Este último, es un troyano bancario que afecta a los siguientes bancos argentinos: Supervielle, Standard Bank, BBVA Francés y Macro.

A continuación algunas imágenes pertenecientes a los sitios de los bancos falsos, que son mostrados por el malware.

Robo de tarjeta de débito de Banco Supervielle:

Robo de tarjeta de débito y crédito de Banco BBVA Francés:

Robo de preguntas secretas y validación positiva de Banco Macro:

Robo de tarjeta de débito de Standard Bank:

Resumiendo, este correo fraudulento tiene las siguientes propiedades:

- abuso de buzones de correos reales para el envío de spam;

- asunto y texto orientado a áreas administrativas;

- enlaces con abuso de vulnerabilidad de redirección abierta;

- sitios inseguros abusados para alojar malware;

- propagación de malware bancario argentino;

- detección baja por parte de los antivirus

Cristian de la Redacción de Segu-Info

Pregunta: luego del análisis, realizan las denuncias pertinentes, de ser así, toman cartas en el asunto las autoridades correspondientes.

ResponderBorrarRick Kr, en caso de los sitios vulnerados nos ponemos en contacto con la organización para que solucionen el caso.

ResponderBorrarCon resp. a las autoridades depende del caso pero no puedo darte mucha info porque esto lo lee demasiada gente.

Cristian