Como reaccionar ante un defacement

Cuando Neri me comento de que habia sufrido un ataque en su sitio web, hablamos sobre los pasos a seguir, por ultimo le recomendé tener un checklist a mano para en el futuro no pasar por alto ningún punto.

Ayer casualmente encontré un articulo interesante en un blog de HP que habla sobre que hacer en caso de ser víctima de un ataque.

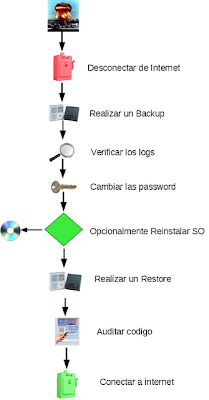

Me tomo el atrevimiento de traducirlo y agregar una imagen que resume el checklist.

0. Desconectar de internet

0. Desconectar de internet

Dependiendo de la gravedad de la intrusión, con bajar los servicios del webserver puede ser suficiente. De esta manera podemos realizar el análisis y recuperación del problema sin el peligro de encontrarnos con el equipo siendo controlado por el atacante.

1. Backups!

Debemos salvar la información para luego realizar el análisis forense, dado que vamos eliminar todo el contenido actual y a recuperar el sitio al estado anterior. De otra manera podemos correr el riesgo de tener instalado un backdoor o un script que permita el acceso desde el exterior por parte del atacante.

1b. Guardar los Logs y analizarlos.

La información almacenada en los logs ( dependiendo del ataque ) puede ayudarnos a encontrar el punto de entrada del intruso y detectar lugares por los cuales pudo haberse movido.

2. Modificar las passwords.

Si el atacante accedió al filesystem o a la base de datos, posiblemente cuente con las cuentas para poder acceder nuevamente al website.Por lo tanto, debemos modificar las señas de administración del sistema, de la base de datos y de aquellos usuarios que tienen acceso remoto al equipo.Además tenemos que borrar las claves privadas ssh/rsa.

2b. Reinstalar el OS

Dependiendo de que tan severo sea el problema ( por ejemplo si lograron cambiar las passwords de administración ) y que tan critico sea el sistema, puede ser necesario realizar directamente una reinstalacion del equipo.

De esta manera podemos evitar, keyloggers, módulos con rootkits.

3. Restaurar un backup

Luego de una intrusión, es muy riesgoso confiar en los datos y el código de la aplicación que sufrio el ataque. Por lo tanto debemos realizar un restore hasta la fecha en la cual la informacion sea confiable.

Scrubb es una herramienta de OWASP que analiza la base de datos, verifica la existencia de links sospechosos y ayuda a eliminarlos.

4. Realizar una Auditoria del Codigo

Luego de aceptar que fuimos víctimas de un ataque, es recomendable realizar una verificación del código para encontrar la puerta por donde ingreso el atacante. Si no tenemos la capacidad de realizar esto personalmente, lo mejor es contratar un consultor que verifique el codigo.

Antes de poner nuevamente en producción el sitio, lo mas conveniente es realizar un test de invasión para verificar que todas las puertas estan cerradas.

5. Poner en linea el sistema

Luego de pasar por la prueba del Pentest, podemos nuevamente poner en produccion el sistema.

Siempre es mejor curarse en salud, por lo tanto les recomiendo leer el siguiente documento: Guidelines on Securing Public Web Servers

Autor: Julio Jaime

Fuente: DenyAll

Ayer casualmente encontré un articulo interesante en un blog de HP que habla sobre que hacer en caso de ser víctima de un ataque.

Me tomo el atrevimiento de traducirlo y agregar una imagen que resume el checklist.

0. Desconectar de internet

0. Desconectar de internetDependiendo de la gravedad de la intrusión, con bajar los servicios del webserver puede ser suficiente. De esta manera podemos realizar el análisis y recuperación del problema sin el peligro de encontrarnos con el equipo siendo controlado por el atacante.

1. Backups!

Debemos salvar la información para luego realizar el análisis forense, dado que vamos eliminar todo el contenido actual y a recuperar el sitio al estado anterior. De otra manera podemos correr el riesgo de tener instalado un backdoor o un script que permita el acceso desde el exterior por parte del atacante.

1b. Guardar los Logs y analizarlos.

La información almacenada en los logs ( dependiendo del ataque ) puede ayudarnos a encontrar el punto de entrada del intruso y detectar lugares por los cuales pudo haberse movido.

2. Modificar las passwords.

Si el atacante accedió al filesystem o a la base de datos, posiblemente cuente con las cuentas para poder acceder nuevamente al website.Por lo tanto, debemos modificar las señas de administración del sistema, de la base de datos y de aquellos usuarios que tienen acceso remoto al equipo.Además tenemos que borrar las claves privadas ssh/rsa.

2b. Reinstalar el OS

Dependiendo de que tan severo sea el problema ( por ejemplo si lograron cambiar las passwords de administración ) y que tan critico sea el sistema, puede ser necesario realizar directamente una reinstalacion del equipo.

De esta manera podemos evitar, keyloggers, módulos con rootkits.

3. Restaurar un backup

Luego de una intrusión, es muy riesgoso confiar en los datos y el código de la aplicación que sufrio el ataque. Por lo tanto debemos realizar un restore hasta la fecha en la cual la informacion sea confiable.

Scrubb es una herramienta de OWASP que analiza la base de datos, verifica la existencia de links sospechosos y ayuda a eliminarlos.

4. Realizar una Auditoria del Codigo

Luego de aceptar que fuimos víctimas de un ataque, es recomendable realizar una verificación del código para encontrar la puerta por donde ingreso el atacante. Si no tenemos la capacidad de realizar esto personalmente, lo mejor es contratar un consultor que verifique el codigo.

Antes de poner nuevamente en producción el sitio, lo mas conveniente es realizar un test de invasión para verificar que todas las puertas estan cerradas.

5. Poner en linea el sistema

Luego de pasar por la prueba del Pentest, podemos nuevamente poner en produccion el sistema.

Siempre es mejor curarse en salud, por lo tanto les recomiendo leer el siguiente documento: Guidelines on Securing Public Web Servers

Autor: Julio Jaime

Fuente: DenyAll

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!