La vulnerabilidad en Twitter contada por sus autores

Hackeos memorables: El Twitter de Enrique Dans

Security by Default incluye en su sección de Hackeos memorables algo que han realizado ellos mismos, justamente por la repercusión que el asunto ha tomando.Recientemente se ha publicado que Twitter en su método de actualización basado en SMS es susceptible de ser 'spoofeado' enviando SMS cuyo origen sea el numero de móvil que está asociado a la cuenta.

Lo del SMS Spoofing no es nada nuevo, ya escribimos tiempo atrás un premonitorio artículo sobre la fiabilidad de los SMS y los servicios basados en el numero de origen.

El caso es que una vez en conocimiento del ataque, me decidí a hacer pruebas, lo primero que me hacia falta era un servicio para enviar sms en el que pudiera editar a mi antojo el numero de origen, probé BromaSMS pero este servicio solo se puede emplear en números nacionales (el numero para postear en twitter es un +44 inglés) así que ese servicio no me era útil. Después de pensarlo un poco, recordé que la gente de lleida.net tienen un servicio que permite enviar SMS desde la web, una vez registrado me puse a probar en mi casi-abandonada cuenta Twitter.

Sorprendentemente los updates enviados desde el servicio de LLeida funcionaban, así que después de pensar en las posibilidades del bug, me vino a la cabeza la persona mas pro-twitter de España: Enrique Dans.

Solo me faltaba un detalle, conocer el teléfono que estaba asociado a la cuenta de Twitter. La búsqueda fue sencilla ya que Enrique publica como datos de contacto su teléfono móvil. En principio pensé que el numero ahí publicado solo seria algún tipo de móvil-filtro re-dirigido al verdadero, pero solo había una forma de salir de dudas: haciendo la prueba.

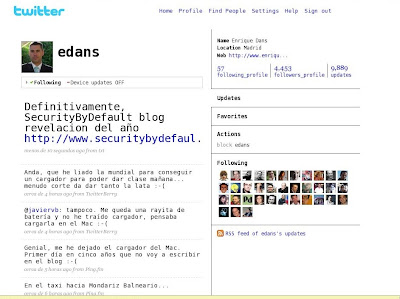

El resultado, como se puede apreciar, fue satisfactorio:

Enrique en su post sobre el tema apuesta por que los operadores de telefonía Españoles filtren ese tipo de mensajes. Yo, desde mi punto de vista, no soy tan optimista, si hicieran eso, servicios como el de lleida (perfectamente legitimo) dejarían de funcionar. En este caso el problema viene de implementar un servicio sustentado en algo tan poco seguro como el numero de teléfono. Yo lo veo análogo a si permitieran updates vía correo-electrónico tomando como elemento validador el correo origen. La solución por tanto pasa por implementar algún tipo de contraseña que tuviera que viajar junto al SMS para dar por buena la actualización.

Enrique en su post sobre el tema apuesta por que los operadores de telefonía Españoles filtren ese tipo de mensajes. Yo, desde mi punto de vista, no soy tan optimista, si hicieran eso, servicios como el de lleida (perfectamente legitimo) dejarían de funcionar. En este caso el problema viene de implementar un servicio sustentado en algo tan poco seguro como el numero de teléfono. Yo lo veo análogo a si permitieran updates vía correo-electrónico tomando como elemento validador el correo origen. La solución por tanto pasa por implementar algún tipo de contraseña que tuviera que viajar junto al SMS para dar por buena la actualización.Solo nos queda agradecer a Enrique por su fair-play y tomarse tan deportivamente el asunto.

Una posible solución (porque no parece que se vaya a solucionar lo del spoofing de SMS en breve) es como hacen otros servicios requerir que el texto a publicar contenga una palabra a modo de contraseña que sólo conoce el propietario de la cuenta. Algunos sistemas de publicación de contenidos para blogs emplean esa técnica para permitir la publicación a partir de mensajes de correo entrantes (dado que falsificar la dirección del emisor de un envío de correo es casi trivial).

Fuentes:

Security by Default I y II

Washington Post

Microsiervos

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!