VMware pide ELIMINAR un complemento de autenticación vulnerable y obsoleto

VMware urge a los administradores a eliminar un complemento de autenticación descontinuado y expuesto a ataques de retransmisión de autenticación y secuestro de sesión en entornos de dominio de Windows a través de dos vulnerabilidades de seguridad que no se habían parcheado.

El componente vulnerable Enhanced Authentication Plug-in (EAP) de VMware permite un inicio de sesión fluido en las interfaces de administración de vSphere a través de la autenticación integrada de Windows.

VMware anunció la obsolescencia de EAP hace casi tres años, en marzo de 2021, con el lanzamiento de vCenter Server 7.0 Update 2.

Registrados como CVE-2024-22245 (CVSS de 9,6/10) y CVE-2024-22250 (7,8/10), los dos fallos de seguridad parcheados esta semana pueden ser utilizados por atacantes maliciosos para transmitir tickets de servicio Kerberos y tomar el control de sesiones EAP privilegiadas.

La compañía agregó que actualmente no tiene evidencia de que las vulnerabilidades de seguridad hayan sido explotadas en la naturaleza.

Cómo proteger los sistemas vulnerables

Para solucionar los fallos de seguridad CVE-2024-22245 y CVE-2024-22250, los administradores deben eliminar tanto el complemento/cliente del navegador (VMware Enhanced Authentication Plug-in 6.7.0) como el servicio de Windows (Servicio de complemento de VMware).

Para desinstalarlos o deshabilitar el servicio de Windows si no es posible eliminarlos, se pueden realizar los siguientes pasos a través de comandos de PowerShell, como se recomienda aquí.

Como alternativa a este complemento de autenticación vulnerable, VMware recomienda a los administradores utilizar otros métodos de autenticación de VMware vSphere 8, como Active Directory sobre LDAPS, Microsoft Active Directory Federation Services (ADFS), Okta y Microsoft Entra ID (anteriormente Azure AD).

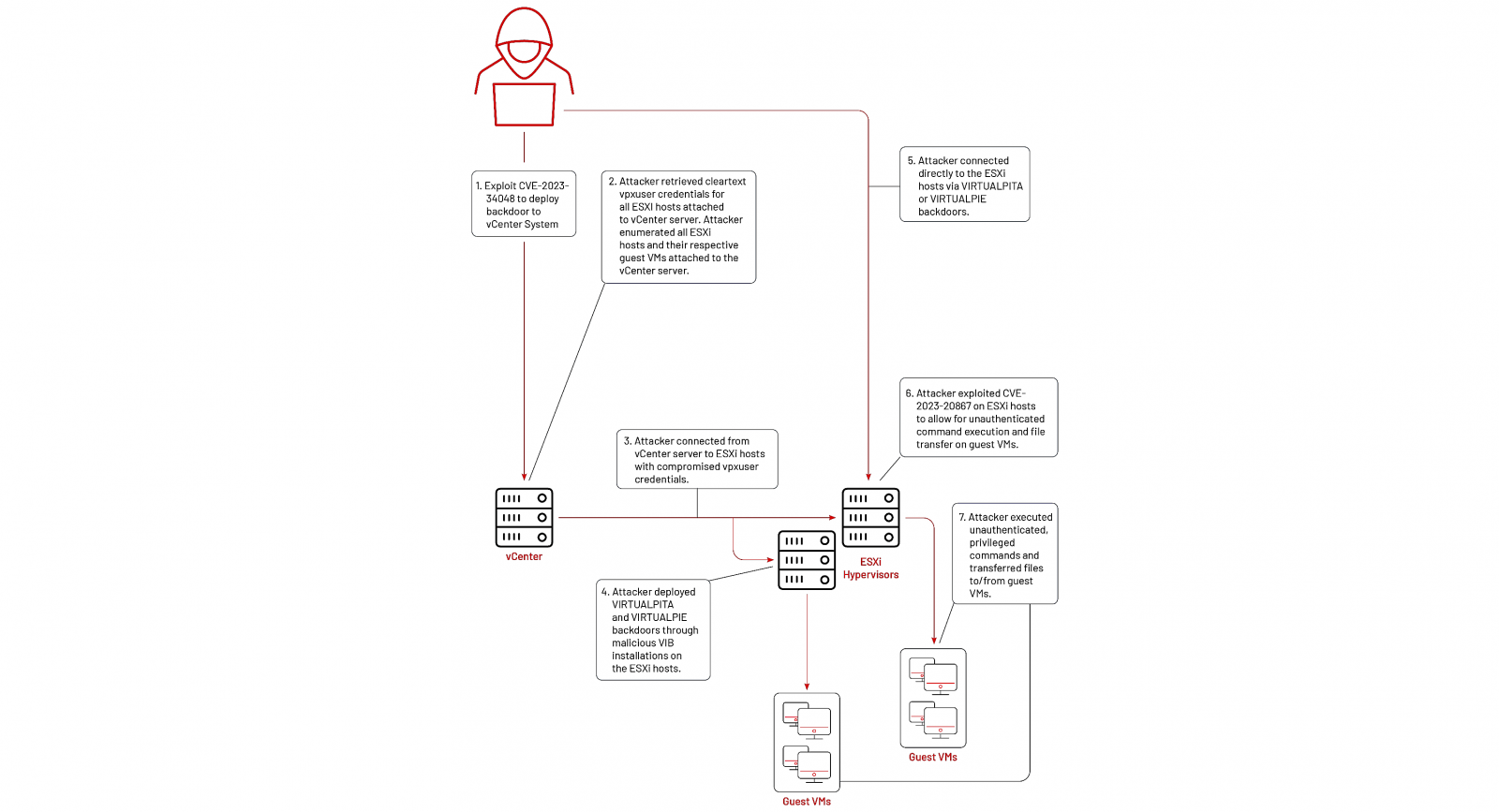

El mes pasado, VMware también confirmó que una vulnerabilidad crítica de ejecución remota de código de vCenter Server (CVE-2023-34048) parcheada en octubre estaba bajo explotación activa. Mandiant reveló que el grupo chino de ciberespionaje UNC3886 abusó de él como Zero-Day durante más de dos años, al menos desde finales de 2021.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!