Ransomware Black Basta recibió al menos 107 millones de dólares en pagos

Black Basta es un ransomware vinculado a Rusia que surgió a principios de 2022. Se ha utilizado para atacar a más de 329 organizaciones en todo el mundo y ha crecido hasta convertirse en la cuarta cepa de ransomware más activa por número de víctimas en 2022-2023. El grupo emplea tácticas de doble extorsión mediante las cuales extorsionan a la víctima amenazándola con publicar datos robados a menos que la víctima pague un rescate.

El análisis de las empresas Elliptic and Corvus Insurance sobre las transacciones de criptomonedas verificadas de Black Basta, ha descubierto patrones únicos en la actividad del grupo. Esto ha permitido identificar con gran confianza una gran cantidad de rescates en Bitcoin pagados al grupo.

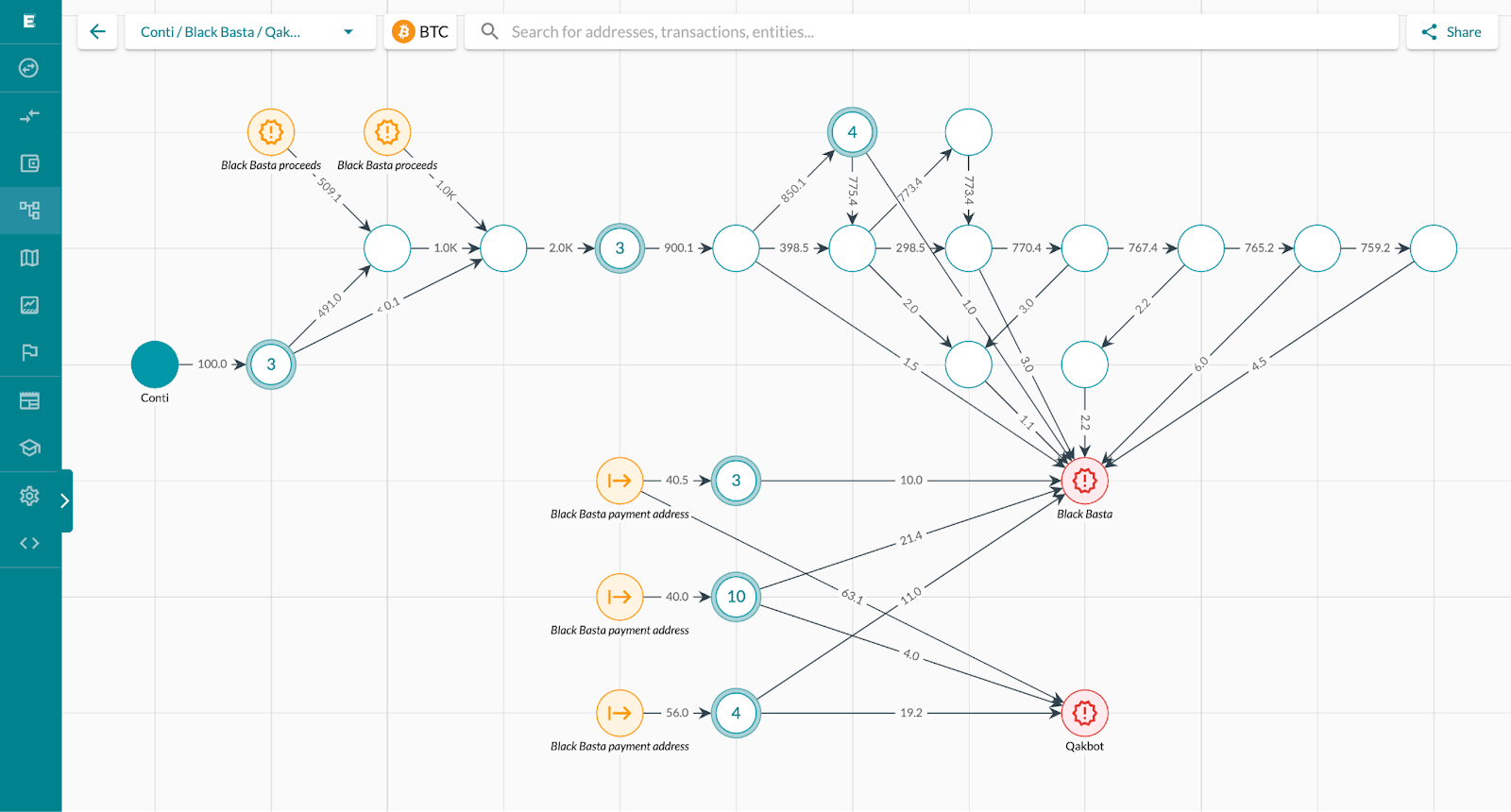

Los investigadores han sugerido que BlackBasta puede ser una rama de Conti Group, una de las bandas de ransomware más prolíficas de los últimos años. Las filtraciones de los chats en línea de Conti insinuaron sus vínculos con el gobierno ruso y su apoyo a la invasión de Ucrania, antes de que el grupo se disolviera en mayo de 2022.

Black Basta se dirige a empresas de una amplia variedad de sectores, incluidos la construcción (10% de las víctimas), el despacho de abogados (4%) y el sector inmobiliario (3%). De hecho, la victimología de Black Basta se parece mucho a la del grupo de ransomware Conti, ambos con un apetito superpuesto por muchas de las mismas industrias.

Black Basta se ha centrado en gran medida en organizaciones con sede en Estados Unidos, que representan el 61% de todas las víctimas, seguidas por Alemania con el 15%.

Entre las víctimas de alto perfil de Black Basta se encuentran Capita, un subcontratista de tecnología con miles de millones de dólares en contratos gubernamentales del Reino Unido, y la empresa de automatización industrial ABB, que tiene ingresos de más de 29 mil millones de dólares. Ninguna de las empresas ha revelado públicamente si pagaron un rescate.

Identificación de pagos de rescate de Black Basta

A pesar de la transparencia de las cadenas de bloques, puede resultar complicado identificar los pagos de rescate realizados en criptomonedas. En primer lugar, los grupos de ransomware rara vez utilizan una única billetera para recibir pagos y las víctimas rara vez comparten detalles de la billetera a la que pagaron el rescate. Esto puede dificultar el seguimiento de la actividad de un grupo de ransomware a escala. En segundo lugar, estos grupos también emplean complejas técnicas de lavado para cubrir sus pistas de blockchain y ocultar la fuente ilícita de sus ganancias.

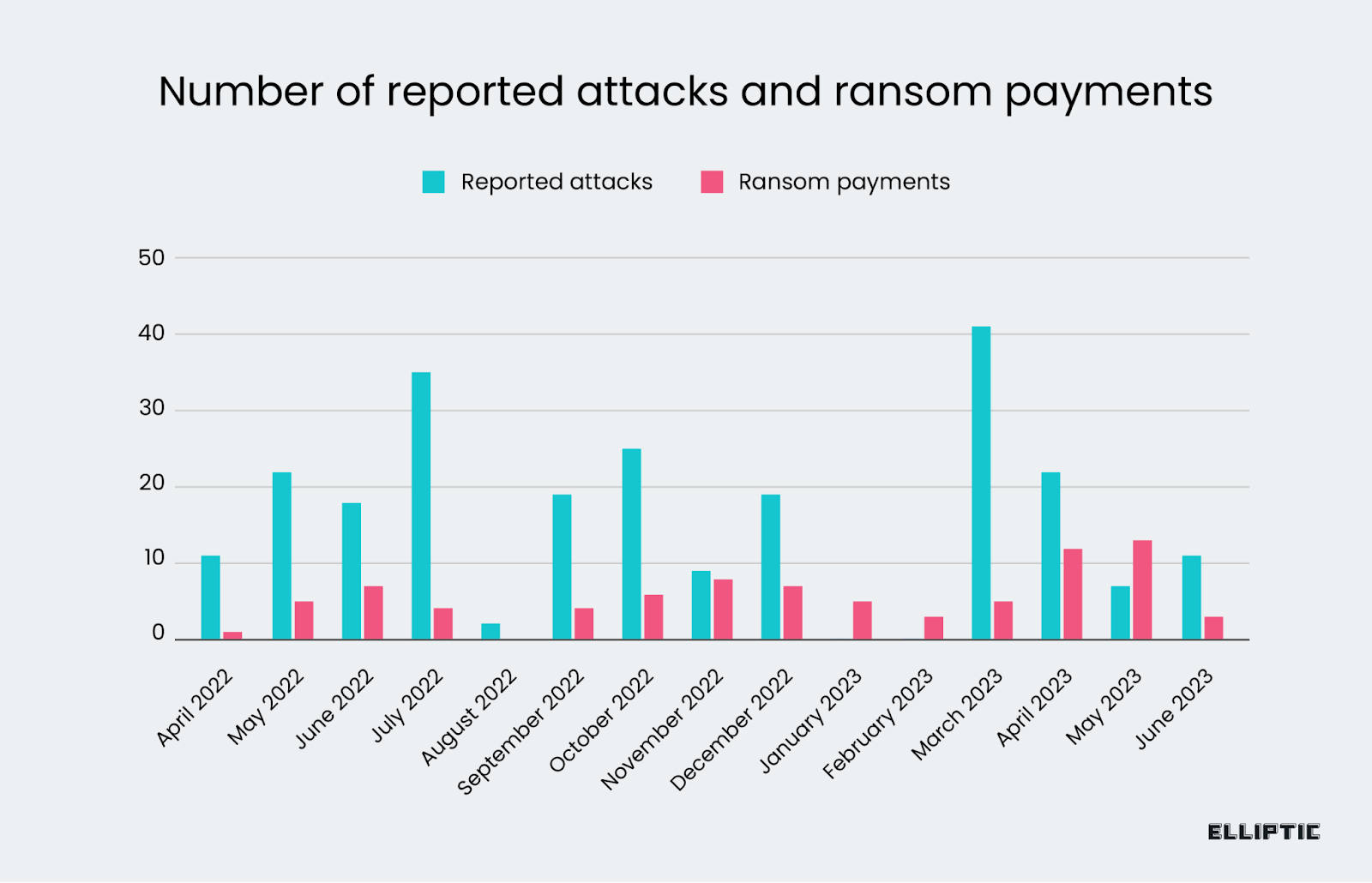

El análisis sugiere que Black Basta ha recibido al menos 107 millones de dólares en pagos de rescate desde principios de 2022, entre más de 90 víctimas. El mayor pago de rescate recibido fue de 9 millones de dólares, y al menos 18 de los rescates superaron el millón de dólares. El pago promedio del rescate fue de 1,2 millones de dólares.

Cabe señalar que estas cifras son un límite inferior; es probable que se realicen otros pagos de rescate a Black Basta que el análisis aún debe identificar, particularmente en relación con las víctimas recientes. Debido a la superposición entre los grupos, algunos de estos pagos también pueden estar relacionados con ataques de ransomware Conti.

Según la cantidad de víctimas conocidas que figuran en el sitio de filtración de Black Basta hasta el tercer trimestre de 2023, los datos indican que al menos el 35% de las víctimas conocidas de Black Basta pagaron un rescate. Esto concuerda con los informes de que el 41% de todas las víctimas de ransomware pagaron un rescate en 2022.

Descubriendo los vínculos financieros de Black Basta

El malware Qakbot, que infecta los ordenadores de las víctimas mediante ataques de phishing por correo electrónico, se utilizaba habitualmente para implementar el ransomware Black Basta. Este vínculo entre los grupos también es visible en la cadena de bloques, con partes de los rescates de algunas víctimas enviadas a las billeteras de Qakbot. Estas transacciones indican que aproximadamente el 10% del monto del rescate se envió a Qakbot, en los casos en que participaron en brindar acceso a la víctima. Qakbot fue interrumpido en agosto de 2023 por una operación policial multinacional, lo que quizás explique una marcada reducción de los ataques de Black Basta en la segunda mitad de 2023.

El operador Black Basta parece cobrar una media del 14% de los pagos de rescate. Esto es típico del ransomware como servicio.

El análisis de las transacciones criptográficas de Black Basta también proporciona nueva evidencia de sus vínculos con Conti Group. En particular, los investigadores ha rastreado bitcoins por valor de varios millones de dólares desde carteras vinculadas a Conti hasta aquellas asociadas con el operador Black Basta. Esto refuerza aún más la teoría de que Black Basta es una rama o un cambio de marca de Conti.

Elliptic Investigator también proporciona información sobre cómo se blanquean los pagos de rescate, y millones de dólares de las ganancias del grupo se envían a Garantex, un intercambio de criptomonedas ruso. Garantex fue sancionado por el gobierno de EE.UU. en abril de 2022 por su papel en el blanqueo de ingresos de mercados de la red oscura y bandas de ransomware como Conti.

Conclusión

Esta investigación conjunta realizada por Elliptic y Corvus Insurance ha arrojado luz sobre el alcance del daño causado por el ransomware Black Basta. El análisis de las transacciones blockchain ha revelado un vínculo claro entre Black Basta y Conti Group, lo que respalda la posibilidad de que el primero sea una rama del segundo. Black Basta ha demostrado resistencia a pesar del derribo de Qakbot, por lo que los defensores no deberían descartar a Black Basta como una amenaza insignificante.

Protección de correo electrónico y detección y respuesta de endpoints (EDR)

Implemente una sólida protección de correo electrónico y EDR. Estos son cruciales dada la dependencia del grupo de ladrones de información para obtener acceso inicial.

Autenticación multifactor (MFA)

Utilice MFA siempre que sea posible, especialmente para acceso remoto y cuentas administrativas, para agregar una capa adicional de seguridad contra el robo de credenciales.

Gestión de parches

Mantenga todos los sistemas, software y aplicaciones actualizados con los últimos parches de seguridad para reducir las vulnerabilidades.

Fuente: Corvus Insurance

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!