Error de apropiación de cuentas de GitLab explotado activamente (PARCHEA!)

CISA advirtió hoy que los atacantes están explotando activamente una vulnerabilidad de máxima gravedad en GitLab de que les permite hacerse cargo de las cuentas mediante el restablecimiento de contraseñas.

GitLab aloja datos confidenciales, incluido código propietario y claves API, y el secuestro de cuentas puede tener un impacto significativo. La explotación exitosa también puede conducir a ataques a la cadena de suministro que pueden comprometer los repositorios mediante la inserción de código malicioso en entornos CI/CD (Integración Continua/Implementación Continua).

La falla de seguridad, identificada en enero como CVE-2023-7028 (CVSS 10.0), se debe a una debilidad de control de acceso inadecuado que puede permitir que actores de amenazas remotos no autenticados envíen correos electrónicos de restablecimiento de contraseña a cuentas de correo electrónico bajo su control para cambiar la contraseña y secuestrar cuentas específicas sin la interacción del usuario.

Aunque los atacantes no pueden aprovechar esta vulnerabilidad para secuestrar cuentas donde la autenticación de dos factores (2FA) está habilitada, es fundamental parchear los sistemas donde las cuentas no están protegidas con esta medida de seguridad adicional.

El error afecta las ediciones GitLab Community y Enterprise, y GitLab lo solucionó en 16.7.2, 16.5.6 y 16.6.4 y actualizó los parches a las versiones 16.1.6, 16.2.9 y 16.3.7.

El resto de fallos que GitLab solucionó en la versión 16.7.2 son los siguientes (corregidos también en la versión actual GitLab 16.11 de abril):

- CVE-2023-4812: Vulnerabilidad de alta gravedad en GitLab 15.3 y versiones posteriores, que permite eludir la aprobación de CODEOWNERS al realizar cambios en una solicitud de fusión previamente aprobada.

- CVE-2023-6955: Control de acceso inadecuado para espacios de trabajo existentes en GitLab anteriores a 16.7.2, lo que permite a los atacantes crear un espacio de trabajo en un grupo asociado con un agente de otro grupo.

- CVE-2023-2030: Fallo en la validación de firmas de confirmación que afecta a GitLab CE/EE versiones 12.2 y posteriores, lo que implica la posibilidad de modificar los metadatos de las confirmaciones firmadas debido a una validación de firma incorrecta

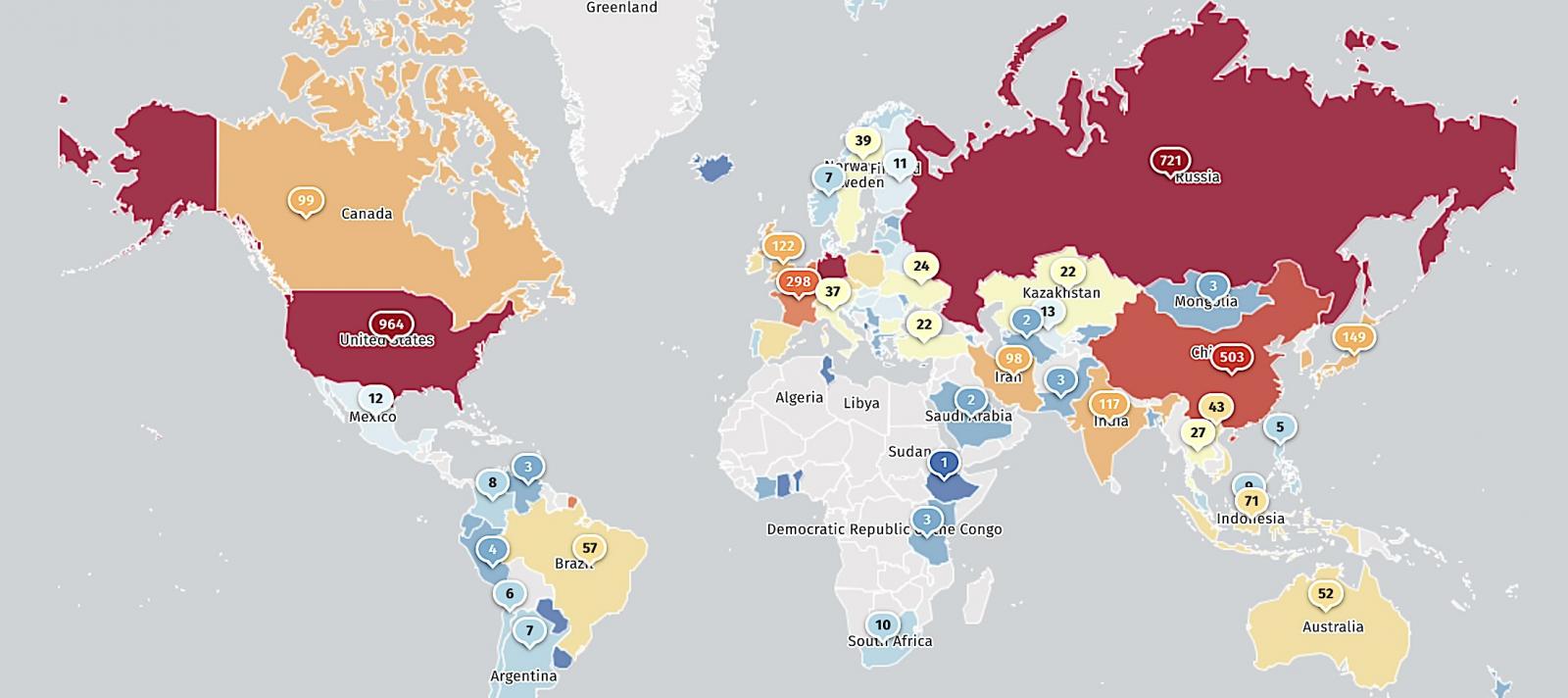

Si bien el servicio de monitoreo de amenazas Shadowserver encontró 5.379 instancias vulnerables de GitLab expuestas en línea en enero (la semana en que se lanzaron los parches de seguridad), menos de la mitad (2.394) todavía están accesibles en este momento.

CISA agregó CVE-2023-7028 a su Catálogo de Vulnerabilidades Explotadas Conocidas (KEV) el miércoles, confirmando que ahora está explotado activamente en ataques y ordenando a las agencias federales de EE.UU. que protejan sus sistemas en un plazo de tres semanas antes del 22 de mayo.

"Este tipo de vulnerabilidades son vectores de ataque frecuentes para actores cibernéticos maliciosos y plantean riesgos significativos para la empresa federal", dijo CISA.

Aunque el catálogo KEV de la agencia está dirigido principalmente a agencias federales, las organizaciones privadas que utilizan la plataforma GitLab DevOps también deberían priorizar parchear esta vulnerabilidad para evitar ataques.

Es posible que aquellos que aún no han aplicado el parche ya se hayan visto comprometidos, por lo que deben seguir la guía de respuesta a incidentes de GitLab y verificar si hay signos de compromiso lo antes posible.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!