Vulnerabilidad crítica en plugin de WordPress Backup Migration

Una vulnerabilidad de gravedad crítica en un complemento de WordPress con más de 90.000 instalaciones puede permitir a los atacantes obtener la ejecución remota de código para comprometer completamente los sitios web vulnerables.

Conocido como Backup Migration, el complemento ayuda a los administradores a automatizar las copias de seguridad del sitio en el almacenamiento local o en una cuenta de Google Drive.

El error de seguridad (rastreado como CVE-2023-6553 y clasificado con una puntuación de gravedad de 9,8/10) fue descubierto por un equipo de cazadores de errores conocido como Nex Team, que lo informó a la empresa de seguridad de WordPress Wordfence en el marco de un programa de recompensas por errores lanzado recientemente.

Afecta a todas las versiones de complementos hasta Backup Migration 1.3.6 incluida, y los actores malintencionados pueden explotarlo en ataques de baja complejidad sin interacción del usuario.

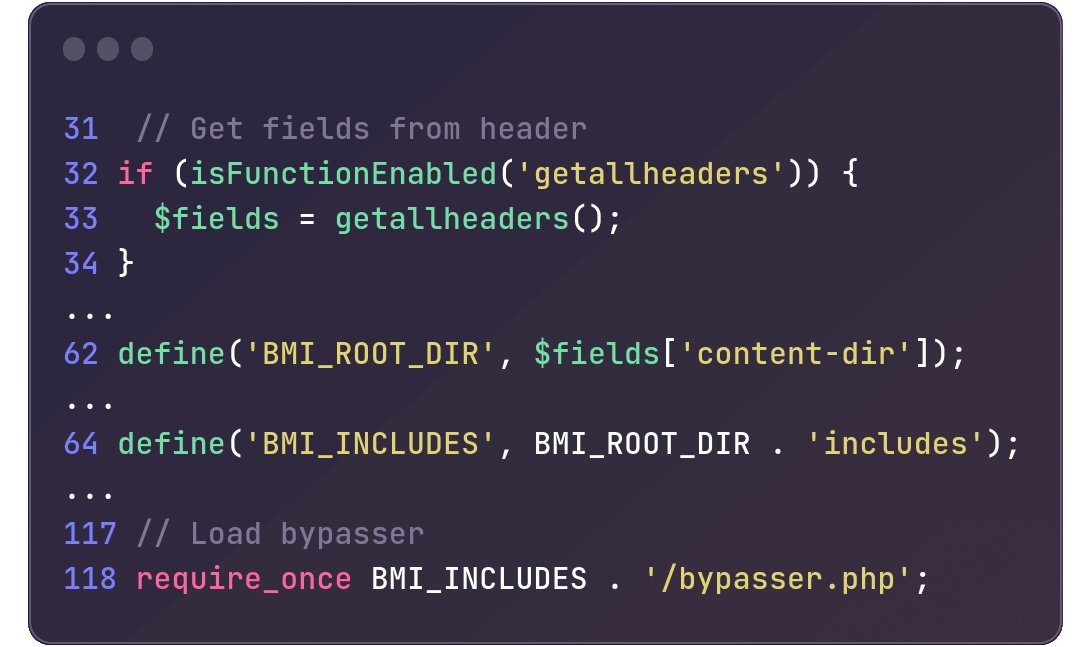

CVE-2023-6553 permite a atacantes no autenticados apoderarse de sitios web específicos obteniendo la ejecución remota de código mediante la inyección de código PHP a través del archivo /includes/backup-heart.php.

"Esto se debe a que un atacante puede controlar los valores pasados a una inclusión y, posteriormente, aprovecharlos para lograr la ejecución remota de código. Esto hace posible que actores de amenazas no autenticados ejecuten fácilmente código en el servidor", dijo Wordfence el lunes.

"Al enviar una solicitud especialmente diseñada, los actores de amenazas pueden aprovechar este problema para incluir código PHP malicioso y arbitrario y ejecutar comandos arbitrarios en el servidor subyacente en el contexto de seguridad de la instancia de WordPress".

Parche lanzado en cuestión de horas

Wordfence informó la falla de seguridad crítica a BackupBliss, el equipo de desarrollo detrás del complemento Backup Migration, el 6 de diciembre, y los desarrolladores lanzaron un parche horas después.

Sin embargo, a pesar del lanzamiento de la versión parcheada del complemento Backup Migration 1.3.8 el día del informe, casi 50.000 sitios web de WordPress que utilizan una versión vulnerable aún deben protegerse casi una semana después, como lo muestran las estadísticas de descarga de la organización WordPress.org.

Se recomienda encarecidamente a los administradores que protejan sus sitios web contra posibles ataques CVE-2023-6553, dado que se trata de una vulnerabilidad crítica que actores maliciosos no autenticados pueden explotar de forma remota.

Los administradores de WordPress también están siendo blanco de una campaña de phishing que intenta engañarlos para que instalen complementos maliciosos utilizando avisos de seguridad falsos de WordPress para una vulnerabilidad ficticia rastreada como CVE-2023-45124 como cebo.

La semana pasada, WordPress también solucionó una vulnerabilidad de la cadena de Programación Orientada a Propiedades (POP) que podría permitir a los atacantes obtener la ejecución arbitraria de código PHP bajo ciertas condiciones (cuando se combina con algunos complementos en instalaciones multisitio).

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!