"Usuarios internos malintencionados utilizan las vulnerabilidades conocidas contra sus organizaciones" [Crowdstrike]

Las fallas de elevación de privilegios son la vulnerabilidad más común aprovechada por personas internas corporativas cuando realizan actividades no autorizadas en las redes, ya sea con fines maliciosos o descargando herramientas riesgosas de manera peligrosa.

Un informe de Crowdstrike basado en datos recopilados entre enero de 2021 y abril de 2023 muestra que las amenazas internas están aumentando y que el uso de fallas de escalamiento de privilegios es un componente importante de la actividad no autorizada.

Según el informe, el 55% de las amenazas internas registradas por la empresa se basan en exploits de escalamiento de privilegios, mientras que el 45% restante introduce riesgos sin saberlo al descargar o hacer un mal uso de herramientas ofensivas (informes I y II).

Los empleados deshonestos suelen volverse contra su empleador porque les han dado incentivos financieros, por despecho o por diferencias con sus supervisores. CrowdStrike también clasifica los incidentes como amenazas internas cuando no son ataques maliciosos contra una empresa, como el uso de exploits para instalar software o realizar pruebas de seguridad.

Un usuario interno que aumenta sus privilegios sin autorización está abusando de su acceso y, como mínimo, está intentando eludir el Principio de Mínimo Privilegio (POLP). Según este principio, a los usuarios y procesos solo se les conceden los permisos mínimos necesarios para realizar las tareas asignadas. POLP es ampliamente considerado como una de las prácticas más efectivas para fortalecer la postura de ciberseguridad de una organización y les permite controlar y monitorear el acceso a la red y a los datos.2

Sin embargo, en estos casos, aunque no se utilizan para atacar a la empresa, comúnmente se utilizan de manera riesgosa, introduciendo potencialmente amenazas o malware en la red que los actores de amenazas podrían abusar.

Crowdstrike ha descubierto que los ataques lanzados desde organizaciones objetivo cuestan un promedio de 648.000 dólares por incidentes maliciosos y 485.000 dólares por incidentes no maliciosos. Estas cifras pueden ser incluso mayores en 2023.

Además del importante coste financiero de las amenazas internas, Crowdstrike destaca las repercusiones indirectas de los daños a la marca y la reputación.

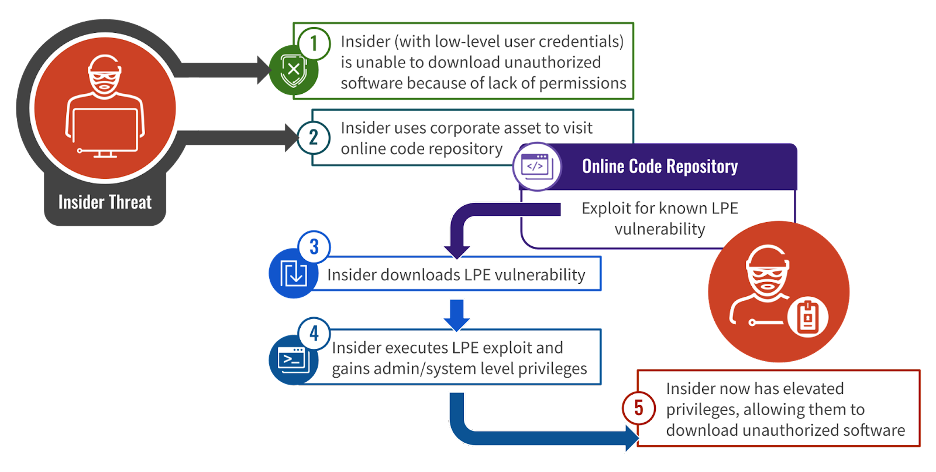

Un típico ataque interno

Crowdstrike explica que utilizar vulnerabilidades de escalamiento de privilegios para obtener privilegios administrativos es fundamental para muchos ataques internos, ya que en la mayoría de los casos, los infiltrados deshonestos comienzan con acceso de bajo nivel a sus entornos de red.

Los privilegios más altos permiten a los atacantes realizar acciones como descargar e instalar software no autorizado, borrar registros o incluso diagnosticar problemas en su computadora utilizando herramientas que requieren privilegios de administrador.

Las fallas más explotadas para la escalamiento de privilegios locales por parte de personas internas deshonestas son las siguientes, según las observaciones de CrowdStrike:

- CVE-2017-0213: Una falla de Windows permite elevar privilegios mediante la explotación de la infraestructura COM.

- CVE-2022-0847 (DirtyPipe): falla en la gestión de operaciones de canalización del kernel de Linux.

- CVE-2021-4034 (PwnKit): falla de Linux que afecta el servicio del sistema Polkit.

- CVE-2019-13272: Vulnerabilidad de Linux relacionada con el manejo inadecuado de privilegios de usuario en procesos del kernel.

- CVE-2015-1701: Error de Windows que involucra al controlador en modo kernel "win32k.sys" para la ejecución de código no autorizado.

- CVE-2014-4113: también apunta a "win32k.sys" pero implica un método de explotación diferente.

Las fallas anteriores ya están enumeradas en el Catálogo de Vulnerabilidades Explotadas Conocidas (KEV) de CISA, ya que históricamente han sido utilizadas en ataques por parte de actores de amenazas.

Incluso si un sistema ha sido parcheado para estas fallas, los usuarios internos pueden obtener privilegios elevados a través de otros medios, como fallas de secuestro de DLL en aplicaciones que se ejecutan con privilegios elevados, permisos de sistemas de archivos o configuraciones de servicios inseguros, o ataques Bring Your Own Vulnerable Driver (BYOVD).

Crowdstrike ha visto múltiples casos de explotación de CVE-2017-0213 que afectaron a una empresa minorista en Europa, donde un empleado descargó un exploit a través de WhatsApp para instalar uTorrent y jugar. Otro caso se refiere a un empleado despedido de una entidad de medios en los EE. UU.

La explotación de PwnKit fue observada por un empleado de una empresa de tecnología australiana que intentó obtener derechos administrativos para solucionar problemas informáticos.

Un ejemplo de explotación de CVE-2015-1701 se refiere a un empleado de una empresa de tecnología estadounidense que intentó eludir los controles existentes para instalar una máquina virtual Java no autorizada.

Si bien casi todos estos incidentes de amenazas internas no se considerarían ataques maliciosos, introducen riesgos al modificar la forma en que debe ejecutarse un dispositivo o al ejecutar potencialmente programas maliciosos o inseguros en la red.

Los errores internos introducen riesgos

Casi la mitad de los incidentes internos registrados por Crowdstrike se refieren a percances no intencionales, como pruebas de exploits que se salen de control, la ejecución de herramientas de seguridad ofensivas sin las medidas de protección adecuadas y la descarga de código no examinado.

Por ejemplo, CrowdStrike dice que algunos incidentes fueron causados por profesionales de seguridad que probaron exploits y kits de exploits directamente en una estación de trabajo de producción en lugar de a través de una máquina virtual segmentada del resto de la red.

Los analistas informan que la mayoría de los casos de este tipo involucran herramientas como Metasploit Framework y ElevateKit, mientras que las vulnerabilidades introducidas con mayor frecuencia como resultado de actividades descuidadas son las siguientes:

- CVE-2021-42013: Vulnerabilidad de recorrido de ruta en Apache HTTP Server 2.4.49 y 2.4.50.

- CVE-2021-4034 (PwnKit): Vulnerabilidad fuera de límites en el servicio del sistema Polkit.

- CVE-2020-0601: Vulnerabilidad de suplantación de identidad en Windows CryptoAPI.

- CVE-2016-3309: Problema de escalamiento de privilegios en el kernel de Windows.

- CVE-2022-21999: Vulnerabilidad de elevación de privilegios en Windows Print Spooler.

La introducción de estas fallas en las redes corporativas puede aumentar el riesgo de seguridad general al proporcionar a los actores de amenazas que ya tienen un punto de apoyo en la red vectores adicionales para su explotación.

Sin embargo, lo que es aún más importante, no es raro que los actores de amenazas creen exploits de prueba de concepto falsos o herramientas de seguridad que instalen malware en los dispositivos.

Por ejemplo, en mayo, los actores de amenazas distribuyeron exploits falsos de prueba de concepto de Windows que infectaron dispositivos con la puerta trasera Cobalt Strike. En otro ataque, Rapid7 descubrió que los actores de amenazas estaban distribuyendo PoC falsos para exploits Zero-Day que instalaban malware en Windows y Linux.

En diciembre de 2022, Falcon Complete observó un incidente en el que un usuario interno descargaba y preparaba ElevateKit, un framework de escalamiento de privilegios comúnmente aprovechado junto con Cobalt Strike. Además de ElevateKit, el usuario también preparó Mimikatz y PowerLurk, dos herramientas que también se usan comúnmente en pruebas de penetración para volcar credenciales y establecer persistencia a través de Windows Instrumentación de Gestión (WMI).

En ambos escenarios, instalar el exploit falso en una estación de trabajo permitiría el acceso inicial a una red corporativa, lo que podría provocar ciberespionaje, robo de datos o ataques de ransomware.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!