Ransomware Rhysida activo en América Latina

El grupo detrás del ransomware Rhysida emergió a fines de mayo de 2023 y opera bajo el modelo de ransomware-as-a-Service (RaaS). El grupo ha demostrado un enfoque particular en objetivos en Latinoamérica, habiendo lanzado su primer ataque de alto perfil contra entidades públicas en Chile en junio de 2023, el ataque a PAMI a principios de agosto en Argentina y ha dirigido sus ataques hacia Europa y los Estados Unidos, entre otros.

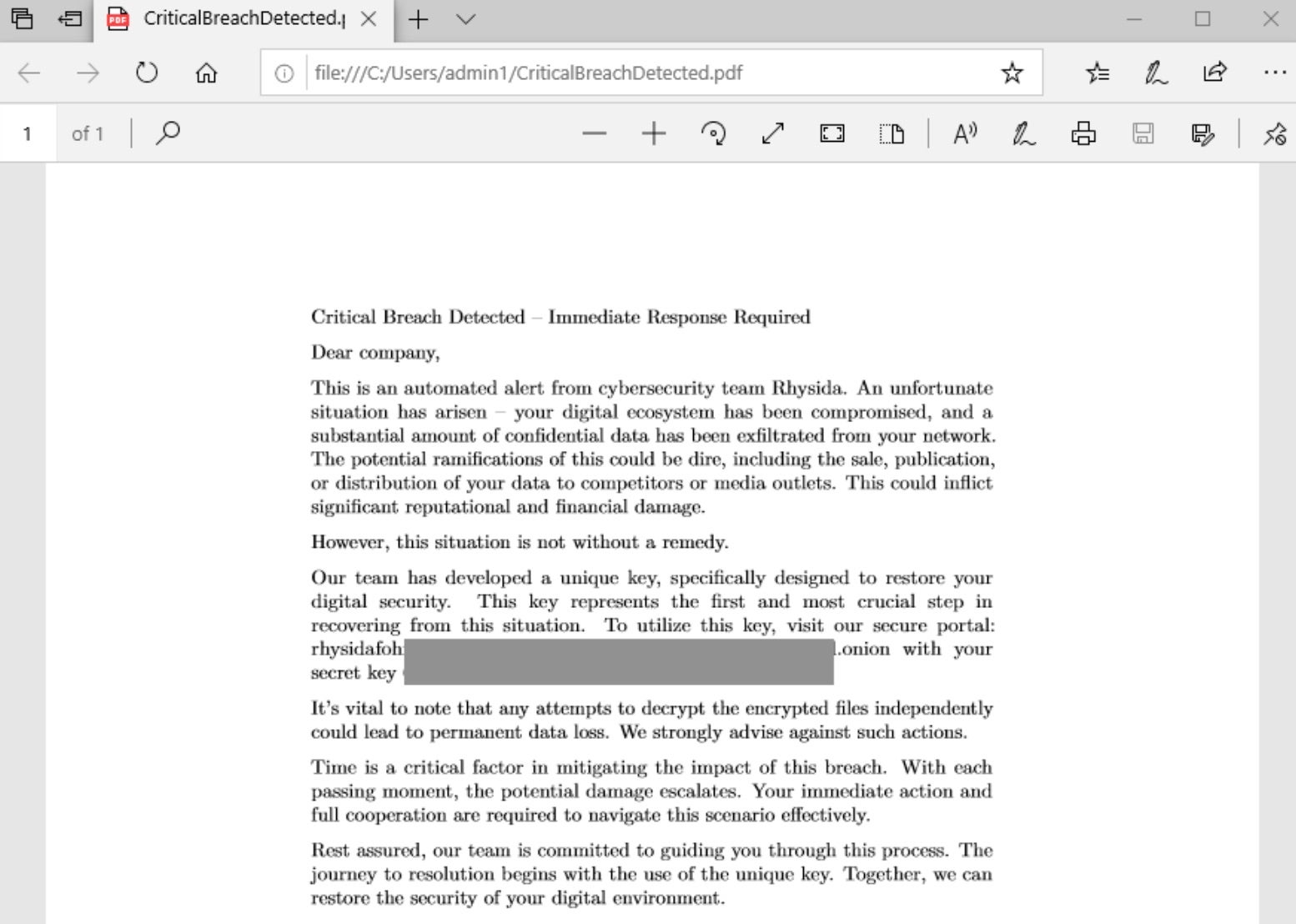

Rhysida opera un sitio en la darkweb donde publica los nombres de sus víctimas y divulga la información robada en caso de que las víctimas no cumplan con el pago del rescate exigido. Se indica a las víctimas que se pongan en contacto con los atacantes a través de su portal basado en TOR, utilizando un identificador único proporcionado en las notas de rescate

Rhysida se implementa de múltiples maneras. Los métodos principales incluyen la implementación a través de Cobalt Strike o un framework similar, y mediante campañas de phishing. Rhysida utiliza métodos de propagación comunes en su intento de infiltrarse en los sistemas de las víctimas. Esto incluye el envío de correos electrónicos falsos que parecen provenir de fuentes confiables, pero que contienen archivos adjuntos o enlaces maliciosos.

Otro enfoque utilizado por los atacantes es aprovechar vulnerabilidades en el sistema, como software desactualizado o configuraciones de red inseguras. Las contraseñas débiles también pueden ser una entrada, ya que los atacantes a menudo utilizan contraseñas comunes o herramientas automatizadas para adivinarlas.

Rhysida acepta pagos en BTC (Bitcoin) únicamente y brinda a las víctimas información sobre la compra y el uso de BTC en el portal de víctimas. Al proporcionar su identificación única al portal de pago, se proporciona un formulario adicional que permite a las víctimas proporcionar más información a los atacantes con fines de autenticación y detalles de contacto.

Las notas de rescate de Rhysida se escriben como documentos PDF en las carpetas afectadas en las unidades de destino.

Se han observado cargas útiles de Rhysida utilizando RSA 4096-bit y ChaCha20 para el cifrado de archivos. Parece que los autores tienen la intención de admitir otros algoritmos en el futuro, sin embargo, ChaCha20 es actualmente la única opción completamente implementada.

Cuando se ejecuta Rhysida, se observa ejecuta un cmd.exe y un proceso de obtención de resultados desde la línea de comandos, que aparentemente escanea los archivos, ejecuta la función "file_to_crypt" y, si tiene éxito, cambia la extensión del archivo a ".rhysida":

Las muestras analizadas del ransomware Rhysida indican que el grupo se encuentra en las primeras etapas del ciclo de desarrollo. A las cargas útiles les faltan muchas funciones básicas, como la eliminación de VSS, que son sinónimo del ransomware actual. Dicho esto, el grupo amenaza a las víctimas con la distribución pública de los datos exfiltrados, alineándolos con los grupos de extorsión múltiple de hoy en día.

Fuente: BC | Sentinelone

Excelente informacion. Sigue actualizando con mas noticias de estas. Gracias!!

ResponderBorrar