Ransomware Cl0p utiliza Torrents para divulgar los datos robados

La pandilla de ransomware Cl0p ha alterado una vez más sus tácticas de extorsión y ahora está utilizando torrents para filtrar datos robados en los ataques MOVEit.

A partir del 27 de mayo, la banda de ransomware Cl0p lanzó una ola de ataques de robo de datos aprovechando una vulnerabilidad Zero-Day en la plataforma de transferencia de archivos MOVEit Transfer. La explotación de este día cero permitió a los actores de amenazas robar datos de casi 600 organizaciones en todo el mundo antes de que se dieran cuenta de que habían sido hackeadas.

El 14 de junio, la pandilla de ransomware comenzó a extorsionar a sus víctimas, agregando nombres lentamente a su sitio de fuga de datos TOR y, finalmente, publicando los archivos.

Sin embargo, la filtración de datos a través de un sitio TOR presenta algunos inconvenientes, ya que la velocidad de descarga es lenta, lo que hace que la filtración, en algunos casos, no sea tan dañina como podría ser si fuera más fácil acceder a los datos.

Para superar esto, Cl0p creó sitios web tradicionales para filtrar el robo de algunas de las víctimas del robo de datos de MOVEit, pero estos tipos de dominios son más fáciles de eliminar para las fuerzas del orden y las empresas.

Moviéndose a Torrent

Como una nueva solución a estos problemas, Cl0p ha comenzado a usar Torrents para distribuir datos robados del ataque MOVEit.

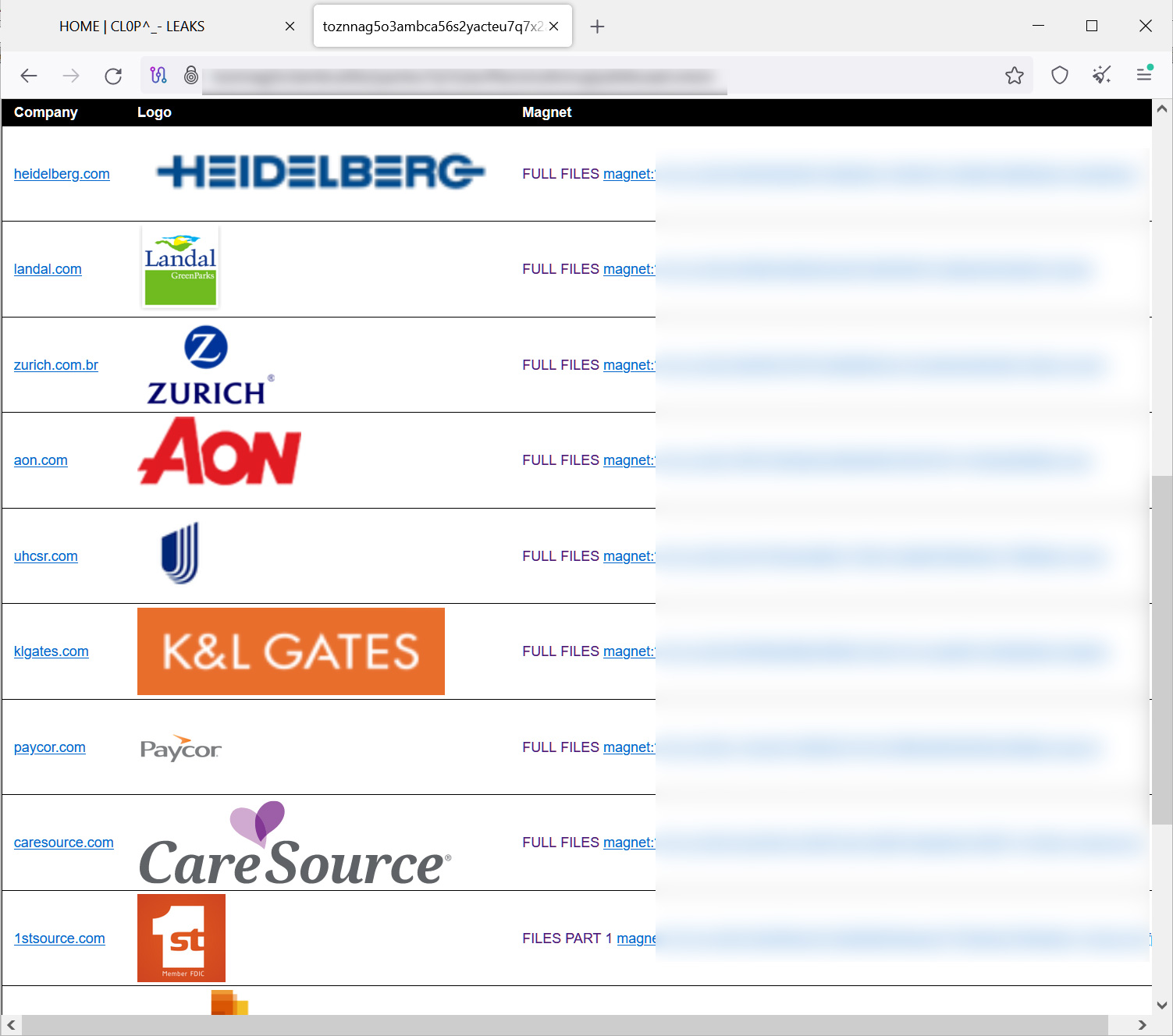

Según el investigador de seguridad Dominic Alvieri, quien fue el primero en detectar esta nueva táctica, se han creado torrents para veinte víctimas, incluidas Aon, K&L Gates, Putnam, Delaware Life, Zurich Brasil y Heidelberg.

Como parte de este nuevo método de extorsión, Cl0p ha creado un nuevo sitio Tor que brinda instrucciones sobre cómo usar clientes de Torrent para descargar los datos filtrados y listas de enlaces magnéticos para las veinte víctimas. Dado que los Torrents utilizan la transferencia P2P entre diferentes usuarios, las velocidades de transferencia son más rápidas que las de los sitios tradicionales de fuga de datos de Tor.

En una breve prueba realizada por BleepingComputer, este método resolvió los problemas de transferencia de datos deficientes, ya que recibíamos velocidades de transferencia de datos de 5,4 Mbps, a pesar de que solo se generó desde una dirección IP en Rusia.

Además, dado que este método de distribución está descentralizado, no hay una manera fácil para que las fuerzas del orden lo cierren. Incluso si el sembrador original se desconecta, se puede usar un nuevo dispositivo para sembrar los datos robados según sea necesario.

Si esto resulta exitoso para Cl0p, es probable que los veamos continuar utilizando este método para filtrar datos, ya que es más fácil de configurar, no requiere un sitio web complejo y puede presionar aún más a las víctimas debido al mayor potencial para una distribución más amplia de los datos robados.

Coveware dice que se espera que Cl0p gane entre U$S 75 y U$S 100 millones de dólares en pagos de extorsión. No porque muchas víctimas estén pagando, sino porque los actores de la amenaza han convencido con éxito a un pequeño número de empresas para que paguen demandas de rescate muy grandes. Aún no se ha determinado si el uso de Torrents dará lugar a más pagos; sin embargo, con estas ganancias, puede que no importe.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!