Fuga de datos de VirusTotal expone detalles de algunos clientes registrados

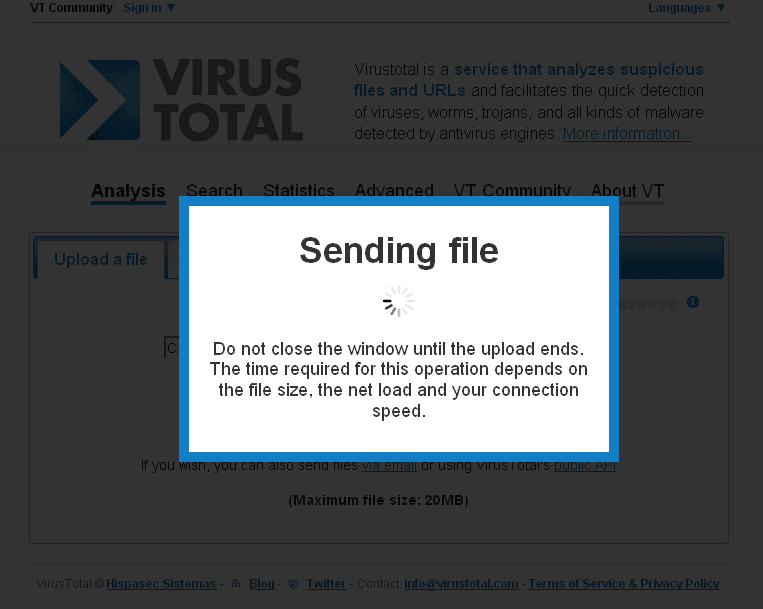

Los datos asociados con un subconjunto de clientes registrados de VirusTotal, incluidos sus nombres y direcciones de correo electrónico, quedaron expuestos después de que un empleado subiera inadvertidamente la información a la plataforma de análisis de malware.

El incidente de seguridad, que comprende una base de datos de 5.600 nombres en un archivo de 313 KB, fue revelado por primera vez ayer por Der Spiegel y Der Standard. Este incidente no se trató de un ataque sino de un error humano.

Lanzado en 2004, VirusTotal fue adquirida por Google en 2012 y se convirtió en subsidiaria de la unidad Chronicle de Google Cloud en 2018.

Cuando se le contactó para hacer comentarios, Google confirmó la filtración y dijo que tomó medidas inmediatas para eliminar los datos.

"Somos conscientes de la distribución no intencional de un pequeño segmento de correos electrónicos de administradores de grupos de clientes y nombres de organizaciones por parte de uno de nuestros empleados en la plataforma VirusTotal", dijo un portavoz de Google Cloud a The Hacker News. "Eliminamos la lista de la plataforma una hora después de su publicación y estamos analizando nuestros procesos internos y controles técnicos para mejorar nuestras operaciones en el futuro".

Entre los datos se incluyen cuentas vinculadas a organismos oficiales de EE.UU., como el Comando Cibernético, el Departamento de Justicia, la Oficina Federal de Investigaciones (FBI) y la Agencia de Seguridad Nacional (NSA). Otras cuentas pertenecen a agencias gubernamentales en Alemania, los Países Bajos, Taiwán y el Reino Unido.

El año pasado, la Oficina Federal de Seguridad de la Información (BSI) de Alemania advirtió contra la carga automática de archivos adjuntos de correo electrónico sospechosos, y señaló que hacerlo podría conducir a la exposición de información confidencial.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!