Ataque a la cadena de suministro de VoIP 3CX utiliza DLL firmadas

El miércoles por la noche, saltó la noticia de que la empresa de comunicaciones VoIP 3CX había sido comprometida para distribuir versiones troyanizadas de su aplicación de escritorio de Windows y MacOs en un ataque a gran escala a la cadena de suministro.

Versiones afectadas:

- Windows: 18.12.407 y 18.12.416

- Mac: 18.11.1213, 18.12.402, 18.12.407, y 18.12.416

3CX es una empresa de desarrollo de software VoIP IPBX cuya Central Telefónica 3CX es utilizada por más de 600.000 empresas en todo el mundo y cuenta con más de 12 millones de usuarios diarios. Se está utilizando una versión firmada digitalmente y troyanizada del cliente de escritorio 3CX Voice Over Internet Protocol (VOIP) para atacar a los clientes de la compañía en un ataque a la cadena de suministro.

La lista de clientes de la compañía incluye una larga lista de empresas y organizaciones de alto perfil como American Express, Coca-Cola, McDonald's, BMW, Honda, Air France, Toyota, Mercedes-Benz, IKEA y el Servicio Nacional de Salud del Reino Unido (que publicó una alerta el jueves).

Resumen ejecutivo

- A partir del 22 de marzo de 2023, SentinelOne comenzó a ver un pico de detecciones de comportamiento de la 3CXDesktopApp, un popular producto de software de voz y videoconferencia categorizado como plataforma de Centralita Automática Privada (PABX).

- Las detecciones de comportamiento impidieron la ejecución de estos instaladores troyanizados y condujeron a una cuarentena inmediata por defecto.

- La 3CXDesktopApp troyanizada es la primera etapa de una cadena de ataque de varias etapas que extrae archivos ICO con datos base64 de Github y, en última instancia, conduce a una DLL infostealer en la tercera etapa.

- El compromiso incluye un certificado de firma de código utilizado para firmar los binarios troyanizados en Windows.

- El actor de la amenaza ha registrado un amplio conjunto de infraestructuras desde febrero de 2022, pero aún no hay conexiones obvias con grupos de amenazas existentes.

- El 30 de marzo de 2023 se han actualizado los IOCs con contribuciones de la comunidad investigadora.

- El 30 de marzo de 2023 se confirma que el instalador de MacOS también está troyanizado, como informó Patrick Wardle. Los IOC reflejan que el primer intento de infección en Mac fue el 8 de marzo de 2023.

Según las alertas de los investigadores de seguridad de Sophos y CrowdStrike, los atacantes se dirigen tanto a usuarios de Windows como de macOS de la aplicación de softphone 3CX comprometida. "La actividad maliciosa incluye el balizamiento a la infraestructura controlada por el actor malicioso, el despliegue de cargas útiles de segunda etapa, y, en un pequeño número de casos, la actividad práctica en el teclado", dijo el equipo de inteligencia de amenazas de CrowdStrike.

"La actividad posterior a la explotación más común observada hasta la fecha es la creación de un intérprete de comandos interactivo", añadió Sophos en un aviso emitido a través de su servicio Managed Detection and Response.

Mientras CrowdStrike sospecha que un grupo de hacking respaldado por el estado norcoreano que rastrea como Labyrinth Collima está detrás de este ataque, los investigadores de Sophos dicen que "no pueden verificar esta atribución con alta confianza".

Se sabe que la actividad de Labyrinth Collima se solapa con otros actores de amenazas rastreados como Lazarus Group por Kaspersky, Covellite por Dragos, UNC4034 por Mandiant, Zinc por Microsoft y Nickel Academy por Secureworks. Labyrinth Collima es un subconjunto de lo que se ha descrito como Lazarus Group, que incluye otros adversarios relacionados con la RPDC, como SILENT CHOLLIMA y STARDUST CHOLLIMA".

Como funciona el ataque

Como parte de este ataque a la cadena de suministro, dos DLL utilizadas por la aplicación de escritorio de Windows fueron sustituidas por versiones maliciosas que descargan un troyano que permite el robo de información. Cuando se instala el MSI o la actualización oficial de 3CX, extrae los archivos DLL maliciosos ffmpeg.dll [VirusTotal] y d3dcompiler_47.dll [VirusTotal], que se utilizan para realizar la siguiente fase del ataque.

Aunque Sophos afirma que el ejecutable 3CXDesktopApp.exe no es malicioso, la DLL maliciosa ffmpeg.dll se carga lateralmente y se utiliza para extraer y descifrar una carga útil cifrada de d3dcompiler_47.dll. Este shellcode descifrado de d3dcompiler_47.dll se ejecutará para descargar archivos de iconos alojados en GitHub que contienen cadenas codificadas en Base64 añadidas al final de las imágenes.

El repositorio de GitHub donde se almacenan estos iconos muestra que el primer icono se subió el 7 de diciembre de 2022. El investigador Thomas Roccia (aka @fr0gger_) lo muestra de la siguiente manera

"El actor de la amenaza ha registrado un conjunto extenso de infraestructura que comienza en febrero de 2022, pero aún no vemos conexiones obvias con grupos de amenazas existentes".

Código firmado y explotación de una vulnerabilidad de 2013

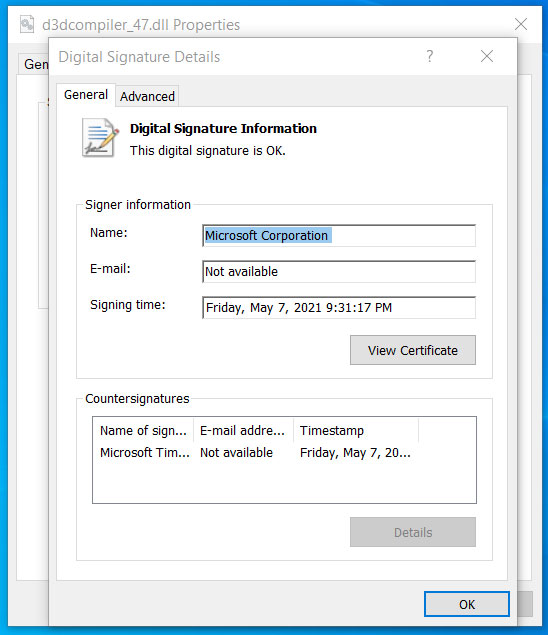

Una de las DLL maliciosas utilizadas en el ataque suele ser una DLL legítima firmada por Microsoft denominada d3dcompiler_47.dll. Sin embargo, los autores de la amenaza modificaron la DLL para incluir una carga maliciosa cifrada al final del archivo.

La firma de código de un ejecutable, como un archivo DLL o EXE, sirve para garantizar a los usuarios de Windows que el archivo es auténtico y no ha sido modificado para incluir código malicioso. En este caso, aunque el archivo estaba modificado, Windows seguía mostrándolo como correctamente firmado por Microsoft.

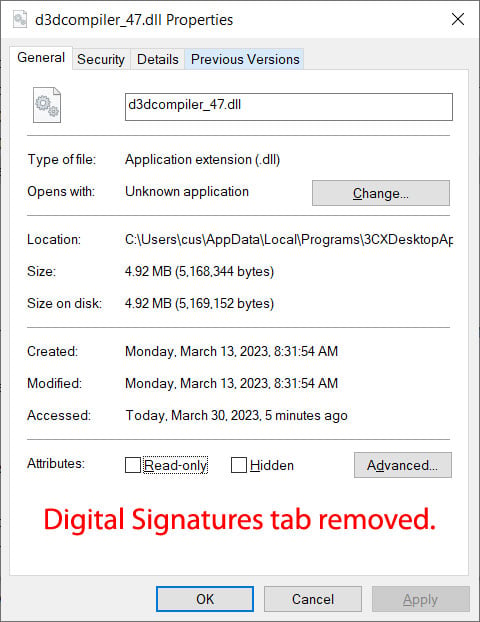

Cuando se modifica un ejecutable firmado, Windows mostrará un mensaje indicando que "la firma digital del objeto no se verificó". Sin embargo, aunque sabemos que la DLL d3dcompiler_47.dll fue modificada, seguía apareciendo como firmada en Windows.

Will Dormann, analista senior de vulnerabilidades en ANALYGENCE, dice que la DLL está explotando el fallo CVE-2013-3900, una "WinVerifyTrust Signature Validation Vulnerability".

Microsoft reveló por primera vez esta vulnerabilidad el 10 de diciembre de 2013, y explicó que añadir contenido a la sección de firma authenticode de un EXE (estructura WIN_CERTIFICATE) en un ejecutable firmado es posible sin invalidar la firma.

Dormann explicó en tuits que el instalador de Google Chrome añade datos a la estructura Authenticode para determinar si optaste por "enviar estadísticas de uso e informes de fallos a Google." Cuando se instala Google Chrome, comprueba estos datos en la firma Authenticode para determinar si deben activarse los informes de diagnóstico.

Microsoft finalmente decidió hacer la corrección opcional, probablemente porque invalidaría los ejecutables legítimos y firmados que almacenaban datos en el bloque de firma de un ejecutable.

"El 10 de diciembre de 2013, Microsoft publicó una actualización para todas las versiones compatibles de Microsoft Windows que cambia la forma en que se verifican las firmas de los binarios firmados con el formato de firma Windows Authenticode", explica la divulgación de Microsoft para el CVE-2013-3900: "Este cambio se puede habilitar de forma opcional".

Cuando se habilita, el nuevo comportamiento para la verificación de firmas de Windows Authenticode ya no permitirá información extraña en la estructura WIN_CERTIFICATE, y Windows ya no reconocerá los binarios no conformes como firmados.

Han pasado casi diez años y se sabe que la vulnerabilidad está siendo explotada por numerosas amenazas. Sin embargo, sigue siendo una solución opcional que sólo puede activarse editando manualmente el Registro de Windows. Para activar la corrección, los usuarios de Windows en sistemas de 64 bits pueden realizar los siguientes cambios:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

Una vez habilitadas estas claves del Registro, se puede ver cómo Microsoft valida de forma diferente la firma en la DLL maliciosa d3dcompiler_47.dll utilizada en el ataque a la cadena de suministro 3CX.

Para empeorar las cosas, incluso si añade las claves del Registro para aplicar la corrección, se eliminarán una vez que actualice a Windows 11, haciendo que el sistemas sea vulnerable de nuevo.

Dado que la vulnerabilidad se ha utilizado en ataques recientes, como el de la cadena de suministro 3CX y una campaña de distribución de malware Zloader en enero, ha quedado claro que debe corregirse, aunque ello suponga un inconveniente para los desarrolladores.

Desgraciadamente, la mayoría desconoce este fallo y, al ver un archivo malicioso, asume que es fiable porque Windows así lo indica. "Pero cuando una corrección es opcional, las masas no van a estar protegidas", advirtió Dormann. "Activé la corrección opcional, utilicé el ordenador como de costumbre durante todo el día y no me encontré con ningún problema que me hiciera lamentar mi decisión. Aunque es posible que algunos instaladores, como Google Chrome, no aparezcan como firmados, la protección añadida merece la pena".

Actualizaciones de 3CX

Se recomienda actualizar los clientes de Mac Update 6 y Windows Udpdate 7.

Fuente: Bleeping Computer I | Bleeping Computer II

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!