Archivos #Vulkan: revela las tácticas de guerra cibernética global y doméstica de Rusia

Por Luke Harding, Stiliyana Simeonova, Manisha Ganguly y Dan Sabbagh

The Guardian | Paper Trail Media | Spiegel

- Documentos filtrados por un denunciante enojado por la guerra de Ucrania

- Consultoría privada de Moscú refuerza la guerra cibernética rusa

- Las herramientas admiten operaciones de hacking y ataques a la infraestructura.

- Documentos vinculados al notorio grupo de hackers ruso Sandworm

- Programa ruso tiene como objetivo controlar internet y difundir desinformación

La discreta oficina se encuentra en los suburbios del noreste de Moscú. Un cartel dice: "Centro de negocios". Es el lugar donde Pedro el Grande una vez entrenó a su poderoso ejército. Dentro del edificio de seis pisos, una nueva generación está ayudando en las operaciones militares rusas. Sus armas son más avanzadas que las de la era de Pedro el Grande: no picas y alabardas, sino herramientas de hacking y desinformación.

Los archivos de Vulkan, que datan de 2016 a 2021, fueron filtrados por un denunciante anónimo enojado por la guerra de Rusia en Ucrania. Tales filtraciones de Moscú son extremadamente raras. Días después de la invasión en febrero del año pasado, la fuente se acercó al periódico alemán Süddeutsche Zeitung y dijo que "el GRU y el FSB se esconden detrás de Vulkan".

Posteriormente, la fuente compartió los datos y más información con la startup de investigación Paper Trail Media, con sede en Múnich. Durante varios meses, periodistas que trabajan para 11 medios de comunicación, incluidos The Guardian, Washington Post y Le Monde, han investigado los archivos en un consorcio liderado por Paper Trail Media y Der Spiegel.

Paper Trail Media media reúne a algunos de los mejores periodistas de investigación europeos. El equipo galardonado hace periodismo de impacto internacional: impreso, en línea, en podcasts y video. Sus reporteros han estado trabajando con el Consorcio Internacional de Periodistas de Investigación (ICIJ), la Red de Historias Prohibidas, el Proyecto de Informes de Corrupción y Crimen Organizado (OCCRP), así como con el Colectivo de Datos Anticorrupción. Las revelaciones desencadenan regularmente debates, investigaciones y cambios en las leyes.

Los ingenieros de software detrás de estos sistemas son empleados de NTC Vulkan. En la superficie, parece una empresa de consultoría de ciberseguridad común y corriente. Sin embargo, una filtración de archivos secretos de la compañía ha expuesto su trabajo para reforzar las capacidades de guerra cibernética de Vladimir Putin.

Miles de páginas de documentos secretos revelan cómo los ingenieros de Vulkan han trabajado para las agencias militares y de inteligencia rusas para apoyar las operaciones de hacking global, capacitar a los agentes antes de los ataques a la infraestructura nacional, difundir desinformación y controlar secciones de Internet.

El trabajo de la empresa está vinculado al Servicio de Seguridad Federal o FSB, la agencia de espionaje nacional; las Divisiones Operativas y de Inteligencia de las Fuerzas Armadas, conocidas como GOU y GRU; y la SVR, la Organización de Inteligencia Extranjera de Rusia.

Un documento vincula una herramienta de ataque cibernético Vulkan con el notorio grupo de hacking Sandworm, que según el gobierno de EE.UU. provocó dos veces apagones en Ucrania, interrumpió los Juegos Olímpicos en Corea del Sur y lanzó NotPetya, el malware económicamente más destructivo de la historia. Con el nombre en código Scan-V, rastrea Internet en busca de vulnerabilidades, que luego se almacenan para su uso en futuros ataques cibernéticos.

Otro sistema, conocido como Amezit, equivale a un modelo para vigilar y controlar Internet en las regiones bajo el mando de Rusia, y también permite la desinformación a través de perfiles falsos en las redes sociales. Un tercer sistema construido por Vulkan, Crystal-2V, es un programa de capacitación para ciberoperadores en los métodos necesarios para derribar la infraestructura ferroviaria, aérea y marítima. Un archivo que explica el software dice: "El nivel de confidencialidad de la información procesada y almacenada en el producto es 'Top Secret'".

"La gente debería saber los peligros de esto", dijo el denunciante. "Debido a los acontecimientos en Ucrania, decidí hacer pública esta información. La empresa está haciendo cosas malas y el gobierno ruso es cobarde y está equivocado. Estoy enojado por la invasión de Ucrania y las cosas terribles que están sucediendo allí. Espero que puedan usar esta información para mostrar lo que sucede detrás de puertas cerradas".

Cinco agencias de inteligencia occidentales confirmaron que los archivos de Vulkan parecen ser auténticos. La empresa y el Kremlin no respondieron a múltiples solicitudes de comentarios.

La fuga contiene correos electrónicos, documentos internos, planes de proyectos, presupuestos y contratos. Ofrecen información sobre los amplios esfuerzos del Kremlin en el ámbito cibernético, en un momento en que está llevando a cabo una guerra brutal contra Ucrania. No se sabe si las herramientas creadas por Vulkan se han utilizado para ataques en el mundo real, en Ucrania o en otros lugares.

Desde el comienzo de la guerra, al menos cinco grupos rusos, patrocinados por el estado o ciberdelincuentes, incluidos Gamaredon, Sandworm, and Fancy Bear, se han dirigido a las agencias gubernamentales y empresas privadas de Ucrania en docenas de operaciones destinadas a interrumpir los servicios o robar información confidencial.

Pero se sabe que los agentes informáticos rusos han atacado repetidamente las redes informáticas ucranianas; una campaña que continúa. Desde la invasión del año pasado, los misiles de Moscú han golpeado a Kiev y otras ciudades, destruyendo infraestructura crítica y dejando al país a oscuras.

Los analistas dicen que Rusia también está involucrada en un conflicto continuo con lo que percibe como su enemigo: Occidente, representado con US, UK, EU, Canada, Australia y New Zealand, todos los cuales han desarrollado sus propias capacidades ciberofensivas clasificadas en una carrera armamentista digital.

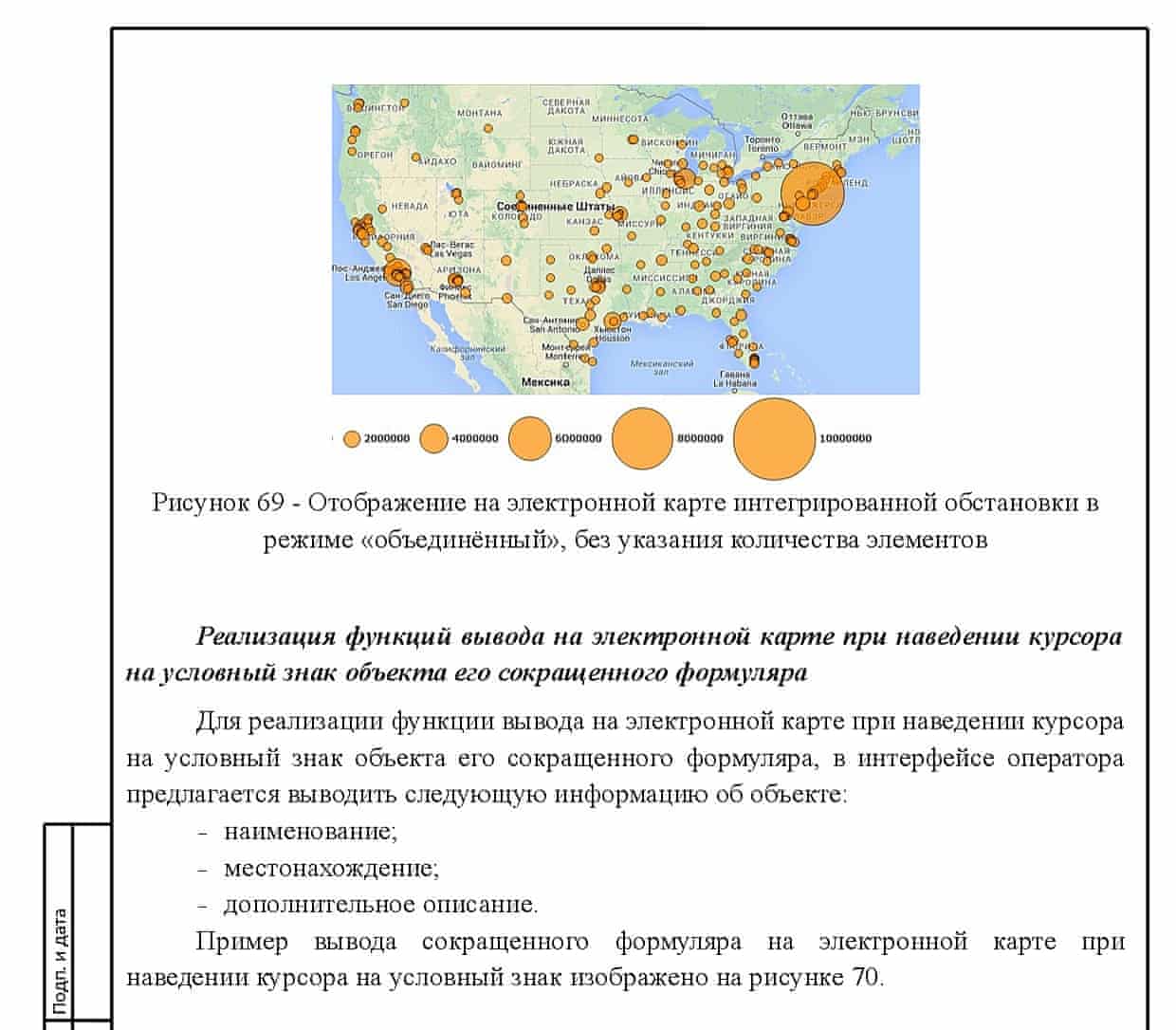

Algunos documentos de la filtración contienen lo que parecen ser ejemplos ilustrativos de objetivos potenciales. Uno contiene un mapa que muestra puntos en los EE.UU. y otro contiene los detalles de una central nuclear en Suiza.

Un documento recomiendan que Rusia aumente sus propias capacidades mediante el uso de herramientas de hacking robadas en 2016 de la Agencia de Seguridad Nacional de EE.UU. y publicadas en línea.

John Hultquist, vicepresidente de análisis de inteligencia de la firma de seguridad cibernética Mandiant, que revisó selecciones del material a pedido del consorcio, dijo: "Estos documentos sugieren que Rusia ve los ataques a la infraestructura crítica civil y la manipulación de las redes sociales como uno y la misma misión, que es esencialmente un ataque a la voluntad de lucha del enemigo".

¿Qué es Vulkan?

El director ejecutivo de Vulkan, Anton Markov, es un hombre de mediana edad, con el pelo corto y bolsas oscuras alrededor de los ojos. Markov fundó Vulkan ("volcán" en español) en 2010, con Alexander Irzhavsky. Ambos son graduados de la academia militar de San Petersburgo y sirvieron en el ejército en el pasado, ascendiendo a capitán y mayor respectivamente.

La compañía es parte del complejo militar-industrial de Rusia. Este mundo subterráneo abarca agencias de espionaje, firmas comerciales e instituciones de educación superior. Especialistas como programadores e ingenieros se mueven de una rama a otra; los actores estatales secretos dependen en gran medida de la experiencia del sector privado.

Vulkan se lanzó en un momento en que Rusia estaba expandiendo rápidamente sus capacidades cibernéticas. Tradicionalmente, el FSB tomaba la delantera en los asuntos cibernéticos. En 2012, Putin nombró al ambicioso y enérgico Sergei Shoigu como ministro de defensa. Shoigu, quien está a cargo de la guerra de Rusia en Ucrania, quería sus propias tropas cibernéticas, reportando directamente a él.

A partir de 2011, Vulkan recibió licencias gubernamentales especiales para trabajar en proyectos militares clasificados y secretos de estado. Es una empresa tecnológica de tamaño medio, con más de 120 empleados, de los cuales unos 60 son desarrolladores de software. No se sabe a cuántos contratistas privados se les otorga acceso a proyectos tan sensibles en Rusia, pero algunas estimaciones sugieren que no son más de una docena.

La cultura corporativa de Vulkan es más Silicon Valley que una agencia de espionaje. Cuenta con un equipo de fútbol del personal y correos electrónicos motivacionales con consejos de acondicionamiento físico y celebraciones de cumpleaños de los empleados. Incluso hay un eslogan optimista: "Hacer del mundo un lugar mejor" que aparece en un brillante video promocional.

Vulkan dice que se especializa en "seguridad de la información"; oficialmente, sus clientes son grandes empresas estatales rusas. Incluyen Sberbank, el banco más grande del país; la aerolínea nacional Aeroflot; y los ferrocarriles rusos. "El trabajo fue divertido. Usamos las últimas tecnologías", dijo un ex empleado que finalmente se fue después de que se desilusionó con el trabajo. "La gente era realmente inteligente. Y el dinero era bueno, muy por encima de la tasa habitual".

Además de la experiencia técnica, esos generosos salarios compraron la expectativa de discreción. Algunos miembros del personal son graduados de la Universidad Técnica Estatal Bauman de Moscú, que tiene una larga historia de proporcionar reclutas al Ministerio de Defensa. Los flujos de trabajo se organizan sobre principios de estricto secreto operativo, y nunca se le dice al personal en qué están trabajando otros departamentos.

El espíritu de la empresa es patriótico, sugiere la filtración. En la víspera de Año Nuevo de 2019, un empleado creó un alegre archivo de Microsoft Excel con música militar soviética y la imagen de un oso. Junto a él estaban las palabras: "APT Magma Bear". La referencia es a grupos de hacking estatales rusos como Cozy Bear y Fancy Bear, y parece apuntar a las propias actividades en la sombra de Vulkan.

Cinco meses después, Markov recordó a sus trabajadores el Día de la Victoria, un feriado del 9 de mayo que celebra la derrota de la Alemania nazi por parte del Ejército Rojo en 1945. "Este es un evento significativo en la historia de nuestro país. Crecí con películas sobre la guerra y tuve la suerte de comunicarme con los veteranos y escuchar sus historias. Estas personas murieron por nosotros, para que podamos vivir en Rusia".

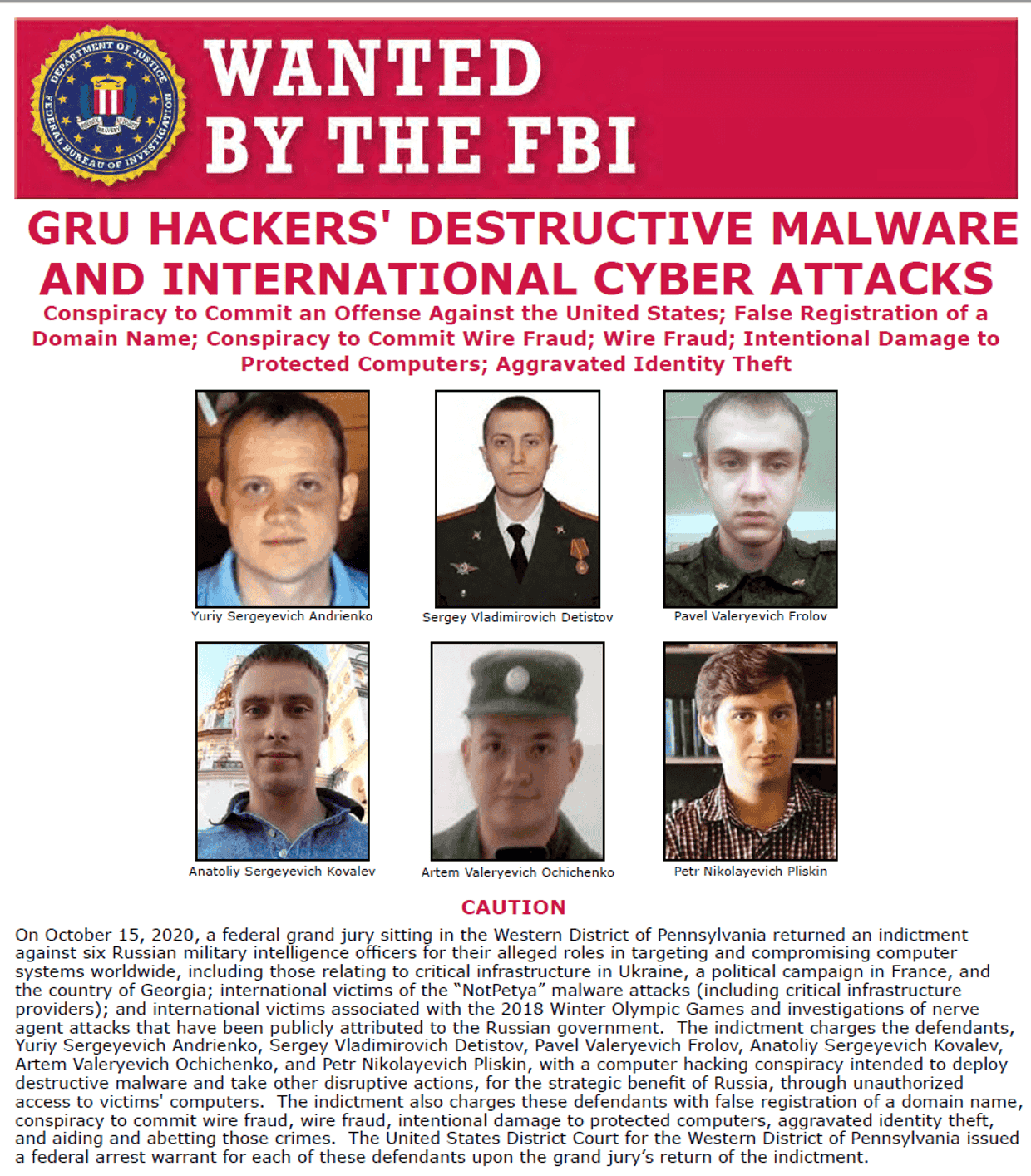

Uno de los proyectos de mayor alcance de Vulkan se llevó a cabo con la bendición de la unidad de ciberguerreros más infame del Kremlin, conocida como Sandworm. Según los fiscales estadounidenses y los gobiernos occidentales, durante la última década, Sandworm ha sido responsable de operaciones de hacking a una escala asombrosa. Ha llevado a cabo numerosos ataques: manipulación política, sabotaje cibernético, interferencia electoral, volcado de correos electrónicos y filtraciones.

Sandworm desactivó la red eléctrica de Ucrania en 2015. Al año siguiente, participó en la descarada operación de Rusia para descarrilar las elecciones presidenciales de EE.UU. Dos de sus agentes fueron acusados de distribuir correos electrónicos robados a los demócratas de Hillary Clinton usando un personaje falso, Guccifer 2.0. Luego, en 2017, Sandworm robó más datos en un intento de influir en el resultado de la votación presidencial francesa, dice Estados Unidos.

Ese mismo año, la unidad desató el ciberataque más importante de la historia. Los operativos utilizaron una pieza de malware a medida llamada NotPetya. Comenzando en Ucrania, NotPetya se extendió rápidamente por todo el mundo. Derribó empresas de transporte, hospitales, sistemas postales y fabricantes de productos farmacéuticos fuera de línea: una avalancha digital que se extendió del mundo virtual al físico.

Los archivos de Vulkan arrojan luz sobre una pieza de maquinaria digital que podría desempeñar un papel en el próximo ataque desatado por Sandworm.

Un sistema 'construido con fines ofensivos'

Una unidad especial dentro del "centro principal de tecnologías especiales" de GRU, Sandworm es conocido internamente por su número de campo 74455. Este código aparece en los archivos de Vulkan como una "parte de aprobación" en un documento técnico. Describe un "protocolo de intercambio de datos" entre una base de datos militar aparentemente preexistente que contiene inteligencia sobre debilidades de software y hardware, y un nuevo sistema que se le había encargado a Vulkan que ayudara a construir: Scan-V.

Los grupos de atacantes informáticos como Sandworm penetran en los sistemas informáticos buscando primero los puntos débiles. Scan-V respalda ese proceso, realizando un reconocimiento automatizado de objetivos potenciales en todo el mundo en una búsqueda de servidores y dispositivos de red potencialmente vulnerables. Luego, la inteligencia se almacena en un depósito de datos, lo que brinda a los atacantes informáticos un medio automatizado para identificar objetivos.

Gabby Roncone, otra experta de la empresa de seguridad cibernética Mandiant, dio la analogía de escenas de viejas películas militares donde la gente coloca "su artillería y tropas en el mapa. Quieren entender dónde están los tanques enemigos y dónde deben atacar primero para romper las líneas enemigas", dijo.

El proyecto Scan fue encargado en mayo de 2018 por el Instituto de Ingeniería Física, un centro de investigación en la región de Moscú estrechamente asociado con el GRU. Todos los detalles fueron clasificados. No está claro si Sandworm era un usuario previsto del sistema, pero en mayo de 2020 un equipo de Vulkan visitó una instalación militar en Khimki, la misma ciudad en las afueras de Moscú donde se encuentra la unidad de hacking, para probar el sistema Scan.

"Scan definitivamente está diseñado para fines ofensivos. Se adapta cómodamente a la estructura organizativa y al enfoque estratégico del GRU", dijo un analista después de revisar los documentos. "No encuentras diagramas de red y documentos de diseño como este muy a menudo. Realmente es un asunto muy complicado".

Los archivos filtrados no contienen información sobre el código malicioso ruso o el malware utilizado para las operaciones de hacking. Pero un analista de Google dijo que en 2012 la empresa de tecnología vinculó a Vulkan con una operación que involucraba un malware conocido como MiniDuke. La SVR, la Agencia de Inteligencia Extranjera de Rusia, usó MiniDuke en campañas de phishing. La filtración muestra que una parte encubierta del SVR, la unidad militar 33949, contrató a Vulkan para trabajar en múltiples proyectos. La empresa nombró a su cliente "sanatorium" y "dispensary".

Control, vigilancia y desinformación en Internet

En 2018, un equipo de empleados de Vulkan viajó al sur para asistir a la prueba oficial de un amplio programa que permite el control, la vigilancia y la desinformación de Internet. La reunión tuvo lugar en el Instituto de Investigación de Radio de Rostov-on-Don, vinculado al FSB. Subcontrató a Vulkan para ayudar en la creación del nuevo sistema, denominado Amezit, que también estaba vinculado en los archivos al ejército ruso.

"Mucha gente trabajó en Amezit. Se invirtió dinero y tiempo", recuerda un exempleado. "Otras empresas también participaron, posiblemente porque el proyecto era muy grande e importante".

Vulkan jugó un papel central. Ganó un contrato inicial para construir el sistema Amezit en 2016, pero los documentos sugieren que los ingenieros de Vulkan aún estaban mejorando partes de Amezit hasta bien entrado 2021, con planes para un mayor desarrollo en 2022.

Una parte de Amezit es doméstica, lo que permite a los operativos secuestrar y tomar el control de Internet si estallan disturbios en una región rusa, o si el país gana un bastión sobre el territorio de un estado nación rival, como Ucrania. El tráfico de Internet que se considere políticamente dañino puede eliminarse antes de que tenga la posibilidad de propagarse.

Un documento interno de 387 páginas explica cómo funciona Amezit. Las fuerzas armadas necesitan acceso físico a hardware, como torres de telefonía móvil, y comunicaciones inalámbricas. Una vez que controlan la transmisión, el tráfico puede ser interceptado. Los espías militares pueden identificar a las personas que navegan por la web, ver a qué acceden en línea y rastrear la información que comparten los usuarios.

Desde la invasión del año pasado, Rusia arrestó a manifestantes contra la guerra y aprobó leyes punitivas para evitar las críticas públicas a lo que Putin llama una "operación militar especial". Los archivos de Vulkan contienen documentos vinculados a una operación del FSB para monitorear el uso de las redes sociales dentro de Rusia a una escala gigantesca, utilizando análisis semánticos para detectar contenido "hostil".

Según una fuente familiarizada con el trabajo de Vulkan, la empresa desarrolló un programa de recolección a granel para el FSB llamado Fraction. Peina sitios como Facebook u Odnoklassniki, el equivalente ruso, en busca de palabras clave. El objetivo es identificar posibles figuras de la oposición a partir de datos de código abierto.

El personal de Vulkan visitaba regularmente el centro de seguridad de la información del FSB en Moscú, la unidad cibernética de la agencia, para consultar sobre el programa secreto. El edificio está al lado de la sede de Lubyanka del FSB y de una librería; la filtración revela que los espías de la unidad fueron apodados en broma "amantes de los libros".

El desarrollo de estos programas secretos habla de la paranoia en el corazón del liderazgo de Rusia. Está aterrorizado por las protestas callejeras y la revolución del tipo visto en Ucrania, Georgia, Kirguistán y Kazajstán. Moscú considera que Internet es un arma crucial para mantener el orden. En casa, Putin ha eliminado a sus oponentes. Los disidentes han sido encerrados; críticos como Alexei Navalny envenenados y encarcelados.

Es una pregunta abierta si los sistemas Amezit se han utilizado en la Ucrania ocupada. En 2014, Rusia se tragó de forma encubierta las ciudades orientales de Donetsk y Lugansk. Desde el año pasado, ha tomado más territorio y cerrado los servicios de Internet y móviles de Ucrania en las áreas que controla. Los ciudadanos ucranianos se han visto obligados a conectarse a través de proveedores de telecomunicaciones con sede en Crimea, con tarjetas SIM entregadas en campamentos de "filtración" dirigidos por el FSB.

Sin embargo, los reporteros pudieron rastrear la actividad del mundo real llevada a cabo por cuentas de redes sociales falsas vinculadas a Vulkan como parte de un subsistema de Amezit, cuyo nombre en código es PRR.

Herramientas para la propaganda doméstica automatizada

Ya se sabía que el Kremlin había hecho uso de su fábrica de desinformación, la Agencia de Investigación de Internet con sede en San Petersburgo, que ha sido incluida en la lista de sanciones de Estados Unidos. El multimillonario Yevgeny Prigozhin, aliado cercano de Putin, está detrás de la operación de manipulación masiva. Los archivos de Vulkan muestran cómo el ejército ruso contrató a un contratista privado para construir herramientas similares para la propaganda doméstica automatizada.

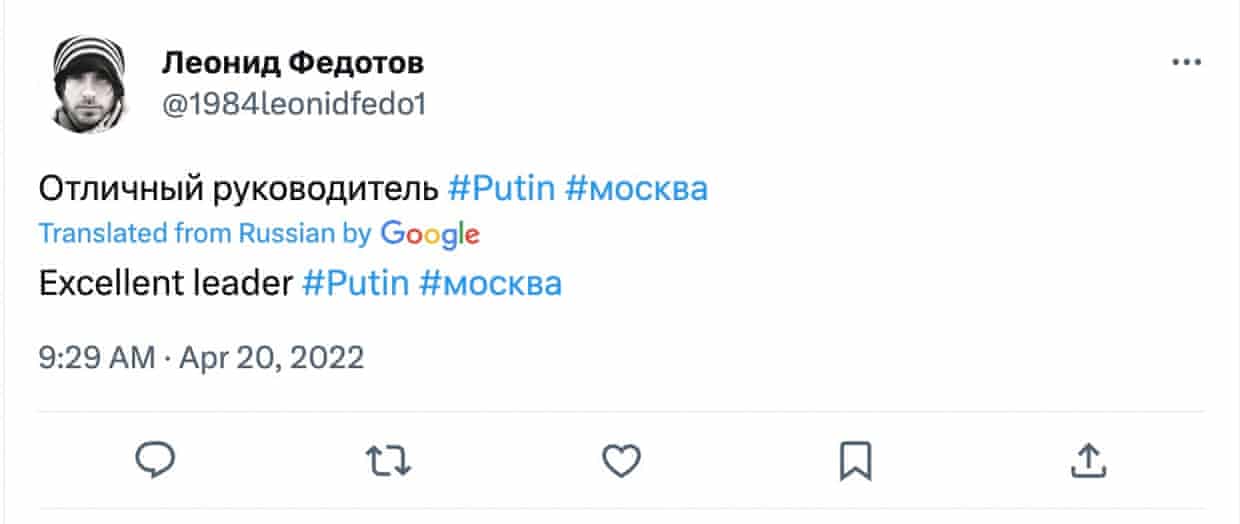

Este subsistema Amezit permite al ejército ruso llevar a cabo operaciones de desinformación encubiertas a gran escala en las redes sociales y en Internet, mediante la creación de cuentas que se asemejan a personas reales en línea o avatares. Los avatares tienen nombres y fotos personales robadas, que luego se cultivan durante meses para crear una huella digital realista.

La filtración contiene capturas de pantalla de cuentas de Twitter falsas y hashtags utilizados por el ejército ruso desde 2014 hasta principios de este año. Difunden desinformación, incluida una teoría de la conspiración sobre Hillary Clinton y la negación de que el bombardeo de Siria por parte de Rusia haya matado a civiles. Tras la invasión de Ucrania, una cuenta falsa de Twitter vinculada a Vulkan publicó: "Excelente líder #Putin".

Otro proyecto desarrollado por Vulkan vinculado a Amezit es mucho más amenazante. Con el nombre en código Crystal-2V, es una plataforma de capacitación para ciberoperadores rusos. Capaz de permitir el uso simultáneo de hasta 30 alumnos, parece simular ataques contra una variedad de objetivos esenciales de infraestructura nacional: líneas ferroviarias, estaciones eléctricas, aeropuertos, vías fluviales, puertos y sistemas de control industrial.

¿Un riesgo de seguridad continuo?

La naturaleza intrusiva y destructiva de las herramientas para las que se contrató a Vulkan genera preguntas difíciles para los desarrolladores de software que han trabajado en estos proyectos. ¿Pueden ser descritos como ciber-mercenarios? ¿O espías rusos? Algunos casi seguro que lo son. Otros son quizás meros engranajes en una máquina más amplia, que realizan importantes tareas de ingeniería para el complejo cibermilitar de su país.

Hasta la invasión rusa de Ucrania en 2022, el personal de Vulkan viajaba abiertamente a Europa occidental y asistía a conferencias de TI y ciberseguridad, incluida una reunión en Suecia, para mezclarse con delegados de empresas de seguridad occidentales.

Los ex graduados de Vulkan ahora viven en Alemania, Irlanda y otros países de la UE. Algunos trabajan para corporaciones tecnológicas globales. Dos están en Amazon Web Services y Siemens. Siemens se negó a comentar sobre empleados individuales, pero dijo que tomaba esas preguntas "muy en serio". Amazon dijo que implementó "controles estrictos" y que proteger los datos de los clientes era su "máxima prioridad".

No está claro si los ex ingenieros de Vulkan ahora en el oeste representan un riesgo para la seguridad y si han llamado la atención de las agencias de contrainteligencia occidentales. Al parecer, la mayoría tiene familiares en Rusia, una vulnerabilidad conocida por haber sido utilizada por el FSB para presionar a los profesionales rusos en el extranjero para que colaboren.

Contactado por un reportero, un ex miembro del personal expresó su pesar por haber ayudado a la agencia de espionaje nacional y militar de Rusia. "Al principio no estaba claro para qué se usaría mi trabajo. Con el tiempo entendí que no podía seguir y que no quería apoyar al régimen. Tenía miedo de que me pasara algo o terminara en la cárcel".

También hubo enormes riesgos para el denunciante anónimo detrás de los archivos de Vulkan. El régimen ruso es conocido por cazar a aquellos a los que considera traidores. En su breve intercambio con un periodista alemán, el filtrador dijo que eran conscientes de que dar información confidencial a los medios extranjeros era peligroso. Pero habían tomado precauciones que les cambiaron la vida. Habían dejado atrás su vida anterior, dijeron, y ahora existían "como un fantasma".

Fuente: The Guardian

Traducción Cristian Borghello

Excelente documento

ResponderBorrar