Más de 100 modelos de PLC de Siemens son vulnerables a la alteración de firmware

Los investigadores de seguridad han revelado múltiples vulnerabilidades en la arquitectura de los controladores lógicos programables (PLC) SIMATIC y SIPLUS S7-1500 de Siemens que podrían ser explotadas por un actor malicioso para instalar sigilosamente firmware en los dispositivos afectados y tomar el control de ellos.

Descubiertos por Red Balloon Security, los problemas se identifican como CVE-2022-38773 (puntuación CVSS: 4.6), con la baja gravedad derivada del requisito previo de que la explotación requiere la manipulación física del dispositivo.

Las fallas "podrían permitir a los atacantes eludir todas las funciones de arranque protegidas, lo que resulta en una modificación arbitraria persistente del código operativo y los datos", dijo la compañía.

Más de 100 modelos son susceptibles.

Dicho de otra manera, las debilidades son el resultado de la falta de verificaciones asimétricas de firmas digitales para el firmware en el arranque, lo que permite efectivamente al atacante cargar el administrador de arranque y el firmware contaminados de una manera que viola las protecciones de integridad. Una consecuencia más grave de cargar dicho firmware modificado es que podría dar al actor de amenazas la capacidad de ejecutar código malicioso persistente y obtener el control total de los dispositivos sin levantar ninguna bandera roja.

"Este descubrimiento tiene implicaciones potencialmente significativas para los entornos industriales, ya que estas vulnerabilidades del hardware no parcheables podrían resultar en una modificación arbitraria persistente del código operativo y los datos del S7-1500", dijeron los investigadores.

Siemens, en un aviso publicado esta semana, dijo que no tiene parches planeados, pero instó a los clientes a limitar el acceso físico a los PLC afectados sólo al personal de confianza para evitar la manipulación del hardware.

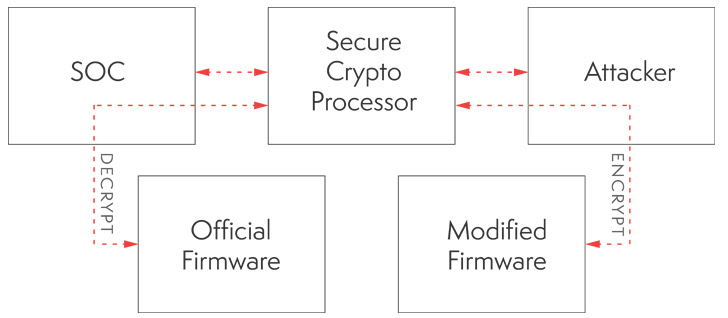

La falta de una actualización de firmware se atribuye al hecho de que el esquema criptográfico que sustenta las características de arranque protegido está integrado en un chip, un elemento de seguridad física dedicado (llamado coprocesador ATECC108 CryptoAuthentication), que desencripta el firmware en la memoria durante el arranque.

Por lo tanto, un atacante con acceso físico al dispositivo podría aprovechar los problemas identificados en la implementación criptográfica para descifrar el firmware, realizar cambios no autorizados y actualizar el firmware troyano en el PLC, ya sea físicamente o explotando una falla de ejecución de código remota conocida.

"Las vulnerabilidades fundamentales, por la implementación de hardware utilizando un procesador criptográfico dedicado, no se pueden parchear y no se pueden corregir mediante una actualización de firmware, ya que el hardware no se puede modificar físicamente", explicaron los investigadores.

Sin embargo, el gigante alemán de la automatización dijo que está en proceso de lanzar nuevas versiones de hardware para la familia de productos S7-1500 que tendrán un "mecanismo de arranque seguro" renovado que resuelve la vulnerabilidad.

Los hallazgos se producen cuando la firma de seguridad industrial Claroty reveló el año pasado una falla crítica que afecta a los dispositivos SIMATIC de Siemens que podrían explotarse para recuperar las claves criptográficas privadas globales codificadas y comprometer completamente los productos.

Fuente: THN

Traducción y colaboración de Diego M. Romero

https://www.securityweek.com/unpatchable-hardware-vulnerability-allows-hacking-siemens-plcs

ResponderBorrar