Vulnerabilidades críticas en Cacti y SugaCRM explotadas activamente

La mayoría de los servidores Cacti expuestos a Internet no se han parcheado contra una vulnerabilidad de seguridad crítica parcheada recientemente que se ha explotado activamente en la naturaleza.

Eso es según la plataforma de administración de superficie de ataque Censys, que encontró que solo 26 de un total de 6.427 servidores ejecutaban una versión parcheada de Cacti (1.2.23 y 1.3.0).

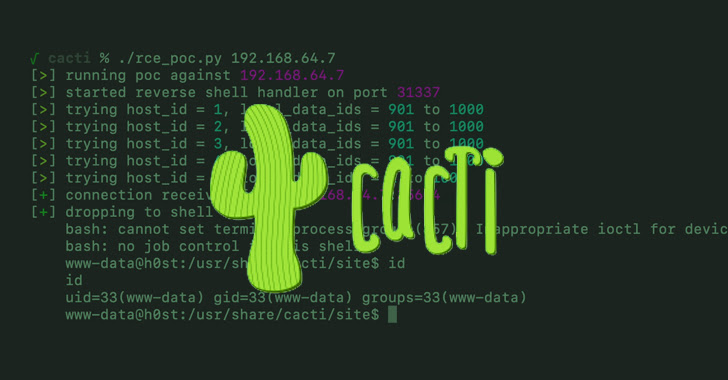

El problema en cuestión se relaciona con CVE-2022-46169 (puntaje CVSS: 9.8), una combinación de omisión de autenticación e inyección de comandos que permite a un usuario no autenticado ejecutar código arbitrario en una versión afectada de la solución de monitoreo de código abierto basada en la web.

Los detalles sobre la falla, que afecta a las versiones 1.2.22 y anteriores, fueron revelados por primera vez por SonarSource. La falla se informó a los mantenedores del proyecto el 2 de diciembre de 2022.

"Una verificación de autorización basada en el nombre del host no se implementa de manera segura para la mayoría de las instalaciones de Cacti", señaló el investigador de SonarSource Stefan Schiller a principios de este mes, y agregó que "la entrada del usuario sin desinfectar se propaga a una cadena utilizada para ejecutar un comando externo".

La divulgación pública de la vulnerabilidad también ha dado lugar a "intentos de explotación", con la advertencia de Shadowserver Foundation y GreyNoise de ataques maliciosos que se originan desde una dirección IP ubicada en Ucrania hasta el momento.

La mayoría de las versiones sin parchear (1.320) se encuentran en Brasil, seguido de Indonesia, EE.UU., China, Bangladesh, Rusia, Ucrania, Filipinas, Tailandia y el Reino Unido.

Se debe actualizar a la brevedad a las versiones 1.2.23 y 1.3.0.

Defecto de SugarCRM explotado activamente instala Web Shells

El desarrollo se produce cuando SugarCRM envió correcciones para una vulnerabilidad divulgada públicamente que también se ha utilizado como arma para colocar una webshell basado en PHP en 354 hosts únicos, dijo Censys en un aviso independiente.

El error, rastreado como CVE-2023-22952, se refiere a un caso de falta de validación de entrada que podría resultar en la inyección de código PHP arbitrario. Se ha abordado en las versiones 11.0.5 y 12.0.2 de SugarCRM.

En los ataques detallados por Censys, la webshell se usa como conducto para ejecutar comandos adicionales en la máquina infectada con los mismos permisos que el usuario que ejecuta el servicio web. La mayoría de las infecciones se informaron en los EE. UU., Alemania, Australia, Francia y el Reino Unido.

No es raro que los actores maliciosos aprovechen las vulnerabilidades recientemente reveladas para llevar a cabo sus ataques, por lo que es imperativo que los usuarios se muevan rápidamente para tapar los agujeros de seguridad.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!