Troyano FatalRAT utiliza Telegram para propagarse

AT&T Alien Labs ha publicado un informe que brinda detalles del nuevo troyano FatalRAT que circula en línea y cuyo objetivo es distribuir enlaces comprometidos en los canales de Telegram.

Un RAT es un troyano que obtiene acceso remoto y generalmente irrestricto sobre un objetivo. El objetivo principal de este tipo de malware es la exfiltración de datos.

Este nuevo malware, denominado FatalRAT, se puede ejecutar de forma remota, utiliza técnicas de evasión de defensa, obtiene persistencia del sistema, registra las pulsaciones de teclas del usuario, recopila información del sistema y exfiltra datos a través de un canal de comando y control cifrado de Telegram. FatalRAT realiza las siguientes acciones:

- En la etapa inicial del ataque, FatalRAT realiza varias pruebas para determinar si se está ejecutando sobre una máquina virtual o no, cantidad de procesadores físicos y verificar el espacio en disco.

- El punto en el que inicializa su tarea maliciosa es cuando la máquina pasa las pruebas de AntiVM.

- Las cadenas de configuración que contienen la dirección C2, el nuevo malware y el nombre del servicio se descifran por separado.

- Si un usuario quiere usar la clave de registro DisableLockWorkstation para bloquear el dispositivo a través de CTRL + ALT + DELETE, no puede hacerlo. En este momento, FatalRAT activa un keylogger.

- La información de la víctima se envía al servidor C2, pero antes de llegar a los servidores, utiliza una técnica de evasión de defensa para identificar los productos de seguridad del sistema.

- Los datos enviados al C2 se cifran y se distribuyen a través del puerto 8081.

- Los canales de Telegram se utilizan para transmitir mensajes a una gran audiencia. Pero a diferencia de los grupos de Telegram, solo los administradores pueden enviar mensajes a través del canal.

Como técnica de evasión de defensa, el malware identifica todos los productos de seguridad que se ejecutan en la máquina iterando a través de todos los procesos en ejecución y buscando la existencia de una lista predefinida de productos de seguridad. Para comunicarse de nuevo con el C2, el malware utiliza una rutina para cifrar los datos enviados entre la víctima y el atacante. Este cifrado incluye una clave XOR de un byte y la adición de una constante al valor obtenido.

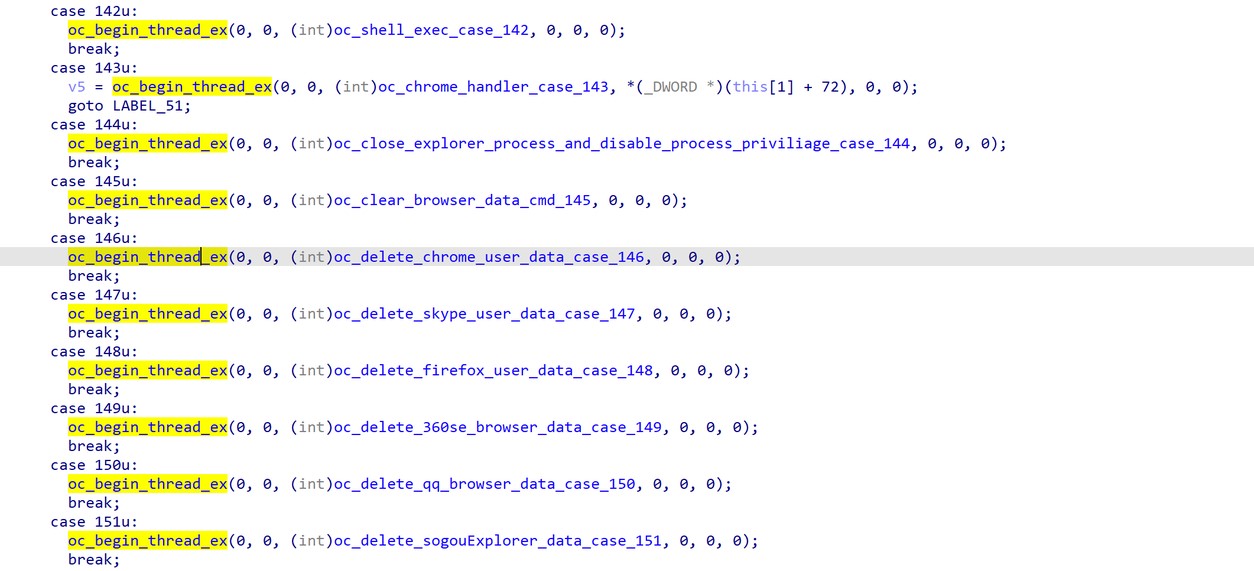

El malware también se propaga en la red de la víctima mediante la fuerza bruta de contraseñas débiles. Luego se copia a sí mismo en la carpeta dedicada %Folder%hackshen.exe y ejecuta el archivo copiado de forma remota. Los comandos de FatalRAT incluyen funciones como keylogger, cambiar resolución, desinstalar UltraViewer, descargar e instalar AnyDesk, ejecutar comandos, modificar las claves de registro y descargar y ejecutar un archivo.

En otro ejemplo reciente de atacantes que aprovechan Telegram, la empresa de seguridad Cofense descubrió en febrero una campaña de phishing que intentaba robar las credenciales de las víctimas abusando de la API de Telegram.

En septiembre de 2020, la empresa de seguridad Malwarebytes descubrió que los estafadores estaban usando Telegram para barrer los datos de las tarjetas de pago de las víctimas usando cadenas de codificación Base64 junto con un bot.

FatalRAT, Toxic Eye, macOS y tal vez muchos más malware aprovechan la aplicación Telegram.

Fuente: BankinfoSecurity

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!