"Commits hipócritas" o porqué expulsaron a la Universidad de Minnesota del desarrollo de Linux

La Universidad de Minnesota ha sido baneada del desarrollo de Linux por introducir vulnerabilidades a propósito. El motivo es un trabajo de investigación que estaban realizando Qiushi Wu (estudiante de doctorado) y Kangjie Lu (profesor asistente) sobre la viabilidad de introducir sigilosamente vulnerabilidades en software de código abierto. La investigación se remonta a agosto de 2020 y el paper se puede encontrar en GitHub.

Toda la Universidad de Minnesota ha sido baneada por el trabajo de solo dos de sus investigadores. El estudiante de doctorado Qiushi Wu y el profesor asistente Kangjie Lu, estuvieron enviando parches maliciosos al kernel como parte de su propia investigación.

Estos investigadores intentaron poner una vulnerabilidad de tipo Use-After-Free en el kernel de Linux, entre otros commits. Eso ha provocado que Greg Kroah-Hartman, uno de los desarrolladores más importantes del kernel y responsable del mantenimiento de la rama estable, haya decidido banear por completo a la Universidad de Minnesota del desarrollo de Linux, algo que la propia universidad ha confirmado.

Los investigadores publicaron un paper titulado "Sobre la viabilidad de introducir sigilosamente vulnerabilidades en el software de código abierto mediante cambios hipócritas", en el que explican que cómo Linux es uno de los ejemplos más prominentes de software Open Source, es especialmente susceptible porque "cualquiera puede colaborar enviando pequeños parches maliciosos" que introduzcan vulnerabilidades.

Los que estos investigadores estaban tratando de hacer no es inusual, lo que es inusual es que no se le informara a nadie dentro del proyecto que esto estaba pasando. Esta línea de investigación generó bastante descontento entre los desarrolladores que mantienen el kernel de Linux, y fue así como Greg Kroah-Hartman, encargado del mantenimiento de la rama estable del kernel y una de las figuras más respetadas en la comunidad, llegó al límite de lo que podía tolerar.

En las listas de correo de Linux, Kroah-Hartman advirtió varias veces a los miembros de la universidad que dejaran de enviar parches inválidos. Esto no bastó para que desistieran, y de hecho, respondieron a Greg diciendo que dejara de hacer "acusaciones salvajes que rozan la calumnia", añadiendo además que "su actitud no solo no era bienvenida sino que era intimidante para los novatos".

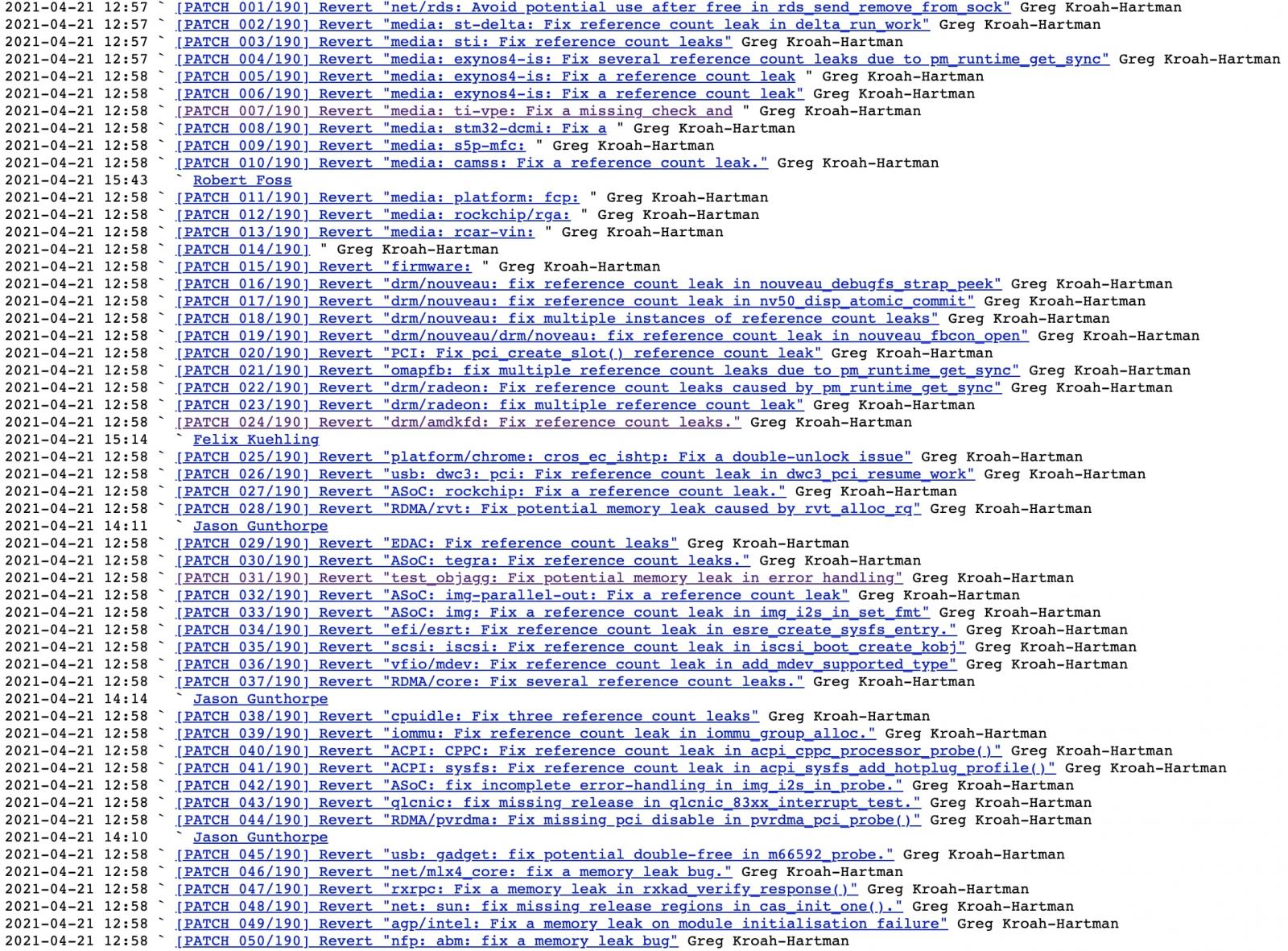

Para Kroah-Hartman esa fue la gota que derramó el vaso. El desarrollador decidió suspender todas las futuras colaboraciones provenientes de la universidad, y además eliminar todas las colaboraciones previas porque "fueron obviamente enviadas de mala fé y con la intención de causar problemas".

La Universidad de Minnesota por su parte, respondió que se tomaban la situación de forma extremadamente seria y que suspenderían esa línea de investigación de forma inmediata. Dicen que investigarán el proceso mediante el cual ese método de investigación fue aprobado para tomar las medidas necesarias. La Universidad argumentó en su defensa que el conjunto de parches enviado después de publicar su artículo fueron creados por "un nuevo analizador estático", pero los encargados de Linux vieron que en realidad no tenían ningún valor real. En proyectos grandes como Linux se suelen tomar muy en serio los estándares de calidad, y el hecho de que un contribuidor envíe de manera reiterada "commits" de baja calidad termina haciendo que los mantenedores pierdan tiempo.

Aunque los desarrolladores afirman en su trabajo que ninguno de los parches que enviaron llegaron a el código de los repositorios de Linux, Leon Romanovsky, otro de los desarrolladores del kernel, explicó que tras mirar cuatro de los parches aceptados de uno de los investigadores, tres de ellos introdujeron varios "agujeros de seguridad". Más adelante, Sudip Mukherjee, desarrollador de Debian y del kernel, dijo que "muchos de ellos ya han llegado a los árboles estables".

La comunidad mayormente está del lado de Kroah-Hartman por la extremadamente dudosa ética del experimento. Jered Floyd, que forma parte del equipo de Red Hat, comentó en Twitter que lo que hicieron los investigadores "Es peor que simplemente experimentar; es como decir que eres un 'investigador de seguridad' yendo a un supermercado y cortando las líneas de los frenos de todos los coches para ver cuántas personas chocan cuando se van. Enormemente poco ético".

Finalmente, el desarrollador dice que la comunidad no aprecia que se experimente con ella y que se le ponga a prueba enviando parches conocidos que o bien no hacen nada o bien introducen errores a propósito.

"Debido a esto, ahora tendré que prohibir todas las contribuciones futuras de tu universidad y eliminar tus contribuciones anteriores, ya que obviamente fueron presentadas de mala fe con la intención de causar problemas". En este enlace podemos ver uno de esos envíos con errores.

Los investigadores han pedido disculpas:

Nuestro objetivo era identificar los problemas con el proceso de parcheo y las formas de abordarlos, y lamentamos mucho que el método utilizado en el documento fuera inapropiado. Como nos han señalado muchos observadores, cometimos un error al no encontrar la manera de consultar con la comunidad y obtener el permiso antes de realizar este estudio. Lo hicimos porque sabíamos que no podíamos pedir permiso a los responsables de Linux, o estarían al acecho de los parches enviados. Si bien nuestro objetivo era mejorar la seguridad de Linux, ahora entendemos que fue perjudicial para la comunidad convertirlo en un tema de nuestra investigación y desperdiciar su esfuerzo revisando estos parches sin su conocimiento o permiso.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!