Interrumpen las operaciones de #EMOTET. Comprueba si estás infectado!

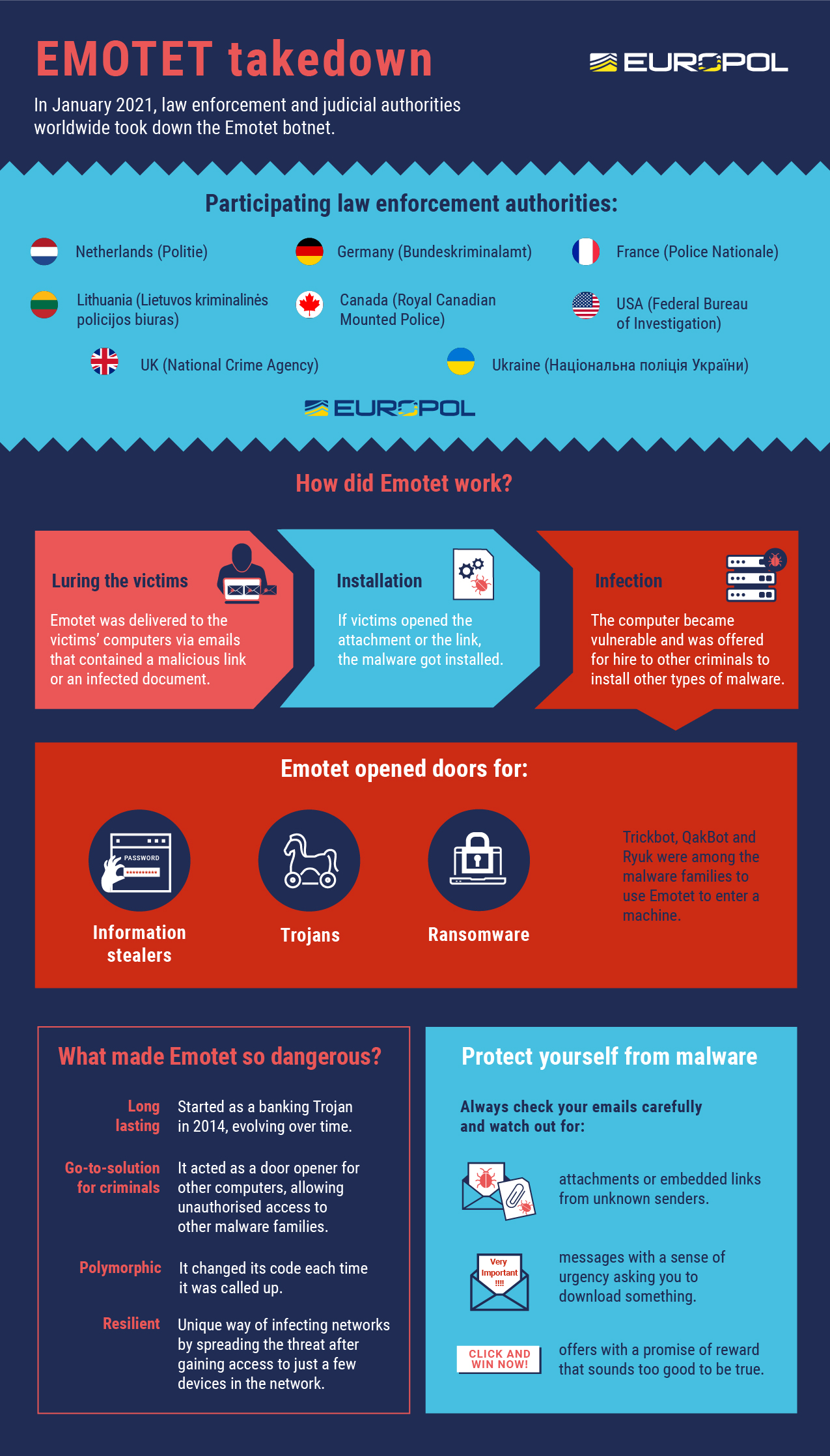

Las autoridades judiciales de varios países han colaborado para detener una de las botnets más significantes de la última década. Esta operación es el resultado de un esfuerzo de colaboración entre autoridades de los Países Bajos, Alemania, Estados Unidos, Reino Unido, Francia, Lituania, Canadá y Ucrania, con una actividad internacional coordinada por Europol y Eurojust. Esta operación se llevó a cabo en el marco de la European Multidisciplinary Platform Against Criminal Threats (EMPACT).

En una extensa investigación policial global ha culminado con el derribo de EMOTET y el arresto de varios presuntos miembros de la conspiración criminal detrás de ella. El esfuerzo global, conocido como Operación Ladybird, se coordinó con investigadores de seguridad privada para interrumpir y hacerse cargo de la infraestructura de comando y control de EMOTET, ubicada en más de 90 países, según la policía ucraniana, al tiempo que arrestó al menos a dos de los ucranianos del equipo.

En una declaración separada sobre la operación, la policía nacional holandesa dijo que dos de los tres servidores principales estaban ubicados en los Países Bajos. Un comunicado de la Oficina Federal de Policía Criminal de Alemania sobre su participación en la operación dijo que los fiscales incautaron 17 servidores en Alemania que actuaban como controladores EMOTET.

EMOTET fue descubierta como un troyano bancario en 2014, evolucionando con el curso de los años actuando como una backdoor a nivel global para sistemas informáticos. Una vez accedían al ordenador de la víctima, el acceso se vendía a otros criminales para desplegar ransomware o realizar otras actividades maliciosas.

EMOTET estuvo involucrado en aproximadamente el 30 por ciento de todos los

correos electrónicos maliciosos a fines de 2019,

según un informe de amenazas publicado por Proofpoint en 2020. En diciembre de 2020, los correos electrónicos de EMOTET llegaron a

aproximadamente 100.000 usuarios por día,

informó Check Point.

El grupo EMOTET logró llevar el correo electrónico como vector de ataque al siguiente nivel. A través de un proceso totalmente automatizado, el malware EMOTET se envía a las víctimas a través de archivos adjuntos de correo electrónico infectados.

Durante estos años, utilizó una variedad de señuelos diferentes para engañar a los usuarios desprevenidos para que abran estos archivos adjuntos maliciosos. En el pasado, las campañas de correo electrónico de EMOTET también se presentaban como facturas, avisos de envío e información sobre COVID-19. Todos estos correos electrónicos contenían documentos de Word maliciosos, ya sea adjuntos al correo electrónico o descargables haciendo clic en un enlace dentro del correo electrónico.

Una vez que un usuario abre uno de estos documentos, se le puede solicitar que "habilite macros" para que el código malicioso oculto en el archivo de Word pueda ejecutarse e instalar el malware EMOTET en la computadora de la víctima.

EMOTET era mucho más que un malware. Lo que lo hizo tan peligroso es que el malware se ofrecía en forma de alquiler a otros ciberdelincuentes para instalar otros tipos de malware, como troyanos bancarios o ransomware. Este tipo de ataque se denomina "loader", y se dice que EMOTET es uno de los actores más importantes en el mundo del ciberdelito, ya que otros operadores de malware como TrickBot y Ryuk se han beneficiado de él. Su forma única de infectar redes al difundir la amenaza lateralmente después de obtener acceso a solo unos pocos dispositivos en la red lo convirtió en uno de los programas maliciosos más resistentes.

La infraestructura que utilizaba EMOTET involucra a varios cientos de servidores ubicados en todo el mundo, todos ellos con diferentes funcionalidades para administrar las computadoras de las víctimas infectadas, propagarse a otras nuevas, servir a otros grupos criminales y, en última instancia, hacer la red más resistente contra los intentos de eliminación.

Para interrumpir la infraestructura de EMOTET, las fuerzas del orden se unieron para crear una estrategia operativa eficaz. El resultado fue la acción de esta semana mediante la cual las autoridades policiales y judiciales obtuvieron el control de la infraestructura y la derribaron desde adentro. Las máquinas infectadas de las víctimas se han redirigido hacia esta infraestructura controlada por las fuerzas del orden.

Como parte de la investigación criminal realizada por la Policía Nacional Holandesa sobre EMOTET, se descubrió una base de datos que contenía direcciones de correo electrónico, nombres de usuario y contraseñas robadas por EMOTET. Se puede comprobar si su dirección de correo electrónico se ha visto comprometida. Como parte de la estrategia global de remediación, con el fin de iniciar la notificación de los afectados y la limpieza de los sistemas, se distribuyó información a nivel mundial a través de la red de los denominados Equipos de Respuesta a Emergencias Informáticas (CERT).

Marcus Hutchins, un investigador de seguridad de Kryptos Logic que ha rastreado a EMOTET y otras botnets durante años, advirtió que cualquier persona cuyas máquinas estén infectadas debe tener cuidado de limpiar sus sistemas a pesar de la eliminación del malware; advierte que aún podrían verse afectados por malware secundario que los socios de EMOTET descargaron previamente en sus computadoras, como TrickBot o QakBot.

Un video publicado en YouTube por la NPU muestra a las autoridades allanando una residencia, incautando efectivo y equipo informático, y lo que parecen ser numerosas barras de oro o plata. El policía ucraniano que habla en ese video dijo que los delincuentes detrás de EMOTET han causado más de $2 mil millones en pérdidas a nivel mundial. Es casi seguro que se trata de una cifra muy conservadora.

Fuente: Europol

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!