Publican casi 50.000 Fortinet vulnerables. Verifica si estas en la lista...

Alguien ha publicado en un foro una lista de casi 50.000 dispositivos VPN de Fortinet vulnerables. En la lista de están presentes los dominios de los principales bancos y organizaciones gubernamentales de todo el mundo. La vulnerabilidad en el portal web FortiOS SSL VPN puede permitir que un atacante no autenticado descargue archivos FortiOS a través de solicitudes HTTP especialmente diseñadas.

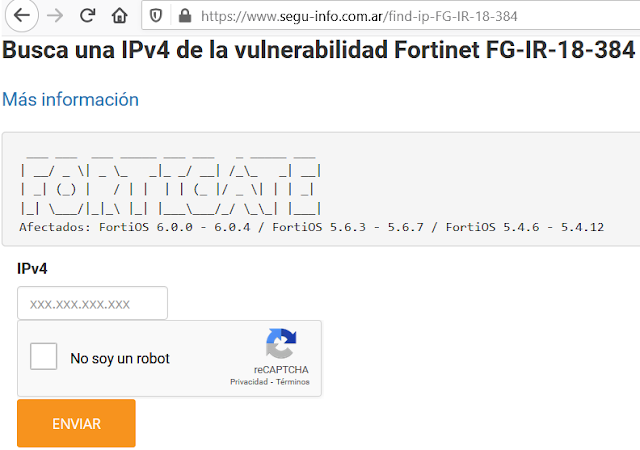

La lista de IP no será compartida pero, si alguien desea conocer el estado de una IP particular, puede ingresar a verificarlo en este formulario que hemos creado desde Segu-Info.

La vulnerabilidad a la que se hace referencia aquí es CVE-2018-13379, una falla de Path Traversal identificada en 2018 como FG-IR-18-384 (CVSS 9.8 /10) que afecta a una gran cantidad de dispositivos FortiNet FortiOS SSL VPN sin parchear. La vulnerabilidad fue encontrada en 2018, corregida por Fortinet en mayo de 2019 pero todavía quedan miles de dispositivos sin actualizar.

La vulnerabilidad afecta a: FortiOS 6.0.0 - 6.0.4, FortiOS 5.6.3 - 5.6.7 y FortiOS 5.4.6 - 5.4.12

Al aprovechar esta vulnerabilidad, los atacantes remotos no autenticados pueden acceder a los archivos del sistema a través de solicitudes HTTP especialmente diseñadas.

La lista publicada permite a los atacantes acceder a los archivos sslvpn_websession de las VPN de FortiNet para robar las credenciales de inicio de sesión. Estas credenciales robadas podrían usarse para poner en peligro una red e implementar ransomware. Aunque el error de 2018 se reveló públicamente hace más de un año, los investigadores han detectado alrededor de 50.000 objetivos que aún pueden ser atacados por atacantes.

Esta semana, el

analista de inteligencia de amenazas

Bank_Security

encontró un hilo de un foro donde un actor de amenazas compartió

una gran lista de 49.577 dispositivos de tales objetivos explotables.

Después de analizar la lista, se encontró que los objetivos

vulnerables incluían dominios gubernamentales de todo el mundo y aquellos que

pertenecen a bancos y compañías financieras reconocidos y más de cuatro

docenas pertenecían a organizaciones bancarias, financieras y gubernamentales

de buena reputación. Entonces, ahora existe un exploit público funcional y alguien ya se ha

encargado de filtrar de potenciales víctimas. Se supone que no todas las

IPs son verdaderas e incluso algunas de ellas pueden ser honeypots,

aunque seguramente el atacante ya recuperó los datos de acceso.

Bank Security analizó la lista de direcciones IP para identificar qué organizaciones se vieron afectadas. "Para saber mejor qué empresas se vieron afectadas, lancé un nslookup en todas las direcciones IP de la lista y, para muchas de ellas, encontré el dominio asociado". Luego, el analista refinó los resultados obtenidos para identificar nombres de dominio asociados con organizaciones de interés y bancos notables. Aunque este es un error antiguo que es trivial de explotar, las organizaciones tienen un proceso de parcheo "muy lento", lo que permite a los atacantes seguir explotando errores conocidos.

El año pasado, los atacantes aprovecharon la misma falla para irrumpir en los sistemas de apoyo a las elecciones del gobierno de EE.UU. Por lo tanto, se recomienda a los administradores de red y profesionales de la seguridad que parcheen esta grave vulnerabilidad de inmediato.

Actualización 25/11: están circulando distintos listados completos de IPs, URL y contenido de los archivos de configuración de cada uno de los equipos Fortinet analizados, incluyendo usuarios y contraseñas.

La lista de IP no será compartida pero, si alguien desea conocer el estado de una IP particular, puede ingresar a verificarlo en este formulario que hemos creado desde Segu-Info.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!