Explotan un backdoor en Fortinet VPN y Pulse Secure VPN (Actualiza!)

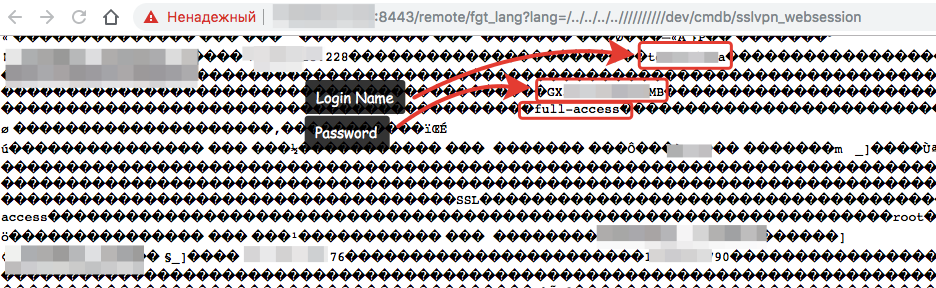

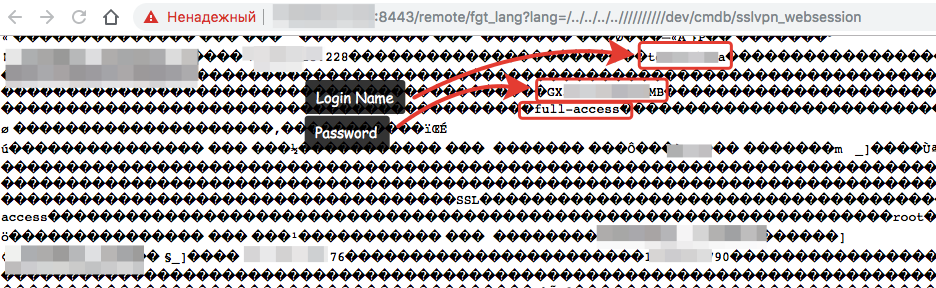

Atacantes están escaneando activamente servidores Pulse Secure VPN y Fortinet vulnerables a una falla descubierta recientemente y explotable de manera remota. El investigador Kevin Beaumont dijo que vio intentos de explotar las fallas a través de BinaryEdge. Los agujeros de seguridad específicos son CVE-2018-13379, una vulnerabilidad de Path Traversal de alto riesgo en el portal web FortiOS SSL VPN, y CVE-2019-11510, una vulnerabilidad de lectura de archivos arbitraria crítica en Pulse Connect Secure.

Las vulnerabilidades recientemente reveladas que afectan a los productos de redes privadas virtuales (VPN) empresariales de Fortinet y Pulse Secure están sido explotadas in-the-wild.

Las vulnerabilidades recientemente reveladas que afectan a los productos de redes privadas virtuales (VPN) empresariales de Fortinet y Pulse Secure están sido explotadas in-the-wild.

Ambas vulnerabilidades permiten la lectura de información sensible por un usuario sin autenticación, lo que permitiría a un atacante robar claves privadas y contraseñas de usuario. Estas fugas de credenciales pueden, a su vez, desembocar en una ejecución remota de código y permitir al atacante acceder a la red VPN.

Orange Tsai y Meh Chang del equipo de investigación de la consultora de seguridad DEVCORE revelaron por primera vez los detalles de los defectos en julio. El dúo descubrió muchas vulnerabilidades graves en los productos Fortinet, Palo Alto Networks y Pulse Secure, y advirtió que los atacantes podrían explotarlos para infiltrarse en las redes corporativas, obtener información confidencial y espiar las comunicaciones.

Los investigadores también discutieron sus hallazgos en las conferencias Black Hat y DEFCON a principios de agosto (presentación). Varios exploits de prueba de concepto (PoC) se hicieron públicos después de sus presentaciones.

En los productos Pulse Secure, los expertos encontraron un total de 7 vulnerabilidades, incluidas las que podrían combinarse para lograr la ejecución remota de código. Se encontraron cinco agujeros de seguridad en la VPN SSL FortiGate, incluidos dos que podrían encadenarse para la ejecución remota de código.

Los vendedores afectados lanzaron parches y avisos antes de que los detalles de las vulnerabilidades se hicieran públicos.

Según Beaumont, CVE-2018-13379 es fácil de explotar y permite que un atacante obtenga credenciales de administrador en texto sin formato. Los expertos dicen que hay casi medio millón de direcciones IP asociadas con dispositivos Fortinet visibles en línea.

Los primeros intentos de explotación contra los sistemas Fortinet fueron vistos por Beaumont el 21 de agosto y contra los sistemas Pulse Secure el 22 de agosto. Si bien hasta ahora parece que alguien solo está escaneando Internet en busca de sistemas vulnerables, eso podría cambiar en cualquier momento y más cargas maliciosas pueden surgir.

"Pulse Secure proporcionó públicamente un parche el 24 de abril de 2019 que se aplicará inmediatamente a Pulse Connect Secure (VPN). A partir de ese día en abril, informamos a nuestros clientes y proveedores de servicios sobre la disponibilidad y la necesidad del parche según nuestro Aviso de seguridad: SA44101", dijo Pulse Secure.

Finalmente, Fortinet solicitó a todos sus usuarios actualizar su firmware a FortiOS 5.4.11 o versiones posteriores como método de mitigación de riesgo.

Los investigadores de Bad Packets, han escaneado 41.850 puntos de acceso Pulse Secure VPN para confirmar cuantos de ellos son vulnerables. En total se descubrieron 14.528 endpoints vulnerables a CVE-2019-11510.

Ambas vulnerabilidades permiten la lectura de información sensible por un usuario sin autenticación, lo que permitiría a un atacante robar claves privadas y contraseñas de usuario. Estas fugas de credenciales pueden, a su vez, desembocar en una ejecución remota de código y permitir al atacante acceder a la red VPN.

Orange Tsai y Meh Chang del equipo de investigación de la consultora de seguridad DEVCORE revelaron por primera vez los detalles de los defectos en julio. El dúo descubrió muchas vulnerabilidades graves en los productos Fortinet, Palo Alto Networks y Pulse Secure, y advirtió que los atacantes podrían explotarlos para infiltrarse en las redes corporativas, obtener información confidencial y espiar las comunicaciones.

Los investigadores también discutieron sus hallazgos en las conferencias Black Hat y DEFCON a principios de agosto (presentación). Varios exploits de prueba de concepto (PoC) se hicieron públicos después de sus presentaciones.

En los productos Pulse Secure, los expertos encontraron un total de 7 vulnerabilidades, incluidas las que podrían combinarse para lograr la ejecución remota de código. Se encontraron cinco agujeros de seguridad en la VPN SSL FortiGate, incluidos dos que podrían encadenarse para la ejecución remota de código.

Los vendedores afectados lanzaron parches y avisos antes de que los detalles de las vulnerabilidades se hicieran públicos.

Según Beaumont, CVE-2018-13379 es fácil de explotar y permite que un atacante obtenga credenciales de administrador en texto sin formato. Los expertos dicen que hay casi medio millón de direcciones IP asociadas con dispositivos Fortinet visibles en línea.

Los primeros intentos de explotación contra los sistemas Fortinet fueron vistos por Beaumont el 21 de agosto y contra los sistemas Pulse Secure el 22 de agosto. Si bien hasta ahora parece que alguien solo está escaneando Internet en busca de sistemas vulnerables, eso podría cambiar en cualquier momento y más cargas maliciosas pueden surgir.

"Pulse Secure proporcionó públicamente un parche el 24 de abril de 2019 que se aplicará inmediatamente a Pulse Connect Secure (VPN). A partir de ese día en abril, informamos a nuestros clientes y proveedores de servicios sobre la disponibilidad y la necesidad del parche según nuestro Aviso de seguridad: SA44101", dijo Pulse Secure.

Finalmente, Fortinet solicitó a todos sus usuarios actualizar su firmware a FortiOS 5.4.11 o versiones posteriores como método de mitigación de riesgo.

Los investigadores de Bad Packets, han escaneado 41.850 puntos de acceso Pulse Secure VPN para confirmar cuantos de ellos son vulnerables. En total se descubrieron 14.528 endpoints vulnerables a CVE-2019-11510.

Vulnerabilidades en Pulse Secure

- CVE-2019–11510 (Pulse_Security_Advisories) - Pre-auth arbitrary file reading

- CVE-2019–11539 (Pulse_Security_Advisories) - Post-auth command injection

Vulnerabilidades en Fortinet VPN

- CVE-2018–13379 (FG-IR-18–384) - Path traversal vulnerability in the FortiOS SSL VPN web portal that could potentially allow an unauthenticated attacker to download files through specially crafted HTTP resource requests.

- CVE-2018–13383 (FG-IR-18–388) - Heap buffer overflow vulnerability in the FortiOS SSL VPN web portal could cause the SSL VPN web service to terminate for logged in users. It could also potentially allow remote code execution on FortiOS due to a failure to handle JavaScript href content properly. This would require an authenticated user to visit a specifically-crafted and proxied webpage.

- CVE-2018–13382 (FG-IR-18–389) An Improper Authorization vulnerability in the SSL VPN web portal might allow an unauthenticated attacker to change the password of an SSL VPN web portal user using specially crafted HTTP requests.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!