Explotan vulnerabilidad crítica de Oracle WebLogic (PARCHEA YA!)

Los atacantes han comenzado a buscar servidores que ejecutan instancias de Oracle WebLogic vulnerables a una falla crítica que permite tomar el control del sistema con poco esfuerzo y sin autenticación. Los Honeypots del instituto de tecnología SANS capturaron ataques poco después de la liberación del código del exploit. Las versiones vulnerables de Oracle WebLogic Server son 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2.1.4.0 y 14.1.1.0.

La vulnerabilidad identificada como CVE-2020-14882 (de 9,8 sobre 10) no

requiere un gran esfuerzo para ser explotada, basta con una simple petición

HTTP GET.

Oracle reparó este fallo

este mismo mes en su

Critical Patch Update (CPU)

y le dio crédito al investigador de seguridad

Voidfyoo de Chaitin

Security Research Lab por encontrarla y reportarla.

Los honeypots

establecidos por el Instituto de Tecnología SANS detectaron los ataques poco

después de que surgiera el código público de explotación.

En un

aviso de hoy,

Johannes Ullrich de SANS, dice que los intentos de explotación provienen de

las siguientes direcciones IP:

- 114.243.211.182 - assigned to China Unicom

- 139.162.33.228 - assigned to Linode (U.S.A.)

- 185.225.19.240 - assigned to MivoCloud (Moldova)

- 84.17.37.239 - assigned to DataCamp Ltd (Hong Kong)

La mayoría de ellos son solo objetivos de ping, pero el de MivoCloud intenta ejecutar el comando "cmd / c", que ejecuta el comando especificado en la cadena y luego termina.

SANS Institute está en proceso de alertar a los proveedores de servicios de Internet correspondientes de la actividad ofensiva desde las direcciones IP anteriores. Ullrich dice que, por ahora, los intentos de explotación registrados por los honeypots solo verifican si el sistema es vulnerable.

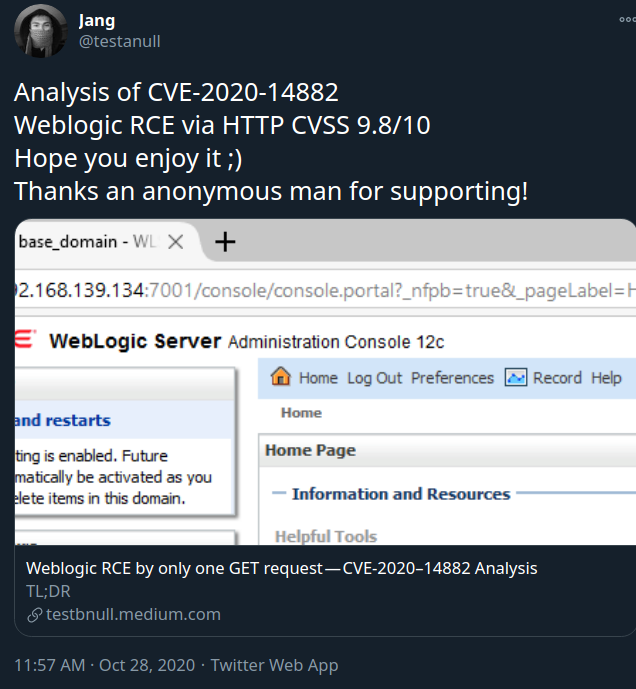

Según Ullrich, el exploit utilizado en estos ataques parece estar basado en

los detalles técnicos de una

publicación de blog

(vietnamita-español) publicada ayer por el investigador de seguridad Jang.

Una búsqueda en

el motor Spyse para escanear y recopilar información de reconocimiento de los

activos expuestos muestra que hay más de 3.000 servidores Oracle WebLogic

accesibles a través de Internet y potencialmente vulnerables a

CVE-2020-14882.

Los ataques observados por SANS se producen poco más de una semana después de

que Oracle lanzara un parche para CVE-2020-14882. Sin embargo, esto no debería

sorprender, considerando lo trivial que es explotarlo, su gravedad crítica y

que el código de explotación está disponible públicamente. La aplicación del

parche es actualmente la mejor solución para protegerse contra estos ataques.

Fuente:

BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!