ZeroLogon: permite tomar el control del controlador de dominio (Parchea!)

El mes pasado, Microsoft parcheó una vulnerabilidad CVE-2020-1472 muy interesante que permitiría a un atacante con un punto de apoyo en su red interna convertirse esencialmente en administrador de dominio con un solo clic. Todo lo que se requiere es que una conexión al controlador de dominio sea posible desde el punto de vista del atacante.

A pesar de que en agosto la vulnerabilidad se calificó como de "poco probable

su explotación" ya existe una prueba de concepto para aprovechar el fallo

conocido como

ZeroLogon

y publicado por la empresa Secura. Esto permite, ni más ni menos, que

cualquier usuario se haga con el control de la red interna de un sistema solo

con tener acceso al controlador de dominio.

El experto en seguridad

de Secura, Tom Tervoort,

descubrió previamente una vulnerabilidad de Netlogon menos grave el año

pasado que permitía tomar el control de las estaciones de trabajo, pero el

atacante requería una posición de Person-in-the-Middle (PitM) para que

eso funcionara. Ahora, descubrió esta segunda vulnerabilidad, mucho más grave

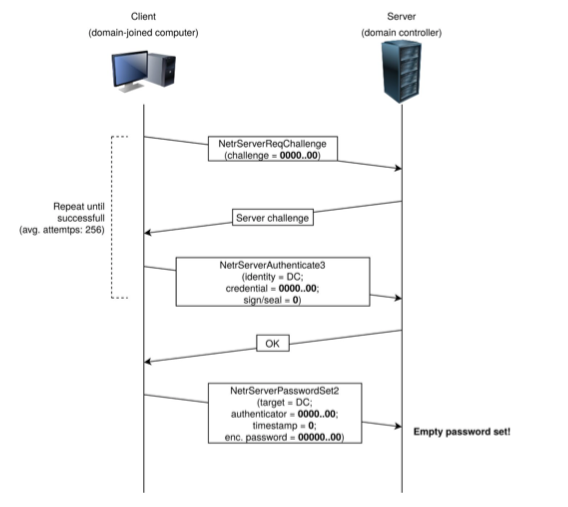

(puntuación CVSS: 10) en el protocolo. Al falsificar un token de autenticación

para una funcionalidad específica de Netlogon, pudo llamar a una función para

establecer la contraseña de la computadora del controlador de dominio en un

valor conocido. Después de eso, el atacante puede usar esta nueva contraseña

para tomar el control del controlador de dominio y robar las credenciales de

un administrador de dominio.

En particular, los delincuentes pueden secuestrar un controlador de dominio

basado en cualquier versión de Windows Server 2019 o Windows Server 2016,

así como cualquier edición de Windows Server versión 1909, Windows Server

versión 1903, Windows Server versión 1809 (ediciones Datacenter y Standard),

Windows Server 2012 R2, Windows Server 2012 o Windows Server 2008 R2 Service

Pack 1. Para atacar, los ciberdelincuentes primero necesitarían ingresar a

la red corporativa, aunque eso no un problema tan importante.

La vulnerabilidad se debe a una falla en un esquema de

autenticación criptográfica utilizado por el Protocolo Remoto Netlogon, que

entre otras cosas puede usarse para actualizar las contraseñas de las

computadoras. Esta falla permite a los atacantes hacerse pasar por cualquier

computadora, incluido el controlador de dominio, y ejecutar llamadas a

procedimientos remotos en su nombre.

Afortunadamente, Zerologon aún no se ha utilizado en un ataque

del mundo real (o al menos, no se ha informado de ninguno). Sin embargo, el

informe de Tervoort causó revuelo, probablemente atrayendo la atención de

los ciberdelincuentes.Secura publicó una herramienta de prueba en Github, que puede descargar

aquí

que puede decirle si un controlador de dominio es vulnerable o no. Secura

insta a todos a instalar el parche en todos sus controladores de dominio lo

más rápido posible.

Ya son cuatro las pruebas de concepto de

CVE-2020-1472 (1,

2, 3,

4) en Python y .NET que

permiten aprovechar el fallo en el Netlogon Remote Protocol. El problema es que se usa mal AES con el (lentísimo) modo CFB8. La función

ComputeNetlogonCredential, en vez de aleatorizar los vectores de

iniciación para cada byte, usa siempre un valor fijo… todo cero. El

atacante envía una media de 256 intentos de bloques de ceros hasta que

consigue autenticarse y en este caso la PoC deshabilita la contraseña.

"Eso no lo convierte en un gusano, pero se trata del peor de los casos para los servidores Exchange", dijo Dustin Childs, de Zero Day Initiative de Trend Micro. "Hemos visto el error de Exchange previamente parcheado CVE-2020-0688 usado en la naturaleza, y eso requiere autenticación. Es probable que veamos este en estado salvaje pronto. Esta debería ser su máxima prioridad".

Fuente:

Secura

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!