MITRE lanza "Adversary Emulation Library" con escenarios de emulación gratuitos

MITRE es el anfitrión de este proyecto, pero también contribuyen 23 organizaciones al mismo. El nuevo proyecto de MITRE proporciona planes de emulación gratuitos que imitan a los principales actores de amenazas para capacitar y ayudar a los defensores.

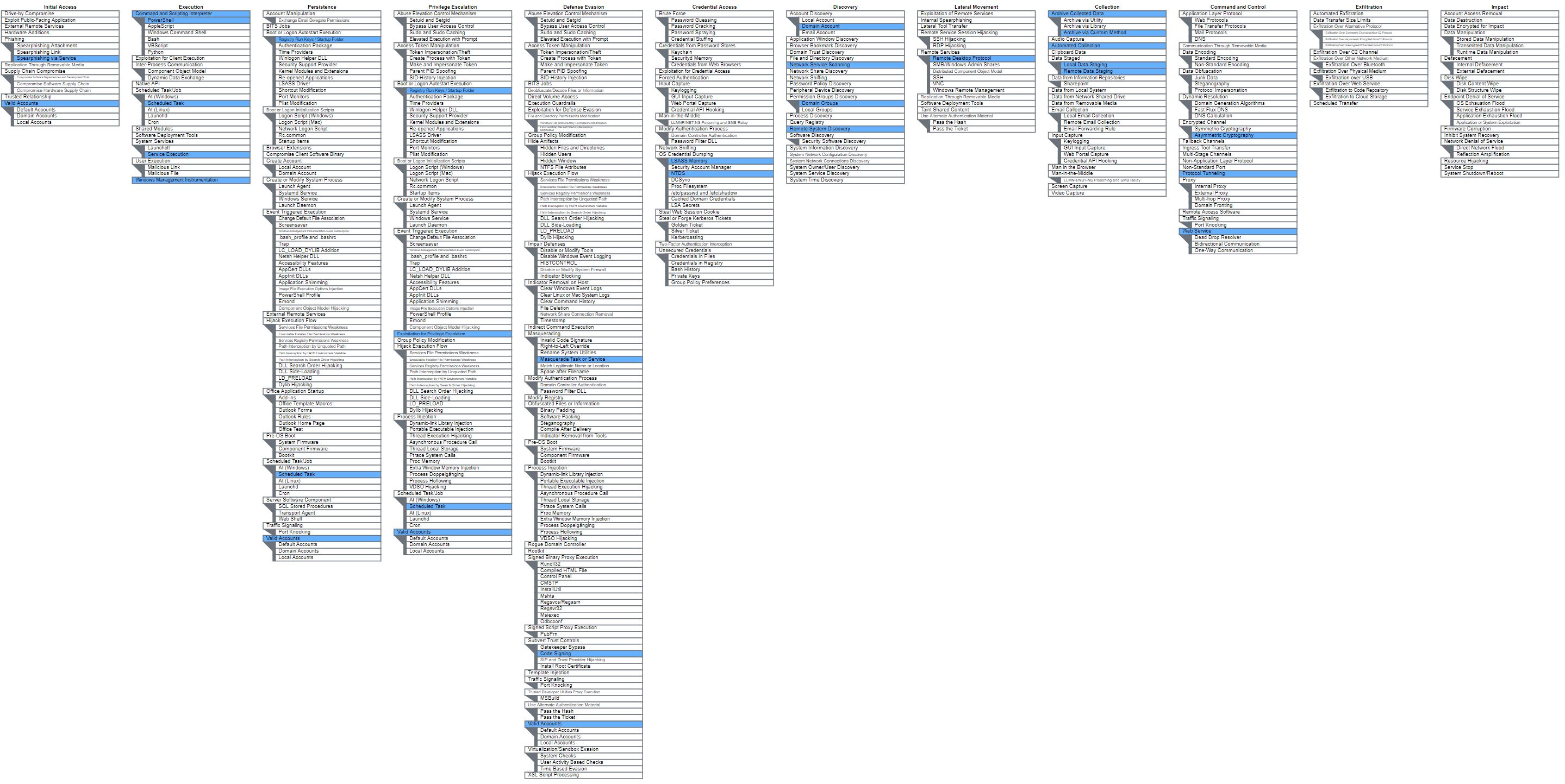

Conocido como Adversary Emulation Library, esta disponible en GitHub y se trata de una colección de guías, scripts y comandos paso a paso que describen y realizan operaciones maliciosas comúnmente observadas en el libro de jugadas de un adversario específico.

FIN6, es el primer escenario emulado

La primera entrada de la Adversary Emulation Library se trata de un plan de emulación para FIN6. Activo desde 2015, es principalmente conocido por sus motivaciones financieras y por la monetización de entornos comprometidos. Se sabe que FIN6 logra el acceso inicial a las organizaciones objetivo mediante el uso de credenciales legítimas pero comprometidas (T1078) junto con aplicaciones legítimas de acceso remoto (T1133) y spearphishing (T1566.001) , (T1566.002) , (T1566.003 )

FIN6 utiliza herramientas como las siguientes para su propagación: Cobalt Strike (S0154), More_eggs (S0284), LockerGoga (S0372), Mimikatz (S0002), PsExec (S0029), Windows Credential Editor (S0005)

Mientras desde MITRE van publicando más recursos en su librería, podéis aprovechar y echarle un vistazo a los planes de emulación de adversarios que lanzó Scythe este verano.

Fuente: Derecho de la Red

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!