Dharma: Ransomware-as-a-Service (RaaS)

La operación Dharma Ransomware-as-a-Service (RaaS) facilita que un "aspirante"

a ciberdelincuente ingrese al negocio del ransomware al ofrecer un conjunto de

herramientas que hace casi todo por ellos.

Una operación RaaS es un

modelo de delito cibernético donde los desarrolladores están a cargo de

administrar el desarrollo del ransomware y el sistema de pago de rescate. Al

mismo tiempo, los afiliados son responsables de comprometer a las víctimas y

desplegar el ransomware. Como parte de este modelo, los desarrolladores ganan

entre el 30 y el 40% de cualquier pago de rescate y los afiliados hacen el

resto.

La mayoría de los grupos actuales de ransomware dirigidos a

empresas operan como un modelo RaaS privado, donde solo los delincuentes

informáticos más talentosos están invitados a participar. Por ejemplo, REvil

RaaS requiere que todos los afiliados potenciales sean entrevistados y

demuestren que son delincuentes informáticos experimentados.

Una de las familias de ransomware más antiguas que opera en la

actualidad es el ransomware Dharma. Comenzando con el nombre

CrySiS

alrededor de marzo de 2016, las

claves maestras de descifrado

se filtraron en una

publicación en los foros de BleepingComputer en noviembre de 2016.

Poco después, se lanzó una nueva variante del ransomware que

adjuntaba la

extensión .dharma a los archivos cifrados.

Desde entonces, la familia y su constante flujo de nuevas variantes se conocen

como Dharma. A diferencia de otras grandes operaciones RaaS dirigidas a

empresas que exigen demandas de rescate de cien mil a millones de dólares,

Dharma tiende a estar en el

rango más bajo con demandas

promedio de alrededor de U$S 9.000.

Basado en un nuevo conjunto de

herramientas ofrecido por RaaS, su bajo precio puede reflejar la baja barra de

entrada requerida para los afiliados. Una nueva

investigación de Sophos

puede explicar por qué las demandas de rescate son mucho más bajas para los

ataques de ransomware Dharma que para otras operaciones; atiende a un afiliado

con menos experiencia.

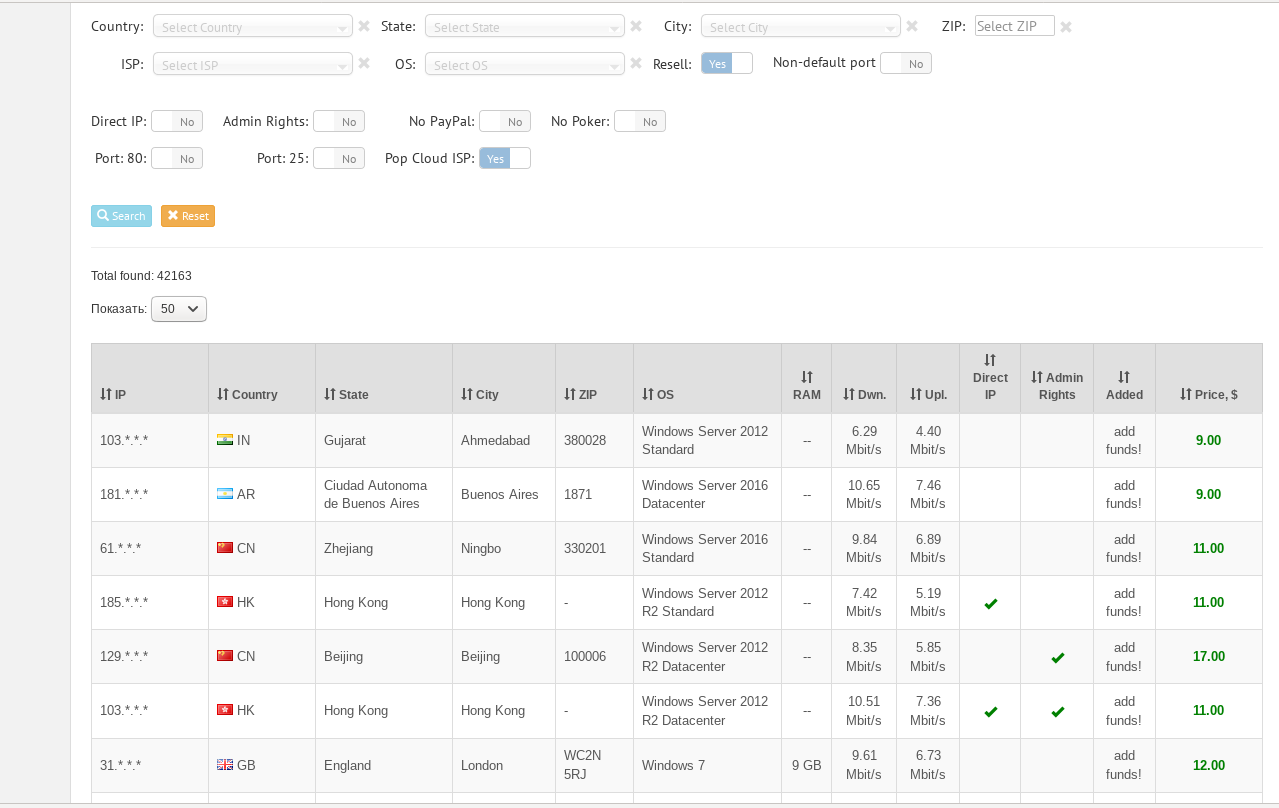

Conocido como 'Toolbelt', este kit de

herramientas es un script de PowerShell que, cuando se ejecuta, permite al

atacante descargar y ejecutar una variedad de herramientas desde una carpeta

compartida. Al usar el kit de herramientas, el afiliado ingresaría un número

correspondiente a una de las 62 tareas que se pueden ejecutar.

Este kit de herramientas permite que el afiliado se propague

lateralmente a través de una red con la ayuda de herramientas como Mimikatz

para recolectar contraseñas, NirSoft Remote Desktop PassView para robar

contraseñas RDP, Hash Suite Tools Free para volcar hashes y otras herramientas

para encontrar computadoras para apuntar y finalmente implementar el

ransomware.

Después de obtener el kit de herramientas, BleepingComputer puede

confirmar que requiere que el recurso compartido de Escritorio remoto del

afiliado esté correctamente configurado y accesible para que los comandos se

ejecuten correctamente.

Para un delincuente sin experiencia, este

kit de herramientas contiene todos los programas que el afiliado necesita para

robar contraseñas, propagarse a otras máquinas en una red y, en última

instancia, implementar el ransomware.

Fuente:

BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!