Vulnerabilidad en GnuTLS permite ataque MitM

Algunas distribuciones usan GnuTLS y otras OpenSSL para satisfacer sus

necesidades criptográficas, según rendimiento, filosofía de licencia (GNU y

Apache respectivamente) u otros parámetros. GnuTLS, ha

mantenido un fallo durante dos años

más grave

que

HeartBleed. Pero cuidado con las comparaciones, porque en esta historia hay más matices

que observar.

El error, introducido en GnuTLS 3.6.4 (24 de septiembre de 2018), se corrigió

en GnuTLS 3.6.14 (3 de junio de 2020) y fue identificado como

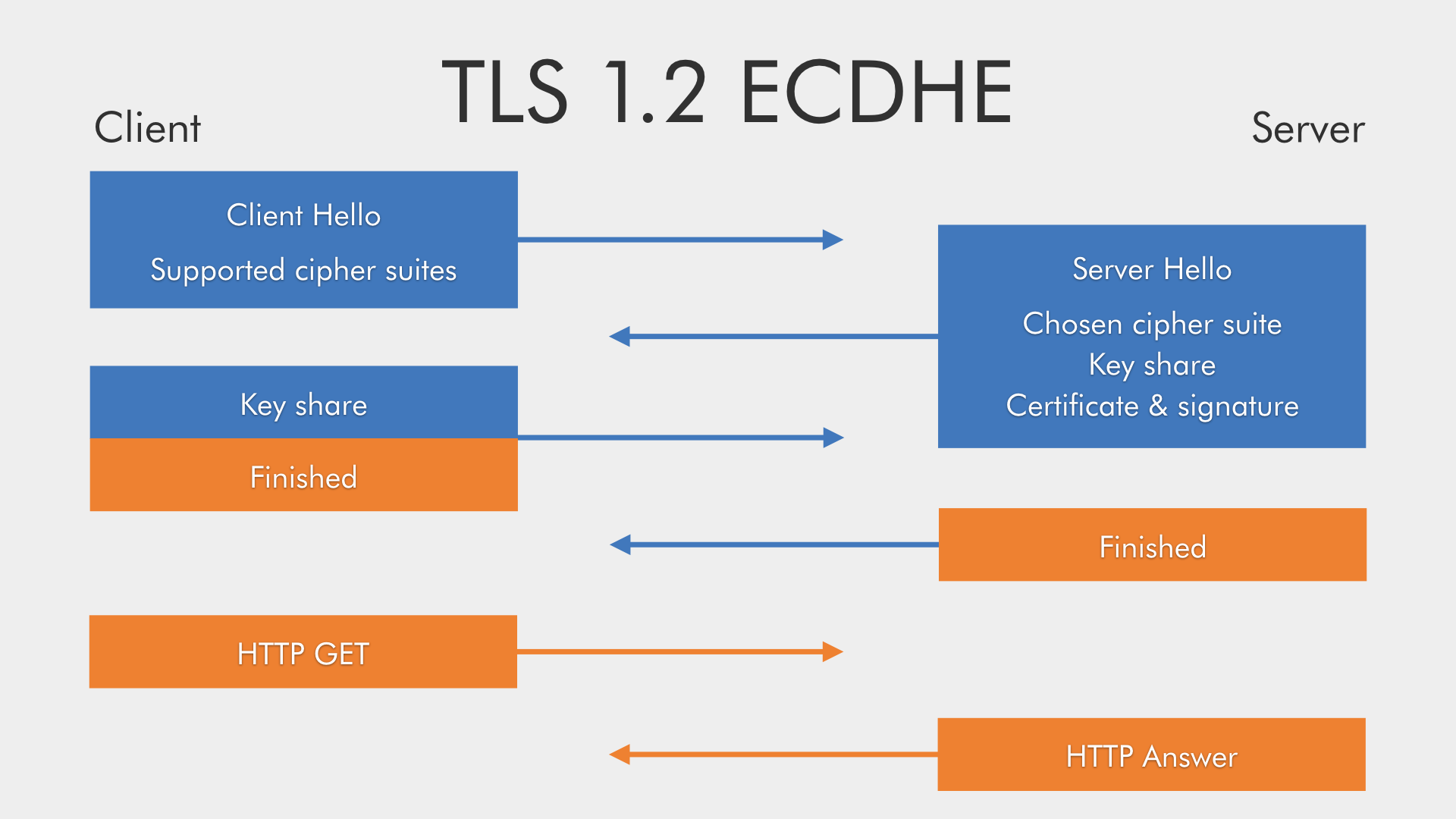

CVE-2020-13777. En el Handshake TLS se usan dos rondas, pero los tickets de

sesión permiten ahorrarse una. El

fallo en la implementación de una

rotación de claves (STEK) implementada GnuTLS permitía eludir la generación de

tickets y recuperar conversaciones privadas TLS en versiones anteriores a 1.2

y eludir la autenticación en versiones TLS 1.3 (interceptarlas). Muy grave. Y

ahora, la controversia.

Andrew Ayer (que es abiertamente crítico con GnuTLS desde hace tiempo), fundador de SSLMate se queja de que intentando implementar un innecesario sistema de rotación de claves más complejo, introdujeron una vulnerabilidad. Nikos Mavrogiannopoulos, contribuidor de Red Hat, la defiende: la rotación sirve para que las aplicaciones (que al fin y al cabo usan y "mandan" sobre la librería) que no roten sus claves, tengan mayor protección por defecto.

Pero las voces en contra son más numerosas. Desde Filippo Valsorda de Google, a Thomas H. Ptacek de Matasano, desde los desarrolladores de Debian (que quieren que más programas dependan de OpenSSL) al fundador de mgIT que también están migrando a OpenSSL. Todos mandan el mensaje de que es mejor evitar GnuTLS o usar OpenSSL.

McClanahan, contribuidor de software libre y trabajador de Twitter añade leña al debate. Básicamente alega que Google, en vez de quejarse o criticar el software, debería usar su músculo para mejorarlo. Andew Ayer va más allá, indicando que ya es malo cometer un error implementando algo útil, pero mucho peor cometerlo implementando algo inútil de por sí.

¿Es más seguro entonces usar OpenSSL? Pues recordemos que tras muchos y graves escándalos de seguridad en 2014 (HeartBleed…), apareció LibreSSL como iniciativa de OpenBSD porque pensaban que OpenSSL no tenía remedio.

Fuente: CyberSecurityPulse | The Register

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!