Aumentan los ataques de fuerza bruta a RDP y VNC

En los últimos días se ha visto un gran aumento de ataques de fuerza bruta a RDP. Los delincuentes informáticos están apuntando a recursos corporativos que son utilizados por los trabajadores a la hora de llevar a cabo sus tareas de forma remota.

El problema es que muchos de estos servidores RDP que se utilizan están expuestos en la red. Al estar mal configurados pueden exponer datos importantes de la organización, por ejemplo.

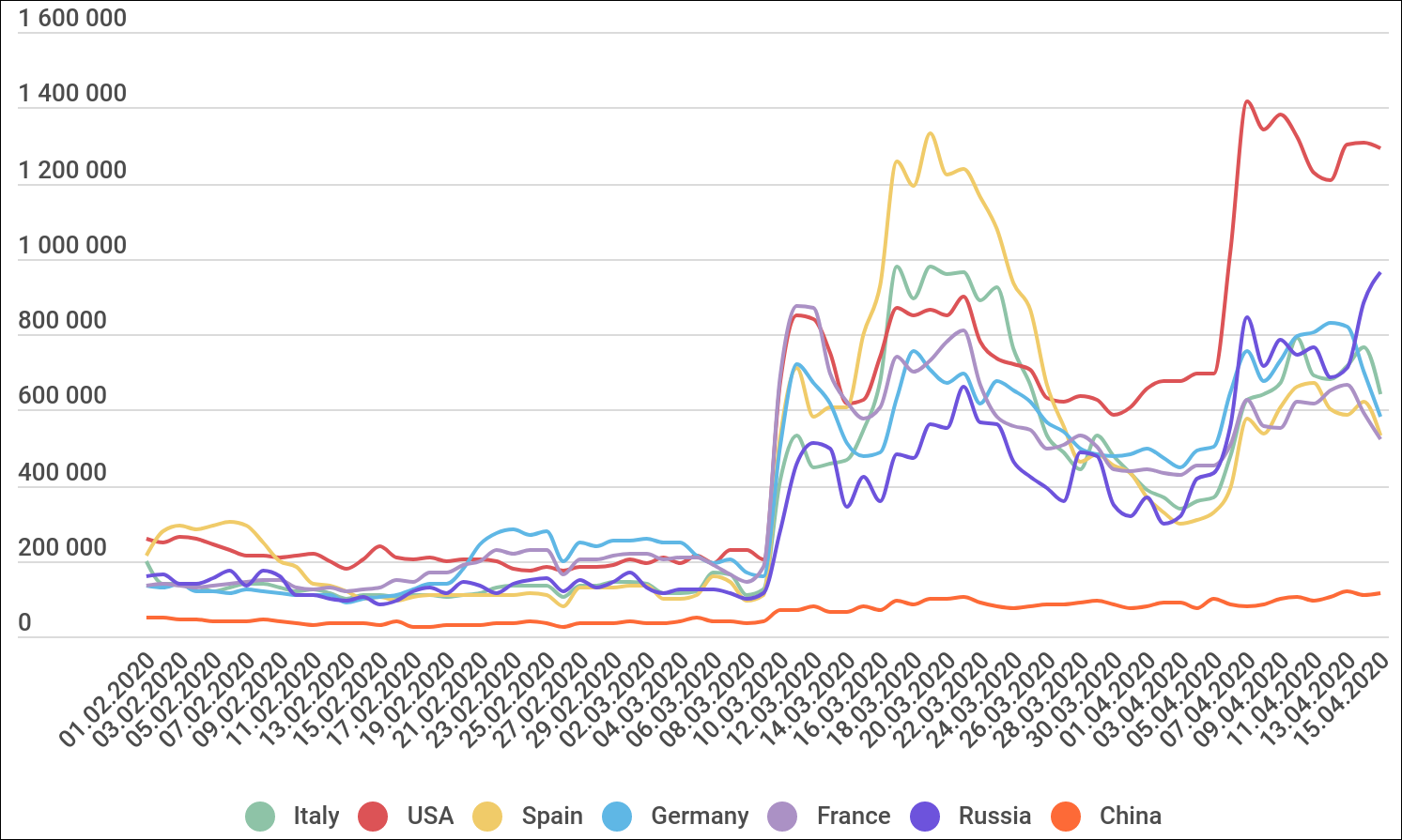

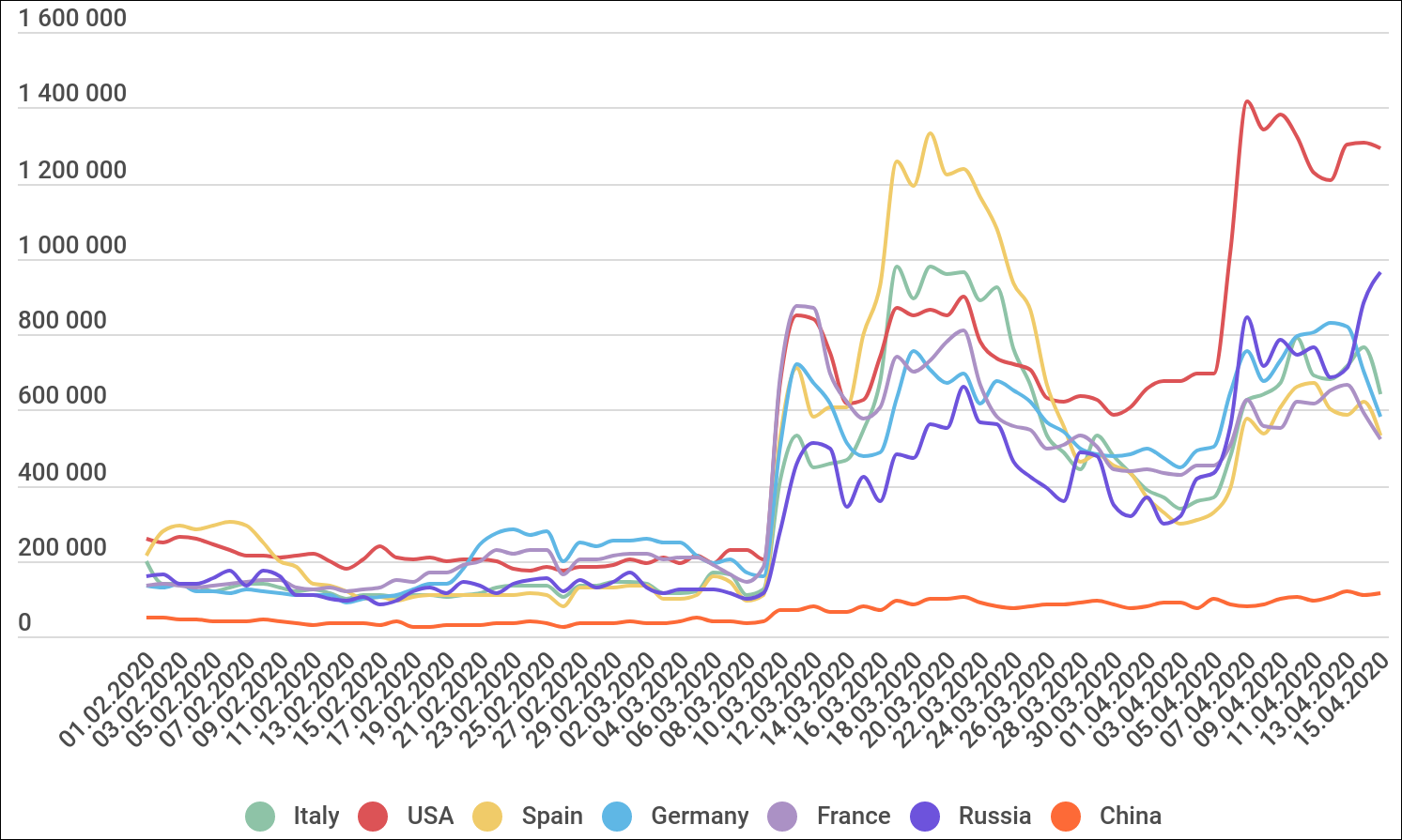

Este informe ha sido publicado por Kaspersky y han alertado de un crecimiento importante en los ataques de fuerza bruta a RDP. Aseguran que esto es algo que ha afectado a muchos países desde principios de marzo. Lógicamente estamos ante la fecha en la que muchos trabajadores a nivel mundial comenzaron a trabajar en remoto.

Como sabemos, este tipo de ataques lo que hace es probar numerosas credenciales y contraseñas. Buscan combinaciones típicas, claves que han podido ser expuestas previamente, para acceder. Por ello es muy importante siempre proteger nuestros sistemas con contraseñas que sean únicas y realmente fuertes.

Como sabemos, este tipo de ataques lo que hace es probar numerosas credenciales y contraseñas. Buscan combinaciones típicas, claves que han podido ser expuestas previamente, para acceder. Por ello es muy importante siempre proteger nuestros sistemas con contraseñas que sean únicas y realmente fuertes.

En caso de que un atacante tenga éxito con esta práctica podría recopilar información confidencial de la empresa, distribuir malware, etc. Tendría un control total sobre ese equipo.

Hay que tener en cuenta que según datos de BinaryEdge, Shodan y Censys son más de 4,5 millones de equipos los que están expuestos a ataques de este tipo a nivel mundial.

Los ataques dirigidos a los servicios RDP han aumentado desde mediados de finales de 2016, comenzando con el aumento de la popularidad de los mercados web oscuros que venden acceso RDP a redes y dispositivos comprometidos según un informe de IC3 de 2018. Según in informe de Microsoft, los grupos de ransomware también buscan servidores RDP, moviéndose lateralmente a otros sistemas y desactivando los controles de seguridad siempre que puedan, después de una etapa de reconocimiento de red.

Incluso si utiliza el protocolo VNC para el trabajo remoto, aún está expuesto a ataques, como lo demuestran las docenas de vulnerabilidades de seguridad encontradas por los investigadores de Kaspersky en clientes de Linux y Windows VNC en noviembre de 2019.

Después de ese descubrimiento, el equipo de investigación ICS CERT de Kaspersky pudo encontrar más de 600.000 servidores VNC a los que se puede acceder de forma remota en función de la información recopilada utilizando el motor de búsqueda Shodan para dispositivos conectados a Internet.

Fuente: BC

El problema es que muchos de estos servidores RDP que se utilizan están expuestos en la red. Al estar mal configurados pueden exponer datos importantes de la organización, por ejemplo.

Este informe ha sido publicado por Kaspersky y han alertado de un crecimiento importante en los ataques de fuerza bruta a RDP. Aseguran que esto es algo que ha afectado a muchos países desde principios de marzo. Lógicamente estamos ante la fecha en la que muchos trabajadores a nivel mundial comenzaron a trabajar en remoto.

En caso de que un atacante tenga éxito con esta práctica podría recopilar información confidencial de la empresa, distribuir malware, etc. Tendría un control total sobre ese equipo.

Hay que tener en cuenta que según datos de BinaryEdge, Shodan y Censys son más de 4,5 millones de equipos los que están expuestos a ataques de este tipo a nivel mundial.

Los ataques dirigidos a los servicios RDP han aumentado desde mediados de finales de 2016, comenzando con el aumento de la popularidad de los mercados web oscuros que venden acceso RDP a redes y dispositivos comprometidos según un informe de IC3 de 2018. Según in informe de Microsoft, los grupos de ransomware también buscan servidores RDP, moviéndose lateralmente a otros sistemas y desactivando los controles de seguridad siempre que puedan, después de una etapa de reconocimiento de red.

Incluso si utiliza el protocolo VNC para el trabajo remoto, aún está expuesto a ataques, como lo demuestran las docenas de vulnerabilidades de seguridad encontradas por los investigadores de Kaspersky en clientes de Linux y Windows VNC en noviembre de 2019.

Después de ese descubrimiento, el equipo de investigación ICS CERT de Kaspersky pudo encontrar más de 600.000 servidores VNC a los que se puede acceder de forma remota en función de la información recopilada utilizando el motor de búsqueda Shodan para dispositivos conectados a Internet.

Fuente: BC

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!