Vulnerabilidad en Zoom para Windows permite robar credenciales (y solución temporal)

El cliente Zoom de Windows es vulnerable a la inyección de ruta UNC en la función de chat. Este error podría permitir a los atacantes robar las credenciales de Windows de los usuarios que hacen clic en el enlace. Todas las versiones para Windows hasta la 4.6.8 (19178.0323) son vulnerables.

Al enviar un mensaje de chat, las URL que se envían se convierten en hipervínculos para que otros miembros puedan hacer clic en ellas para abrir una página web en su navegador predeterminado. El problema es que el investigador de seguridad @_g0dmode descubrió que el cliente Zoom convertirá también las rutas UNC de red de Windows en un enlace cliqueable (video).

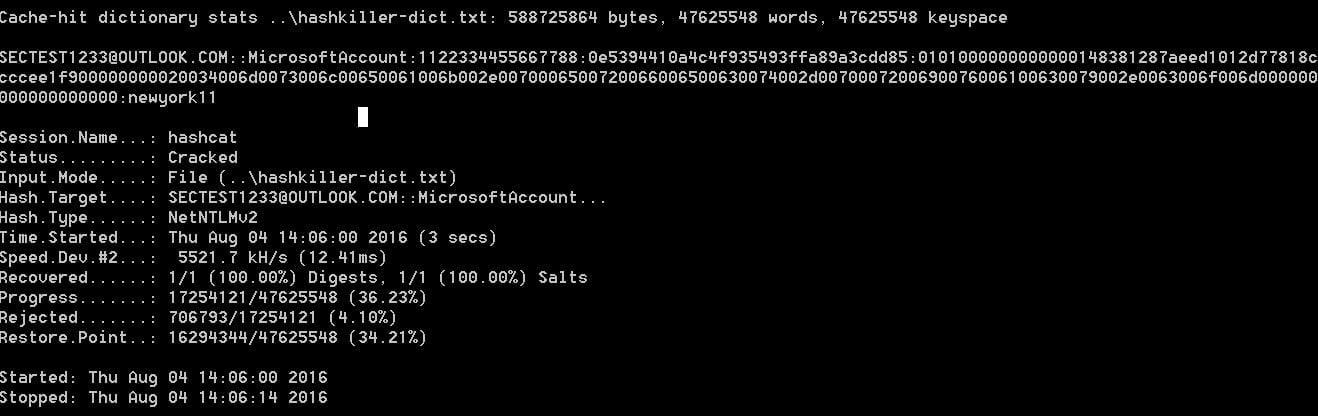

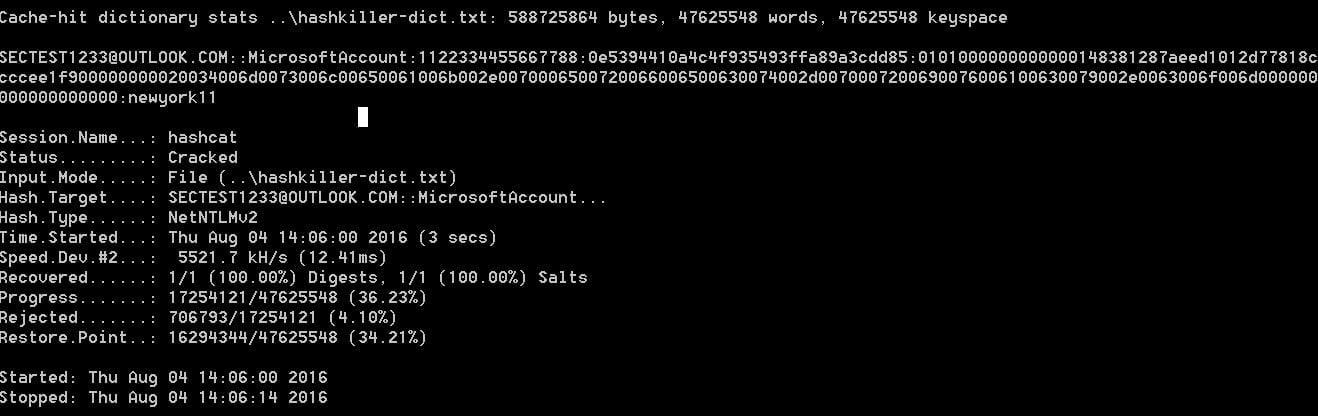

Al hacer esto, de manera predeterminada, Windows enviará el nombre de inicio de sesión del usuario y su hash de contraseña NTLM, que se puede descifrar utilizando herramientas gratuitas como Hashcat. El investigador Matthew Hickey (@HackerFantastic) probó la inyección UNC en Zoom y, como puede ver a continuación, pudo capturar los hashes de contraseña NTLM que se envían a un servidor que aloja el recurso compartido al que se hizo clic.

Este comportamiento es similar en macOS al usuar smb://UNC_path.

Lo que hace que esto sea particularmente problemático es que con la potencia actual de nuestras tarjetas gráficas y CPU, un programa como Hashcat puede obtener rápidamente las contraseñas.

Además del robo de credenciales de Windows, Hickey le dijo a BleepingComputer que las inyecciones UNC también se pueden usar para iniciar programas en una computadora local cuando se hace clic en un enlace.

Además del robo de credenciales de Windows, Hickey le dijo a BleepingComputer que las inyecciones UNC también se pueden usar para iniciar programas en una computadora local cuando se hace clic en un enlace.

Por ejemplo, al hacer clic en una ruta UNC como \\127.0.0.1\C$\windows\system32\calc.exe, se intentará ejecutar el ejecutable de la Calculadora de Windows en la computadora. Afortunadamente, Windows le pedirá al usuario que permita que el programa se ejecute antes de que se ejecute.

Para solucionar este problema, Zoom debe evitar que el sistema de chat convierta las rutas UNC en hipervínculos en los que se puede hacer clic.

Esta política se llama 'Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers' y se encuentra en la siguiente ruta en el Editor de políticas de grupo.

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers.

Si esta política está configurada para "Denegar todo", Windows ya no enviará automáticamente sus credenciales NTLM a un servidor remoto cuando acceda a un recurso compartido. Cabe señalar que cuando esta política se configura en máquinas unidas a un dominio, puede causar problemas al intentar acceder a los recursos compartidos. Se puede ver este artículo para obtener más información sobre cómo agregar excepciones a la política anterior.

Si es usuario de Windows 10 Home, no tendrá acceso al Editor de directivas de grupo pero se puede usar el Registro de Windows para configurar esta directiva.

Esto se puede hacer creando el valor:

Para volver al comportamiento predeterminado de Windows al enviar sus credenciales NTLM, puede deshabilitar la política eliminando el valor RestrictSendingNTLMTraffic.

Actualización 02/04: El CEO de Zoom, Eric Yuan, ha pedido perdón por la gran cantidad de problemas de seguridad y privacidad descubiertos en su app en los últimos días. Durante los próximos 90 días la compañía parará el desarrollo de nuevas funciones, y se centrará exclusivamente en encontrar y arreglar vulnerabilidades de seguridad y privacidad.

Fuente: BC

Al enviar un mensaje de chat, las URL que se envían se convierten en hipervínculos para que otros miembros puedan hacer clic en ellas para abrir una página web en su navegador predeterminado. El problema es que el investigador de seguridad @_g0dmode descubrió que el cliente Zoom convertirá también las rutas UNC de red de Windows en un enlace cliqueable (video).

Al hacer esto, de manera predeterminada, Windows enviará el nombre de inicio de sesión del usuario y su hash de contraseña NTLM, que se puede descifrar utilizando herramientas gratuitas como Hashcat. El investigador Matthew Hickey (@HackerFantastic) probó la inyección UNC en Zoom y, como puede ver a continuación, pudo capturar los hashes de contraseña NTLM que se envían a un servidor que aloja el recurso compartido al que se hizo clic.

Este comportamiento es similar en macOS al usuar smb://UNC_path.

Lo que hace que esto sea particularmente problemático es que con la potencia actual de nuestras tarjetas gráficas y CPU, un programa como Hashcat puede obtener rápidamente las contraseñas.

Por ejemplo, al hacer clic en una ruta UNC como \\127.0.0.1\C$\windows\system32\calc.exe, se intentará ejecutar el ejecutable de la Calculadora de Windows en la computadora. Afortunadamente, Windows le pedirá al usuario que permita que el programa se ejecute antes de que se ejecute.

Para solucionar este problema, Zoom debe evitar que el sistema de chat convierta las rutas UNC en hipervínculos en los que se puede hacer clic.

Solución temporal

Para aquellos que no desean esperar una solución, hay una Política de grupo que se puede habilitar que evita que sus credenciales NTML se envíen automáticamente a un servidor remoto al hacer clic en un enlace UNC.Esta política se llama 'Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers' y se encuentra en la siguiente ruta en el Editor de políticas de grupo.

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers.

Si esta política está configurada para "Denegar todo", Windows ya no enviará automáticamente sus credenciales NTLM a un servidor remoto cuando acceda a un recurso compartido. Cabe señalar que cuando esta política se configura en máquinas unidas a un dominio, puede causar problemas al intentar acceder a los recursos compartidos. Se puede ver este artículo para obtener más información sobre cómo agregar excepciones a la política anterior.

Si es usuario de Windows 10 Home, no tendrá acceso al Editor de directivas de grupo pero se puede usar el Registro de Windows para configurar esta directiva.

Esto se puede hacer creando el valor:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0]

"RestrictSendingNTLMTraffic"=dword:00000002Para volver al comportamiento predeterminado de Windows al enviar sus credenciales NTLM, puede deshabilitar la política eliminando el valor RestrictSendingNTLMTraffic.

Actualización 02/04: El CEO de Zoom, Eric Yuan, ha pedido perdón por la gran cantidad de problemas de seguridad y privacidad descubiertos en su app en los últimos días. Durante los próximos 90 días la compañía parará el desarrollo de nuevas funciones, y se centrará exclusivamente en encontrar y arreglar vulnerabilidades de seguridad y privacidad.

Fuente: BC

Muchas gracias por la información, entre ayer y hoy me parece que al crear las reuniones en zoom han agregado por defecto un id y un password automatico cambiante

ResponderBorrarEsa es una opción de configuración de la app que está desde hace tiempo y no tiene que ver con esta vuln

BorrarEntiendo, acabo de colocar la solución y no estoy dentro de un dominio pero si conectado a unidades de red de un sevidor y funciona normal, lo que no puedo hacer es escritorio remoto, gracias por la publicación

BorrarHola Cristian, ya salió hoy el parche, para Windows es la versión 4.6.9

ResponderBorrarAbrazo