Vulnerabilidades en rastreadores GPS expone localización de menores y mayores de edad

Se estima que unos 600.000 dispositivos de rastreo GPS a la venta en Amazon y otros grandes comerciantes en línea por U$S25 – U$S50 son vulnerables a un conjunto de vulnerabilidades peligrosas que pueden haber expuesto las ubicaciones en tiempo real de los usuarios, según afirman investigadores de seguridad de AVAST.

Avast descubrió que 29 modelos de rastreadores GPS fabricados por la empresa de tecnología china Shenzhen i365 para controlar a los niños pequeños, parientes mayores y mascotas contienen una serie de vulnerabilidades de seguridad.

Además, se distribuyeron más de medio millón de dispositivos de seguimiento con la misma contraseña predeterminada de "123456", lo que brinda a los atacantes la oportunidad de acceder fácilmente a la información de seguimiento para aquellos que nunca cambiaron esa contraseña.

Las vulnerabilidades reportadas del dispositivo de rastreo GPS podrían permitir a los atacantes remotos con solo una conexión a Internet:

"Todas las comunicaciones en la aplicación web pasan por HTTP. Todas las solicitudes JSON se realizan sin cifrar y en texto plano", explican los investigadores en un informe detallado. "Se puede hacer que el rastreador llame a un número de teléfono arbitrario y una vez conectado, puede escuchar a través del rastreador a la otra parte sin su conocimiento. La comunicación es un protocolo basado en texto, y lo más preocupante es la falta de autorización. Todo el asunto funciona simplemente identificando el rastreador por su IMEI".

Aunque los atacantes primero necesitan saber el número de teléfono asociado y la contraseña del rastreador para llevar a cabo este ataque, los investigadores dijeron que uno puede explotar las fallas relacionadas con la nube / aplicación móvil para ordenar que el rastreador envíe un SMS a un número de teléfono arbitrario en nombre de sí mismo, lo que permite un atacante para obtener el número de teléfono del dispositivo.

Ahora, con el acceso al número de teléfono y la contraseña del dispositivo como '123456' para casi todos los dispositivos, el atacante puede usar el SMS como un vector de ataque.

El análisis del T8 Mini GPS Tracker Locator por parte de los investigadores también encontró que sus usuarios fueron dirigidos a un sitio web no seguro para descargar la aplicación móvil complementaria del dispositivo, exponiendo la información de los usuarios.

El análisis del T8 Mini GPS Tracker Locator por parte de los investigadores también encontró que sus usuarios fueron dirigidos a un sitio web no seguro para descargar la aplicación móvil complementaria del dispositivo, exponiendo la información de los usuarios.

Aunque el fabricante de estos rastreadores GPS, Shenzhen i365, tiene su sede en China, el análisis de Avast encontró que estos rastreadores GPS son ampliamente utilizados en los Estados Unidos, Europa, Australia, América del Sur y África.

Los investigadores dijeron que notificaron en privado al vendedor las vulnerabilidades críticas de seguridad el 24 de junio y contactó a la compañía varias veces, pero nunca recibió una respuesta.

Martin Hron, investigador senior de Avast, dijo: "Hemos realizado nuestra debida diligencia para divulgar estas vulnerabilidades al fabricante, pero como no hemos tenido noticias después del plazo estándar, ahora estamos emitiendo este anuncio de servicio público a los consumidores y le recomendamos encarecidamente que deje de usar estos dispositivos"

Los investigadores también aconsejaron a las personas que hicieran parte de su investigación y eligieran un dispositivo seguro de un proveedor respetado, en lugar de buscar cualquier equipo barato de una compañía desconocida en Amazon, eBay u otros mercados en línea.

Fuente: THN

Avast descubrió que 29 modelos de rastreadores GPS fabricados por la empresa de tecnología china Shenzhen i365 para controlar a los niños pequeños, parientes mayores y mascotas contienen una serie de vulnerabilidades de seguridad.

Además, se distribuyeron más de medio millón de dispositivos de seguimiento con la misma contraseña predeterminada de "123456", lo que brinda a los atacantes la oportunidad de acceder fácilmente a la información de seguimiento para aquellos que nunca cambiaron esa contraseña.

Las vulnerabilidades reportadas del dispositivo de rastreo GPS podrían permitir a los atacantes remotos con solo una conexión a Internet:

- rastrear las coordenadas GPS en tiempo real del usuario del dispositivo,

- falsificar los datos de ubicación del dispositivo para dar una lectura inexacta, y

- acceder al micrófono de los dispositivos para escuchar a escondidas.

"Todas las comunicaciones en la aplicación web pasan por HTTP. Todas las solicitudes JSON se realizan sin cifrar y en texto plano", explican los investigadores en un informe detallado. "Se puede hacer que el rastreador llame a un número de teléfono arbitrario y una vez conectado, puede escuchar a través del rastreador a la otra parte sin su conocimiento. La comunicación es un protocolo basado en texto, y lo más preocupante es la falta de autorización. Todo el asunto funciona simplemente identificando el rastreador por su IMEI".

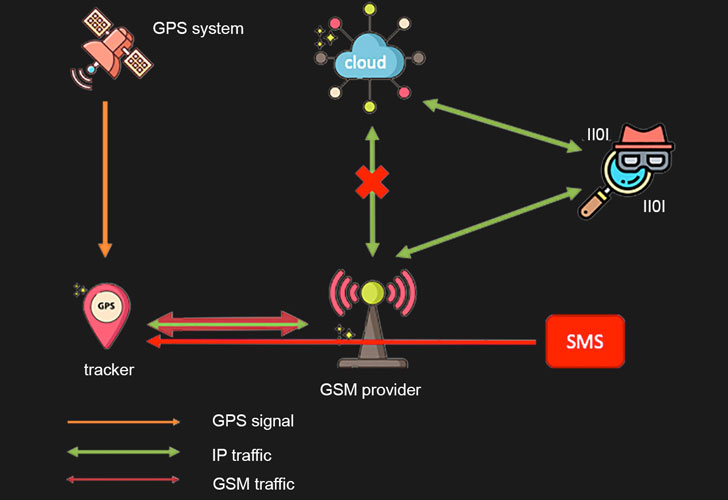

Espiar la ubicación del GPS en tiempo real con un SMS

Además de esto, los investigadores también descubrieron que los atacantes remotos también pueden obtener coordenadas GPS en tiempo real de un dispositivo objetivo simplemente enviando un SMS al número de teléfono asociado con la tarjeta SIM (insertada en el dispositivo) que proporciona capacidades de DATA + SMS al dispositivo .Aunque los atacantes primero necesitan saber el número de teléfono asociado y la contraseña del rastreador para llevar a cabo este ataque, los investigadores dijeron que uno puede explotar las fallas relacionadas con la nube / aplicación móvil para ordenar que el rastreador envíe un SMS a un número de teléfono arbitrario en nombre de sí mismo, lo que permite un atacante para obtener el número de teléfono del dispositivo.

Ahora, con el acceso al número de teléfono y la contraseña del dispositivo como '123456' para casi todos los dispositivos, el atacante puede usar el SMS como un vector de ataque.

Más de medio millón de personas usan rastreadores GPS afectados

Los modelos afectados de rastreadores GPS incluyen T58, A9, T8S, T28, TQ, A16, A6, 3G, A18, A21, T28A, A12, A19, A20, A20S, S1, P1, FA23, A107, RomboGPS, PM01, A21P , PM02, A16X, PM03, WA3, P1-S, S6 y S9.Aunque el fabricante de estos rastreadores GPS, Shenzhen i365, tiene su sede en China, el análisis de Avast encontró que estos rastreadores GPS son ampliamente utilizados en los Estados Unidos, Europa, Australia, América del Sur y África.

Los investigadores dijeron que notificaron en privado al vendedor las vulnerabilidades críticas de seguridad el 24 de junio y contactó a la compañía varias veces, pero nunca recibió una respuesta.

Martin Hron, investigador senior de Avast, dijo: "Hemos realizado nuestra debida diligencia para divulgar estas vulnerabilidades al fabricante, pero como no hemos tenido noticias después del plazo estándar, ahora estamos emitiendo este anuncio de servicio público a los consumidores y le recomendamos encarecidamente que deje de usar estos dispositivos"

Los investigadores también aconsejaron a las personas que hicieran parte de su investigación y eligieran un dispositivo seguro de un proveedor respetado, en lugar de buscar cualquier equipo barato de una compañía desconocida en Amazon, eBay u otros mercados en línea.

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!