Vulnerabilidad Zero-Day de Windows vuelve a reportarse por Twitter

Hace poco más de un mes, la twittera y hacker @SandboxEscaper descubrió una vulnerabilidad desconocida de Windows 10, y en lugar de comunicarla a la compañía de Redmond, la publicó en Twitter con una actitud muy apática y depresiva, expresando "ya no me importa una mierda la vida".

Ahora, tras descubrir otra vulnerabilidad Zero-Day o de día cero, SandboxEscaper ha vuelto a hacer lo mismo que hizo con la de Windows 10. Asegura que la vulnerabilidad, que es de nivel bajo y algo complicada de aprovechar, aún no ha sido corregida por Microsoft.

Según han confirmado a ZDNet expertos que han hecho uso de la prueba de concepto, (CUIDADO, se elimina el driver PCI.sys Windows no arranca de nuevo) esta Zero-Day sólo afecta a Windows 10 en todas sus versiones, Windows Server 2016 y Windows Server 2019. Que no funcione en sistemas anteriores se debe, según Will Dormann de CERT/CC, a que el archivo dssvc.dll, que corresponde al Servicio de uso compartido de datos, no se encuentra en Windows 8 y versiones anteriores.

El mayor riesgo es que además de producir mal funcionamiento por el borrado de archivos críticos, también se puede aprovechar para infectar máquinas sustituyendo esos archivos por otros modificados. Mitja Kolsek, CEO de ACROS Security recomienda probar la vulnerabilidad en máquinas virtuales, pues de otra manera, por el borrado de archivos de la prueba de concepto, el sistema no vuelve a iniciarse correctamente.

De momento se trata de un parche candidato, pero tiene que ser probado más a fondo para asegurar estabilidad y buen rendimiento. Asimismo, están trabajando en que funcione en todas las versiones de Windows afectadas. Microsoft no ha hecho ningún comunicado, y es de esperar que en una versión próxima o actualización se incluya un parche completo contra la vulnerabilidad, como se hico con el otro descubrimiento de SandboxEscaper.

Fuente: Genbeta

Ahora, tras descubrir otra vulnerabilidad Zero-Day o de día cero, SandboxEscaper ha vuelto a hacer lo mismo que hizo con la de Windows 10. Asegura que la vulnerabilidad, que es de nivel bajo y algo complicada de aprovechar, aún no ha sido corregida por Microsoft.

Según han confirmado a ZDNet expertos que han hecho uso de la prueba de concepto, (CUIDADO, se elimina el driver PCI.sys Windows no arranca de nuevo) esta Zero-Day sólo afecta a Windows 10 en todas sus versiones, Windows Server 2016 y Windows Server 2019. Que no funcione en sistemas anteriores se debe, según Will Dormann de CERT/CC, a que el archivo dssvc.dll, que corresponde al Servicio de uso compartido de datos, no se encuentra en Windows 8 y versiones anteriores.

Una Zero-Day de poco riesgo

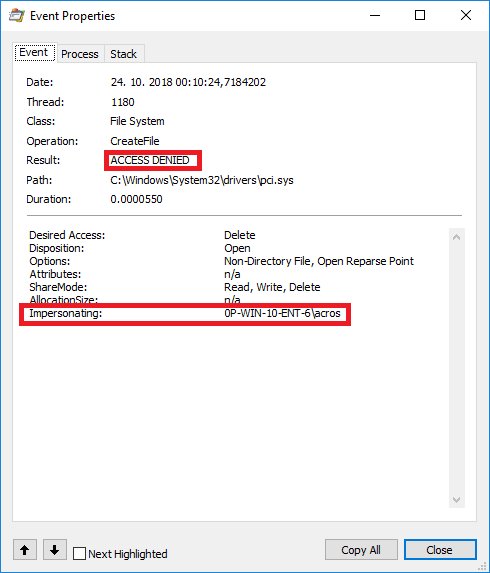

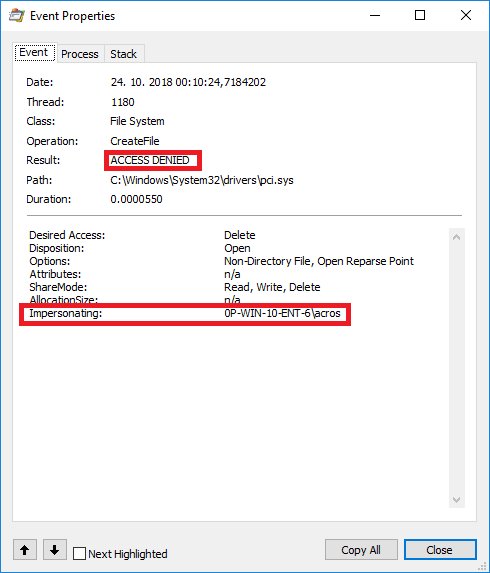

Con la vulnerabilidad descubierta, lo que puede hacer quien se aproveche de ella es elevar sus privilegios de usuario, y con ello, eliminar archivos que de otra manera estarían más protegidos por el sistema. Eso sí, para que los hackers puedan hacer uso del Zero-Day, necesitan contar con acceso al ordenador de antemano.El mayor riesgo es que además de producir mal funcionamiento por el borrado de archivos críticos, también se puede aprovechar para infectar máquinas sustituyendo esos archivos por otros modificados. Mitja Kolsek, CEO de ACROS Security recomienda probar la vulnerabilidad en máquinas virtuales, pues de otra manera, por el borrado de archivos de la prueba de concepto, el sistema no vuelve a iniciarse correctamente.

Ya existe micro-parche

La compañía de Kolsek, siete horas después de la publicación de la Zero-Day, ya tiene un microparche que bloquea la vulnerabilidad y deniega el acceso mediante suplantación. Así, el borrado se bloquea y los archivos quedan a salvo.De momento se trata de un parche candidato, pero tiene que ser probado más a fondo para asegurar estabilidad y buen rendimiento. Asimismo, están trabajando en que funcione en todas las versiones de Windows afectadas. Microsoft no ha hecho ningún comunicado, y es de esperar que en una versión próxima o actualización se incluya un parche completo contra la vulnerabilidad, como se hico con el otro descubrimiento de SandboxEscaper.

Fuente: Genbeta

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!