Exploit Zero-Day para una vulnerabilidad del programador de tareas de Windows

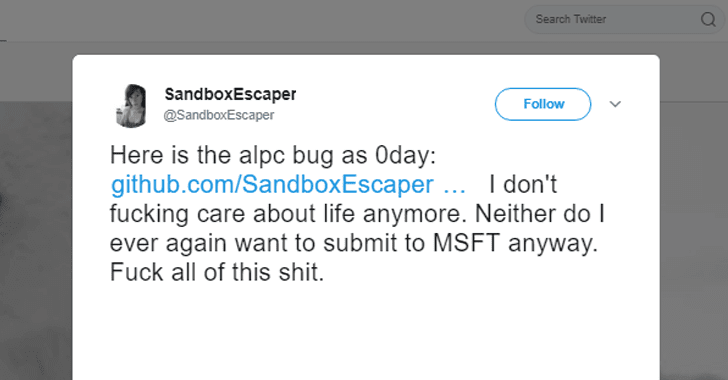

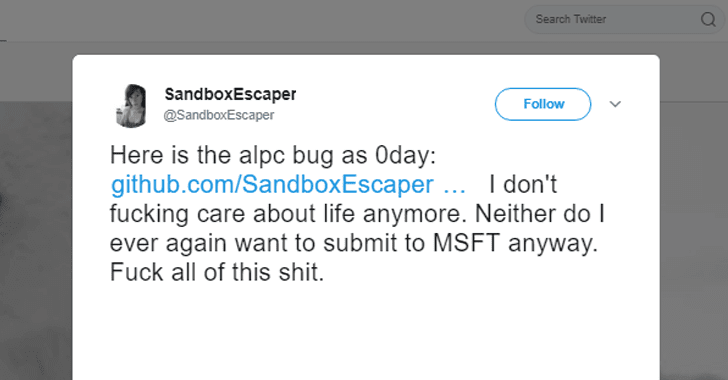

Un investigadora ha publicado en Twitter detalles sobre una vulnerabilidad en el sistema operativo Windows 10.

La vulnerabilidad es un problema de "escalamiento de privilegios locales" que permite a un atacante elevar el acceso de código malicioso desde un rol de usuario limitado a una cuenta de sistema (system) de acceso completo.

La vulnerabilidad es un problema de "escalamiento de privilegios locales" que permite a un atacante elevar el acceso de código malicioso desde un rol de usuario limitado a una cuenta de sistema (system) de acceso completo.

Poco después la investigadora borró su cuenta de Twitter después de revelar la vulnerabilidad.

Will Dormann confirma la vulnerabilidad

El ingeniero de CERT / CC, Will Dormann ha confirmado la vulnerabilidad y ha emitido una alerta oficial del CERT/CC anoche.

La interfaz ALPC es un mecanismo interno de Windows que funciona como un sistema de comunicación entre procesos. ALPC permite que un proceso de cliente que se ejecuta dentro del sistema operativo solicite a un proceso de servidor que se ejecute dentro del mismo sistema operativo que proporcione cierta información o realice alguna acción.

El investigador que se publicó ayer ese Twit con el nombre de usuario SandboxEscaper, ha lanzado un código de prueba de concepto (PoC) en GitHub para explotar la interfaz ALPC y obtener acceso al SISTEMA en un sistema Windows.

El investigador bajo el nombre de SandboxEscapera no ha Microsoft sobre la vulnerabilidad, lo que significa que no hay parche disponible para esta vulnerabilidad.

Las próximas actualizaciones de seguridad de Microsoft están programadas para el 11 de septiembre, la fecha del próximo parche de la compañía el martes.

Mediante el siguiente script en PowerShell se pueden enumerar archivos sobre los que puede tomar el control. Simplemente ejecuta ./enumerate.ps1> output.txt

Fuente: THN

Will Dormann confirma la vulnerabilidad

El ingeniero de CERT / CC, Will Dormann ha confirmado la vulnerabilidad y ha emitido una alerta oficial del CERT/CC anoche.

La vulnerabilidad se encuentra en ALPC

Esta la vulnerabilidad reside en el Programador de tareas de Windows, y más precisamente en la interfaz de la Advanced Local Procedure Call (ALPC) y tiene un puntaje de CVE 6,8/10.La interfaz ALPC es un mecanismo interno de Windows que funciona como un sistema de comunicación entre procesos. ALPC permite que un proceso de cliente que se ejecuta dentro del sistema operativo solicite a un proceso de servidor que se ejecute dentro del mismo sistema operativo que proporcione cierta información o realice alguna acción.

El investigador que se publicó ayer ese Twit con el nombre de usuario SandboxEscaper, ha lanzado un código de prueba de concepto (PoC) en GitHub para explotar la interfaz ALPC y obtener acceso al SISTEMA en un sistema Windows.

El investigador bajo el nombre de SandboxEscapera no ha Microsoft sobre la vulnerabilidad, lo que significa que no hay parche disponible para esta vulnerabilidad.

Las próximas actualizaciones de seguridad de Microsoft están programadas para el 11 de septiembre, la fecha del próximo parche de la compañía el martes.

Explotación

El problema principal es que en una instalación por defecto, muchos archivos críticos solo pueden ser modificados por un instalador confiable (ni siquiera por system).Mediante el siguiente script en PowerShell se pueden enumerar archivos sobre los que puede tomar el control. Simplemente ejecuta ./enumerate.ps1> output.txt

$aapsid = 'NT AUTHORITY\SYSTEM'

ForEach($file in (Get-ChildItem -recurse -Path 'C:\windows')) {

$acl = Get-Acl -path $file.PSPath

ForEach($ace in $acl.Access) {

If(($ace.FileSystemRights -eq

[Security.AccessControl.FileSystemRights]::FullControl) -and

$ace.IdentityReference.Value -in $aapsid) {

Write-Output $file.PSPath

}

}

}

Fuente: THN

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!