Locky evoluciona y publican una vacuna para prevenirlo

Parece que volvieron los 80: los usuarios ahora pueden "vacunar" sus equipos para evitar infectarse con una serie de familias de ransomware, incluyendo CTB-Locker, Locky y TeslaCrypt.

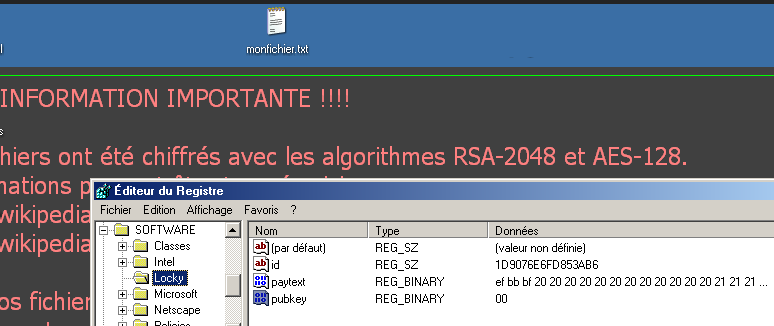

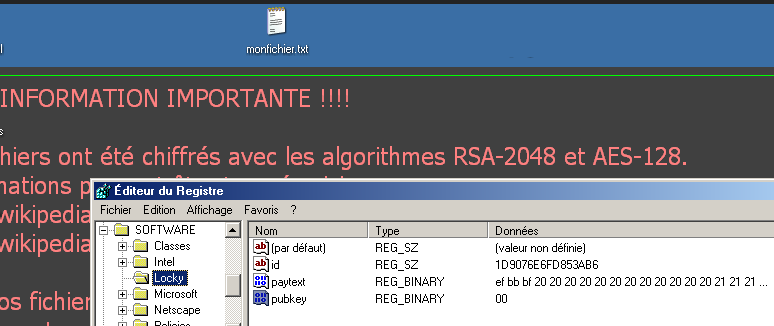

El ransomware Locky apareció a mediados de febrero y llegó el "peor de todos" en sólo dos semanas. Para infectar el sistema, se basaba en macros en documentos de Office distribuidos mediante spam.

A principios de marzo, Trustwave observó otra campaña spam generados por la botnet Dridex, cuya carga maliciosa era el troyano Locky. En este caso los investigadores encontraron que cambió el mecanismo de distribución y se comenzaron a utilizar archivos JavaScript (.js) para la distribución del ransomware.

Ahora, los investigadores de Check Point señalaron que los patrones de comunicación de Locky, que fueron muy conocidos por toda la comunidad, cambiaron radicalmente hace aproximadamente dos semanas. La firma de seguridad se dio cuenta de que una nueva variante de Locky cambio la forma de comunicarse con el C&C el pasado 22 de marzo, agregando los campos Content-Type y User-Agent como parte de la cabecera HTTP POST.

Además, existe otra variante de Locky que se incluyó como carga maliciosa en el Expoit Kit Nuclear (EK), que incluía cambios adicionales en la comunicación. Después de que se ejecutaba el downloader malicoso, EK envía una solicitud al servidor de C&C, y este responde con el ejecutable de Locky, que incluye un nuevo método de buscar las claves de cifrado del servidor.

Hace dos semanas, FireEye detectó un aumento en las descargas de Locky, debido a las campañas de spam dirigidas a 50 países. Los operadores del ransomware continúan utilizando downloaders basados en JavaScript y macros de Microsoft Word y Excel. Esto les permite la automatización para transformar u ocultar la secuencia de comandos para generar nuevas variantes, contrarrestando así las soluciones tradicionales de detección basada en firmas.

La semana pasada, empresa de seguridad francesa Lexsi detalló algunas de las operaciones que los usuarios pueden realizar para evitar posibles infecciones Locky. Ellos llaman "vacunas" a estas operaciones, lo cual representa dejar "inmune" un sistema para evitar posibles infecciones. De todos modos la compañía señala que los métodos no funcionarán contra algunas variantes más recientes.

Según la empresa de seguridad, los usuarios pueden mejorar las defensas de su equipo haciendo una serie de pequeños cambios a sus sistemas. Estos incluyen la creación de un mutex específico o clave del registro.

Por ejemplo, Locky evita infectar sistemas que tienen el ruso como el idioma predeterminado, entonces que modificar el lenguaje sería una prevenir la infección. Sin embargo, ese cambio no sería factible para los usuarios de fuera de Rusia.

Por ejemplo, Locky evita infectar sistemas que tienen el ruso como el idioma predeterminado, entonces que modificar el lenguaje sería una prevenir la infección. Sin embargo, ese cambio no sería factible para los usuarios de fuera de Rusia.

Los usuarios sí pueden crear la clave del registro HKCU\Software\Locky, que es lo primero que el ransomware pretende crear en la máquina comprometida. El malware termina si falla el proceso de creación o si la clave del registro ya está presente.

Locky también comprueba la clave de ID (identificador de equipo), clave pública en el servidor, un paytext (texto que se muestra al usuario, en el idioma del sistema) y un valor "completed" que indica el final del proceso de cifrado. Si este valor se establece en "1" y el valor de ID contiene el identificador correcto, termina la ejecución del malware. El valor ID se puede obtener con simple cálculo.

También fue descubierto que Locky utiliza una "pubkey RSA" durante el proceso de cifrado y que este proceso falla si la variable contiene un valor no válido. Por otra parte, si existe, el ransomware lo utiliza sin previa verificación, lo que significa que los usuarios podrían forzar al malware a utilizar una clave RSA pública bajo su control, para la cual se dispone de la clave privada correspondiente.

También fue descubierto que Locky utiliza una "pubkey RSA" durante el proceso de cifrado y que este proceso falla si la variable contiene un valor no válido. Por otra parte, si existe, el ransomware lo utiliza sin previa verificación, lo que significa que los usuarios podrían forzar al malware a utilizar una clave RSA pública bajo su control, para la cual se dispone de la clave privada correspondiente.

Estas operaciones requieren algunos conocimientos avanzados y por eso Bitdefender publicó su herramienta automatizada para ayudar a los usuarios añadir estas protecciones. La herramienta es capaz de impedir eficazmente infecciones de las familias de ransomware CTB-Locker, Locky y TeslaCrypt y CryptoWall.

"La nueva herramienta es una consecuencia del éxito de la vacuna contra Cryptowall". BitDefender no comparte detalles sobre el funcionamiento de su herramienta porque no quiere que los delincuentes aprendan cómo burlar la protección.

Fuente: Security Week I y II

El ransomware Locky apareció a mediados de febrero y llegó el "peor de todos" en sólo dos semanas. Para infectar el sistema, se basaba en macros en documentos de Office distribuidos mediante spam.

A principios de marzo, Trustwave observó otra campaña spam generados por la botnet Dridex, cuya carga maliciosa era el troyano Locky. En este caso los investigadores encontraron que cambió el mecanismo de distribución y se comenzaron a utilizar archivos JavaScript (.js) para la distribución del ransomware.

Ahora, los investigadores de Check Point señalaron que los patrones de comunicación de Locky, que fueron muy conocidos por toda la comunidad, cambiaron radicalmente hace aproximadamente dos semanas. La firma de seguridad se dio cuenta de que una nueva variante de Locky cambio la forma de comunicarse con el C&C el pasado 22 de marzo, agregando los campos Content-Type y User-Agent como parte de la cabecera HTTP POST.

Además, existe otra variante de Locky que se incluyó como carga maliciosa en el Expoit Kit Nuclear (EK), que incluía cambios adicionales en la comunicación. Después de que se ejecutaba el downloader malicoso, EK envía una solicitud al servidor de C&C, y este responde con el ejecutable de Locky, que incluye un nuevo método de buscar las claves de cifrado del servidor.

Hace dos semanas, FireEye detectó un aumento en las descargas de Locky, debido a las campañas de spam dirigidas a 50 países. Los operadores del ransomware continúan utilizando downloaders basados en JavaScript y macros de Microsoft Word y Excel. Esto les permite la automatización para transformar u ocultar la secuencia de comandos para generar nuevas variantes, contrarrestando así las soluciones tradicionales de detección basada en firmas.

Vacunas

La semana pasada, los investigadores de Bitdefender publicaron una "vacuna" para Criptowall, CTB-Locker, Locky y TeslaCrypt. Sin embargo, estos constantes cambios en el comportamiento del ransomware podrían volver inútil la protección.La semana pasada, empresa de seguridad francesa Lexsi detalló algunas de las operaciones que los usuarios pueden realizar para evitar posibles infecciones Locky. Ellos llaman "vacunas" a estas operaciones, lo cual representa dejar "inmune" un sistema para evitar posibles infecciones. De todos modos la compañía señala que los métodos no funcionarán contra algunas variantes más recientes.

Según la empresa de seguridad, los usuarios pueden mejorar las defensas de su equipo haciendo una serie de pequeños cambios a sus sistemas. Estos incluyen la creación de un mutex específico o clave del registro.

Por ejemplo, Locky evita infectar sistemas que tienen el ruso como el idioma predeterminado, entonces que modificar el lenguaje sería una prevenir la infección. Sin embargo, ese cambio no sería factible para los usuarios de fuera de Rusia.

Por ejemplo, Locky evita infectar sistemas que tienen el ruso como el idioma predeterminado, entonces que modificar el lenguaje sería una prevenir la infección. Sin embargo, ese cambio no sería factible para los usuarios de fuera de Rusia.Los usuarios sí pueden crear la clave del registro HKCU\Software\Locky, que es lo primero que el ransomware pretende crear en la máquina comprometida. El malware termina si falla el proceso de creación o si la clave del registro ya está presente.

Locky también comprueba la clave de ID (identificador de equipo), clave pública en el servidor, un paytext (texto que se muestra al usuario, en el idioma del sistema) y un valor "completed" que indica el final del proceso de cifrado. Si este valor se establece en "1" y el valor de ID contiene el identificador correcto, termina la ejecución del malware. El valor ID se puede obtener con simple cálculo.

Estas operaciones requieren algunos conocimientos avanzados y por eso Bitdefender publicó su herramienta automatizada para ayudar a los usuarios añadir estas protecciones. La herramienta es capaz de impedir eficazmente infecciones de las familias de ransomware CTB-Locker, Locky y TeslaCrypt y CryptoWall.

"La nueva herramienta es una consecuencia del éxito de la vacuna contra Cryptowall". BitDefender no comparte detalles sobre el funcionamiento de su herramienta porque no quiere que los delincuentes aprendan cómo burlar la protección.

Fuente: Security Week I y II

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!