Las CA ya NO son de confianza. Como identificar certificados falsos (II)

Después de leer esto, ¿Todavía confía ciegamente en las CA?

Los incidentes de DigiNotar y Comodo fueron un "despertador", terminaron con era de confiar ciegamente en las CAs que emiten certificados digitales.

Problema: ¿Cómo se puede comprobar si un certificado fue expedido por una CA u otra persona, probablemente un atacante malintencionado?

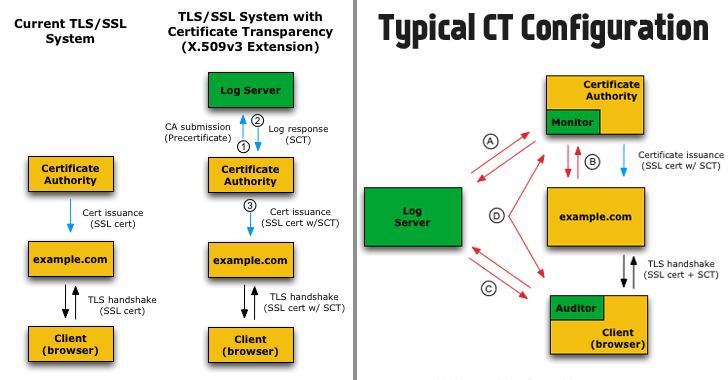

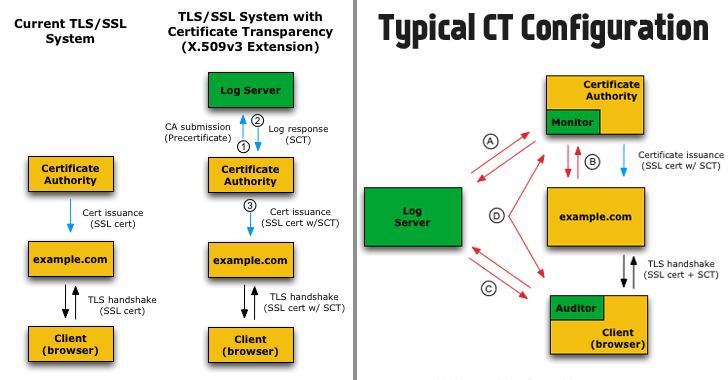

Solución: Certificate Transparency (CT), un servicio público que permite a individuos y empresas supervisar cómo y cuántos certificados se han emitido para sus dominios. Google comenzó la iniciativa CT en 2013 y es un marco abierto para registro, auditoría y monitoreo de certificados emitido por las CAs.

Cabe destacar que este modelo de transparencia no sustituye la autenticación de las CA o el proceso de verificación tradicional, aunque es una forma adicional para verificar que el certificado emitido es único y real.

El registro de certificados tiene tres cualidades importantes:

Aunque CT no impide certificados falsificados, facilita el proceso de detección de certificados falsos mucho más fácil. Esta transparencia ofrece la posibilidad de identificar rápidamente certificados que han sido emitidos por error o malintencionadamente y ayuda a mitigar problemas de seguridad, como ataques MitM.

Este año, CT ayudó al equipo de seguridad de Facebook para detectar certificados duplicados para múltiples subdominios fb.com.

En el próximo post explico cómo funciona CT en Facebook para vigilar y descubrir problemas al instante y automáticamente. Facebook confirmó que pronto hará público su servicio de monitoreo de transparencia experimental de certificados digitales.

Si alguien encuentra un certificado fraudulento para un dominio, se debe informar a la CA inmediatamente.

Continua aquí: Cómo funciona Certificate Transparency (CT) en la práctica (y III)

Fuente: The Hacker News

Los incidentes de DigiNotar y Comodo fueron un "despertador", terminaron con era de confiar ciegamente en las CAs que emiten certificados digitales.

Problema: ¿Cómo se puede comprobar si un certificado fue expedido por una CA u otra persona, probablemente un atacante malintencionado?

Solución: Certificate Transparency (CT), un servicio público que permite a individuos y empresas supervisar cómo y cuántos certificados se han emitido para sus dominios. Google comenzó la iniciativa CT en 2013 y es un marco abierto para registro, auditoría y monitoreo de certificados emitido por las CAs.

¿Qué es la Transparencia de Certificados (CT) y cómo funciona?

El marco incluye:- Certificado de registros

- Monitores de certificado

- Cuentas de certificado

Cabe destacar que este modelo de transparencia no sustituye la autenticación de las CA o el proceso de verificación tradicional, aunque es una forma adicional para verificar que el certificado emitido es único y real.

El registro de certificados tiene tres cualidades importantes:

- Sólo APPEND: sólo se pueden añadir certificados a un registro. No pueden ser eliminados, modificados o insertados retroactivamente al registro.

- Criptográficamente seguro: el registro utiliza un mecanismo criptográfico conocido como Merkle Tree Hash para evitar su alteración.

- Públicamente auditable: cualquiera puede consultar el registro y verificar su comportamiento o verificar si un certificado ha sido legítimamente añadido.

Aunque CT no impide certificados falsificados, facilita el proceso de detección de certificados falsos mucho más fácil. Esta transparencia ofrece la posibilidad de identificar rápidamente certificados que han sido emitidos por error o malintencionadamente y ayuda a mitigar problemas de seguridad, como ataques MitM.

Este año, CT ayudó al equipo de seguridad de Facebook para detectar certificados duplicados para múltiples subdominios fb.com.

En el próximo post explico cómo funciona CT en Facebook para vigilar y descubrir problemas al instante y automáticamente. Facebook confirmó que pronto hará público su servicio de monitoreo de transparencia experimental de certificados digitales.

Herramienta de búsqueda de la transparencia de certificado

Mientras tanto Comodo ha lanzado una herramienta de búsqueda de certificados en CT. La aplicación muestra todos los certificados emitidos para cualquier nombre de dominio dado.Si alguien encuentra un certificado fraudulento para un dominio, se debe informar a la CA inmediatamente.

Continua aquí: Cómo funciona Certificate Transparency (CT) en la práctica (y III)

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!