Ransomware secuestra archivos de servidores web Linux

Hasta ahora los delincuentes habían dirigido sus ransomware a sistemas operativos tradicionales y teléfonos móviles, pero ahora que están creando malware orientado a secuestrar datos, páginas e imágenes de sitios Web.

Linux.Encoder.1 descubierto recientemente por la empresa antivirus Dr.Web, es un nuevo tipo de ransomware que tiene a los sitios web desarrollados en tecnologías LAMP (Linux, Apache, MySQL y PHP) como objetivo. El malware cifra la página de inicio y las carpetas asociadas y luego pide un rescate de 1 Bitcoin (~ U$S 300) para descifrar los archivos. Actualmente hay cientos de sitios afectados.

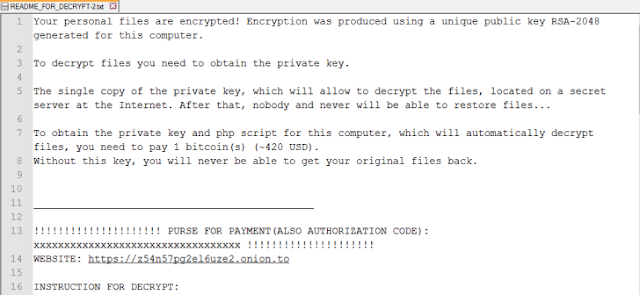

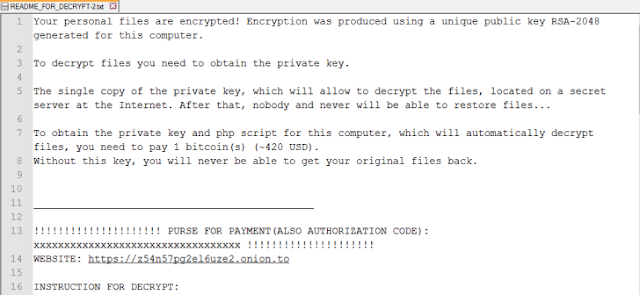

La amenaza ingresa al sitio web a través de distintas vulnerabilidades conocidas en plugins o software de terceros y utiliza cifrado AES. Según los investigadores, el ransomware necesita privilegios de root para trabajar. Además, cuando inicia, el malware descarga: el mensaje de rescate con las demandas de los estafadores y un archivo que contiene la clave pública de RSA. Después de eso, borra todos los archivos originales. La clave RSA se utiliza para almacenar las claves AES que se utilizan para cifrar los archivos localmente en el equipo infectado por el ransomware.

El malware busca archivos en:

Actualización: en Bitdefender han liberado un script de forma gratuita, con las instrucciones de uso para poder descifrar los datos.

Fuente: The Hacker News

Linux.Encoder.1 descubierto recientemente por la empresa antivirus Dr.Web, es un nuevo tipo de ransomware que tiene a los sitios web desarrollados en tecnologías LAMP (Linux, Apache, MySQL y PHP) como objetivo. El malware cifra la página de inicio y las carpetas asociadas y luego pide un rescate de 1 Bitcoin (~ U$S 300) para descifrar los archivos. Actualmente hay cientos de sitios afectados.

La amenaza ingresa al sitio web a través de distintas vulnerabilidades conocidas en plugins o software de terceros y utiliza cifrado AES. Según los investigadores, el ransomware necesita privilegios de root para trabajar. Además, cuando inicia, el malware descarga: el mensaje de rescate con las demandas de los estafadores y un archivo que contiene la clave pública de RSA. Después de eso, borra todos los archivos originales. La clave RSA se utiliza para almacenar las claves AES que se utilizan para cifrar los archivos localmente en el equipo infectado por el ransomware.

El malware busca archivos en:

- /home

- /root

- /var/lib/mysql

- //www

- /etc/nginx

- /etc/apache2

- /var/log

Actualización: en Bitdefender han liberado un script de forma gratuita, con las instrucciones de uso para poder descifrar los datos.

Fuente: The Hacker News

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!