Aplicaciones móviles vulnerables al validar certificados digitales [CERT]

El CERT Coordination Center en la Universidad Carnegie Mellon (CERT/CC) ha publicado los resultados de sus pruebas llevadas a cabo en aplicaciones populares de Android que no validan correctamente los certificados SSL.

En varios posts hemos discutido sobre la validación incorrecta de los certificados SSL de dispositivos móviles, como por ejemplo la más reciente del caso de la aplicación de Gmail para dispositivos iOS. El hecho de que existan errores al momento de validar el certificado, expone a los usuarios a riesgos de ataques MitM y al consiguiente robo de información confidencial.

Ahora el CERT ha publicado una lista de aplicaciones populares de Android que no implementan correctamente la validación de Certificate Pinning.

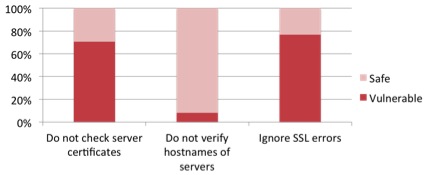

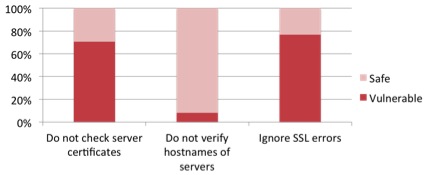

Recientemente los expertos en seguridad de FireEye evaluaron el nivel de seguridad ofrecido por 1.000 aplicaciones gratuitas ofrecidas en Google Play y también en ese caso los resultados fueron chocantes: 68% de las app no comprueban los certificados del servidor y el 77% omite los errores SSL.

Ahora, según el CERT, las aplicaciones utilizan bibliotecas vulnerables como Flurry y Chartboost y por esta razón los usuarios de Android están expuestos a riesgos de ataques. A pesar de que FireEye notificó de los defectos a los desarrolladores, el CERT ha señalado que sólo unas pocas compañías tomaron medidas para asegurar sus productos.

Ahora, según el CERT, las aplicaciones utilizan bibliotecas vulnerables como Flurry y Chartboost y por esta razón los usuarios de Android están expuestos a riesgos de ataques. A pesar de que FireEye notificó de los defectos a los desarrolladores, el CERT ha señalado que sólo unas pocas compañías tomaron medidas para asegurar sus productos.

En octubre de 2013, los investigadores alemanes Beekman y Thompson publicaron un estudio [PDF] donde revelaban que muchas aplicaciones no implementaban correctamente SSL exponiendo a los usuarios a ataques MitM. Sobre 13.500 de las aplicaciones gratuitas más populares en Google Play, el 8% implementaba SSL vulnerable y algunos de ellos recogían una gran cantidad de información personal.

El CERT condujo su estudio con pruebas automatizadas sobre las aplicaciones móviles Android más populares y sus expertos utilizaron una herramienta propia llamada CERT Tapioca (ver video), que "es un network-layer man-in-the-middle (MITM) basado en UbuFuzz y con mitmproxy preinstaldo".

La herramienta permite a los expertos buscar aplicaciones que fallan al validar certificados digitales y permite investigar tráfico de cualquier tipo HTTP/HTTPS. Los investigadores del CERT se pondrán en contacto con todos los equipos de desarrollo y diseñó de las aplicaciones para que sean conscientes de la vulnerabilidad y proporcionarán sugerencias para arreglarlos.

El CERT también hizo pública una hoja de cálculo que contiene la lista de las aplicaciones probadas, los resultados de las pruebas y muchos otros datos, incluyendo los identificadores CVE (CVE-2014-6024, CVE-2014-6025, CVE-2014-5524) para las vulnerabilidades descubiertas por su equipo.

Cristian de la Redacción de Segu-Info

En varios posts hemos discutido sobre la validación incorrecta de los certificados SSL de dispositivos móviles, como por ejemplo la más reciente del caso de la aplicación de Gmail para dispositivos iOS. El hecho de que existan errores al momento de validar el certificado, expone a los usuarios a riesgos de ataques MitM y al consiguiente robo de información confidencial.

Ahora el CERT ha publicado una lista de aplicaciones populares de Android que no implementan correctamente la validación de Certificate Pinning.

Recientemente los expertos en seguridad de FireEye evaluaron el nivel de seguridad ofrecido por 1.000 aplicaciones gratuitas ofrecidas en Google Play y también en ese caso los resultados fueron chocantes: 68% de las app no comprueban los certificados del servidor y el 77% omite los errores SSL.

En octubre de 2013, los investigadores alemanes Beekman y Thompson publicaron un estudio [PDF] donde revelaban que muchas aplicaciones no implementaban correctamente SSL exponiendo a los usuarios a ataques MitM. Sobre 13.500 de las aplicaciones gratuitas más populares en Google Play, el 8% implementaba SSL vulnerable y algunos de ellos recogían una gran cantidad de información personal.

El CERT condujo su estudio con pruebas automatizadas sobre las aplicaciones móviles Android más populares y sus expertos utilizaron una herramienta propia llamada CERT Tapioca (ver video), que "es un network-layer man-in-the-middle (MITM) basado en UbuFuzz y con mitmproxy preinstaldo".

La herramienta permite a los expertos buscar aplicaciones que fallan al validar certificados digitales y permite investigar tráfico de cualquier tipo HTTP/HTTPS. Los investigadores del CERT se pondrán en contacto con todos los equipos de desarrollo y diseñó de las aplicaciones para que sean conscientes de la vulnerabilidad y proporcionarán sugerencias para arreglarlos.

El CERT también hizo pública una hoja de cálculo que contiene la lista de las aplicaciones probadas, los resultados de las pruebas y muchos otros datos, incluyendo los identificadores CVE (CVE-2014-6024, CVE-2014-6025, CVE-2014-5524) para las vulnerabilidades descubiertas por su equipo.

Cristian de la Redacción de Segu-Info

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!