Análisis de troyanos y #Phishing a Bancos Credicoop, Supervielle, ICBC/HSCB, BBVA Frances y Standardbank

Entre las 08:30 y las 14:34 del día de hoy hemos recibido decenas de denuncias a Segu-Info sobre correos electrónicos enviados desde cuentas de usuarios normales y con diversos asuntos referidos a supuestas fotos que involucra a los receptores del correo.

Todos los correos tienen enlaces a archivos ZIP y EXE dañinos que una vez descargados infectarán a los usuarios que los abran y posteriormente robaran datos bancarios de Banco Credicoop, Supervielle, ICBC/HSCB, BBVA Frances y Standardbank.

Los asunto de los correos pueden ser algunos de los siguientees:

1. Un usuario de empresa se infecta y se roba su usuario y contraseña y a partir de este momento un delincuente tiene acceso a su cuenta de correo, que puede ser personal o empresarial (ver el listado al final del presente).

2. El delincuente accede a la cuenta de la persona y envía cientos de correos a sus contactos o a personas que el delincuente elija y cada uno de esos correos tiene con enlaces a descarga de otros malware bancario.

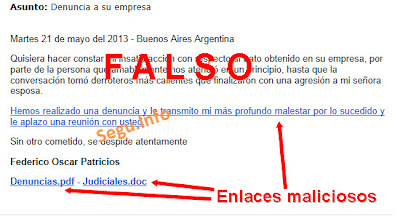

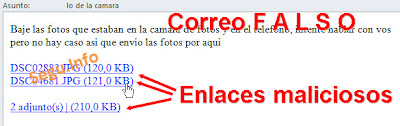

Los correos son como los siguientes y los enlaces aprovechan vulnerabilidades de Open Redirect que permite redireccionar una descarga a sitios previamente vulnerados.

Ejemplo de correo 1:

Ejemplo de correo 2:

Ejemplo de correo 3:

En este caso algunos de los enlaces han sido:

Si el usuario lo ejecuta, a partir de ese momento se encuentra infectado con un troyano que controla su equipo y descarga otros tipo de malware.

4. Este troyano descarga otro programa dañino Winzip2013.exe (también con baja tasa de detección) y lo ejecuta automáticamente. Los servidores desde donde se descarga este archivo corresponden a otros sitios previamente vulnerados por el delincuente:

El programa se copia en "C:\Documents and Settings\USUARIO\Local Settings\Application Data\Dtools.exe" y adicionalmente se agrega al inicio de Windows con el nombre "teclado.exe", de forma tal de ejecutarse con cada inicio del sistema.

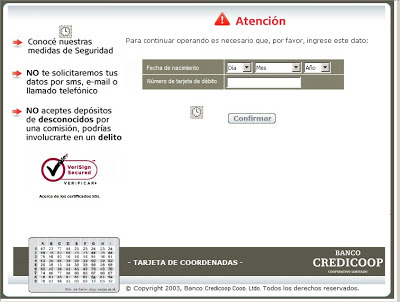

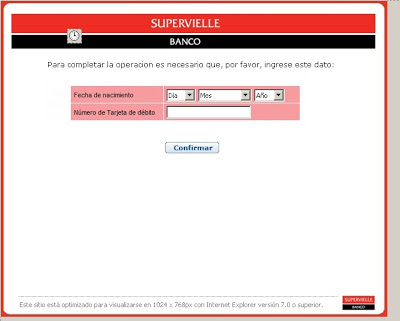

5. Este tipo de troyano conocido genéricamente como "Overlays", sustituye la pantalla de ingreso del Home-Banking por una ventana propia, que en realidad es una imagen del banco real.

Por ejemplo en este caso, @Dkavalanche (gracias!) nos facilitó una captura en donde se ve superpuesta la pantalla de login real del banco Credicoop con la del troyano:

Aquí se aprecia otra captura del Banco Supervielle:

Otra del Banco BBVA Francés:

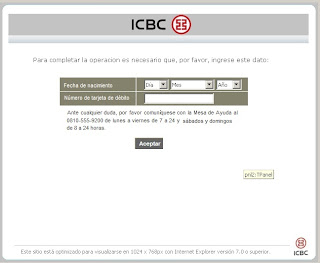

Y, una más de ICBC:

Es fácil notar que si el usuario no advierte el cambio de pantalla del banco real por la captura gráfica del troyano, estará ingresando sus datos de acceso en un formulario que será enviado a un sitio web controlado por el delincuente.

En este caso el sitio donde el atacante reciben los datos es http://www.ba[ELIMINADO]bowling.no/templates_c/cugar.php (XXX.188.130.110)

Finalmente, sólo mencionar que este caso es uno de cientos que aparecen día a día y la única herramienta capaz de detectar el engaño es nuestra educación al utilizar el correo electrónico.

Actualización: los dominios desde donde provienen los correos son los siguientes, todos ellos pertenecientes a empresas cuyos usuarios han sido comprometidos y en su mayoría de Argentina:

Cristian y Raul de la Redacción de Segu-Info

Todos los correos tienen enlaces a archivos ZIP y EXE dañinos que una vez descargados infectarán a los usuarios que los abran y posteriormente robaran datos bancarios de Banco Credicoop, Supervielle, ICBC/HSCB, BBVA Frances y Standardbank.

Los asunto de los correos pueden ser algunos de los siguientees:

- RV: Denuncia a su empresa

- Fwd: Mira como quedaron jajaja

1. Un usuario de empresa se infecta y se roba su usuario y contraseña y a partir de este momento un delincuente tiene acceso a su cuenta de correo, que puede ser personal o empresarial (ver el listado al final del presente).

2. El delincuente accede a la cuenta de la persona y envía cientos de correos a sus contactos o a personas que el delincuente elija y cada uno de esos correos tiene con enlaces a descarga de otros malware bancario.

Los correos son como los siguientes y los enlaces aprovechan vulnerabilidades de Open Redirect que permite redireccionar una descarga a sitios previamente vulnerados.

Ejemplo de correo 1:

Ejemplo de correo 2:

En este caso algunos de los enlaces han sido:

- http://pspcommu[ELIMINADO].org/utility/Redirect.aspx?U=http://www.isabelleeber[ELIMINADO].net/Fotos_Adobe_Illustrator-JPGs.zip

- http://www.shou[ELIMINADO].com/link.php?go=http://www.jaakkootaara.fi/asiak[ELIMINADO]//javascript/Fotos_Adobe_Illustrator-JPGs.zip

- http://avtomobili.na[ELIMINADO].si/click/click.jsp?redirect=http://www.hardenbergcit[ELIMINADO].nl/Fotos_Adobe_Illustrator-JPGs.zip

Si el usuario lo ejecuta, a partir de ese momento se encuentra infectado con un troyano que controla su equipo y descarga otros tipo de malware.

4. Este troyano descarga otro programa dañino Winzip2013.exe (también con baja tasa de detección) y lo ejecuta automáticamente. Los servidores desde donde se descarga este archivo corresponden a otros sitios previamente vulnerados por el delincuente:

- http://www.faculte-sophro[ELIMINADO].org/Scripts/winzip2013.exe

- http://aca[ELIMINADO].cl/dir/editor/winzip2013.exe

- http://smas.chemeng.n[ELIMINADO].gr/miram/files/winzip2013.exe

El programa se copia en "C:\Documents and Settings\USUARIO\Local Settings\Application Data\Dtools.exe" y adicionalmente se agrega al inicio de Windows con el nombre "teclado.exe", de forma tal de ejecutarse con cada inicio del sistema.

5. Este tipo de troyano conocido genéricamente como "Overlays", sustituye la pantalla de ingreso del Home-Banking por una ventana propia, que en realidad es una imagen del banco real.

Por ejemplo en este caso, @Dkavalanche (gracias!) nos facilitó una captura en donde se ve superpuesta la pantalla de login real del banco Credicoop con la del troyano:

Aquí se aprecia otra captura del Banco Supervielle:

Otra del Banco BBVA Francés:

Y, una más de ICBC:

Es fácil notar que si el usuario no advierte el cambio de pantalla del banco real por la captura gráfica del troyano, estará ingresando sus datos de acceso en un formulario que será enviado a un sitio web controlado por el delincuente.

En este caso el sitio donde el atacante reciben los datos es http://www.ba[ELIMINADO]bowling.no/templates_c/cugar.php (XXX.188.130.110)

Finalmente, sólo mencionar que este caso es uno de cientos que aparecen día a día y la única herramienta capaz de detectar el engaño es nuestra educación al utilizar el correo electrónico.

Actualización: los dominios desde donde provienen los correos son los siguientes, todos ellos pertenecientes a empresas cuyos usuarios han sido comprometidos y en su mayoría de Argentina:

- blancoamor.com

- cylelectro.com.ar

- digitalfueguina.com

- estudiocaggiano.com.ar

- facecolor.com.ar

- gruporandazzo.com.ar

- intlcargo.com.ar

- maderasselectas.com.ar

- mymcom.com.ar

- naumcitroen.com.ar

- ngstoresrl.com.ar

- nuestroagro.com.ar

pantanetti.com(solucionado)- sistemailuminacion.com.ar

- sportscomplement.com.ar

- tealosophy.com

- tswork.com.ar

Cristian y Raul de la Redacción de Segu-Info

Buen articulo..

ResponderBorrares el mismo phisher de las multas fotograficas que hace un tiempo se denuncio aqui tambien.

Saludos,

AnonimoK

Excelente investigacion chicos!

ResponderBorrargracias a Elio velez,

ResponderBorrarMuy buena data gente.

ResponderBorraruna pregunta. el exploid del home banking, redirige a la página falsa (pudiendo detectarlo mirando la url) o se superpone a la original.

Cual sería la forma de detectar que estamos siendo víctimas de este troyano?

gracias por la respuesta

Hola Juan,

ResponderBorrarTu pregunta, está explicado en el punto 5. de la nota.

Detectar, Te das cuenta mirando las imágenes y comparando con lo que normalmente pide tu home-banking.

Prevenir, Y lo evitas no abriendo enlaces ni adjuntos de correos que no pediste ni es normal que te envíen.

Slds.

Raúl

Como siempre, excelente FORO DE SEGURIDAD. Sigan así.

ResponderBorrar