Botnet Pobelka (Citadel) al descubierto

La empresa holandesa Fox-IT, que lleva muchos años analizando e investigando todas las campañas y esquemas de fraude de la zona, ha publicado un informe muy interesante acerca de Pobelka, una botnet reciente que usa Citadel para sus fines fraudulentos. La verdad es que el equipo liderado por Michael Sandee está haciendo un trabajo excelente, y más aún cuando hay dos españoles trabajando con él.

El informe es una continuación de lo que ya analizaron las empresas holandesas SurfRight (empresa antivirus con Hitman) o Digital Investigations.

Muchos os preguntaréis de dónde salen estos nombres raros, y casi siempre se suelen coger de alguna URL que es utilizada por el malware, ya sea el dominio, o el path completo. En este caso, es porque el dominio utilizado para el C&C contiene la palabra pobelka. Es un caso parecido a por ejemplo tatanga o sopelka, aunque en estos casos era el path utilizado.

Aunque en el informe primero se explica que Pobelka significa en ruso 'lavado de dinero', el informe de Fox-IT lo desmiente, comentando que es un error puesto que pobelka puede ser 'побелка' en ruso, que se traduce como whitewash en inglés, pero que el autor holandés del informe pensó que era lo mismo que 'Witwassen' que es lavado de dinero en holandés. Por otro lado, por ejemplo 'tatanga' resultó ser una especie flauta rusa.

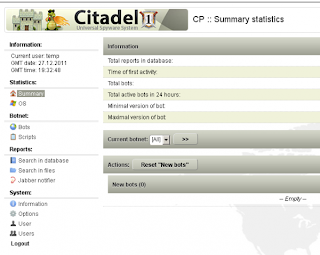

Si nos centramos en el malware usado, una versión de Citadel (una variante de ZeuS que salió en diciembre de 2011), no hay nada muy interesante puesto que es una malware muy conocido y hay muchos informes que destripan los funcionamientos internos de Citadel; una vez analizado, si no son versiones novedosas que incluyan nuevas características, la verdad es que es poco interesante. Lo interesante es la infrastructura utilizada por los atacantes. De hecho Pobelka tuvo cinco principales campañas:

En el informe de SurfRight y Digital Investigations aparecen detalles sobre el número de máquinas infectadas (casi 25.000 activas en su mejor día en junio de 2012, aunque llegaron a infectar 264.339) y se puede apreciar también que la mayoría de los afectados son de Alemania y de Holanda. ¿Cómo lo consiguen? Pues muy fácil:

Cuando el verano pasado hubo esa oleada grande (que tambíen afectó a muchos ordenadores de España) de infecciones por Dorifel, aparte de los problemas que causó, lo gracioso es que la forma de entrada fue seguramente ordenadores infectados anteriormente con Citadel; quizás no el Citadel de Pobelka, pero está claro que fue un Citadel.

Gracias a la información de Fox-IT, podemos saber que las personas detrás de estos ataques en 2012, llevaban ya desde 2011 (y posiblemente mucho antes) con sus operaciones, pero anteriormente utilizaban SpyEye en vez de Citadel. Cuando SpyEye ya quedó en desuso, se mudaron a Citadel, pero tuvieron ambas infrastructuras a la vez durante el principio de 2012. En ambas infrastructuras, el administrador tenía de nombre 'Finist', que está claro que no es un usuario novato por el uso de elementos que ha hecho:

Fuente: Lost in Security

El informe es una continuación de lo que ya analizaron las empresas holandesas SurfRight (empresa antivirus con Hitman) o Digital Investigations.

Muchos os preguntaréis de dónde salen estos nombres raros, y casi siempre se suelen coger de alguna URL que es utilizada por el malware, ya sea el dominio, o el path completo. En este caso, es porque el dominio utilizado para el C&C contiene la palabra pobelka. Es un caso parecido a por ejemplo tatanga o sopelka, aunque en estos casos era el path utilizado.

Aunque en el informe primero se explica que Pobelka significa en ruso 'lavado de dinero', el informe de Fox-IT lo desmiente, comentando que es un error puesto que pobelka puede ser 'побелка' en ruso, que se traduce como whitewash en inglés, pero que el autor holandés del informe pensó que era lo mismo que 'Witwassen' que es lavado de dinero en holandés. Por otro lado, por ejemplo 'tatanga' resultó ser una especie flauta rusa.

Si nos centramos en el malware usado, una versión de Citadel (una variante de ZeuS que salió en diciembre de 2011), no hay nada muy interesante puesto que es una malware muy conocido y hay muchos informes que destripan los funcionamientos internos de Citadel; una vez analizado, si no son versiones novedosas que incluyan nuevas características, la verdad es que es poco interesante. Lo interesante es la infrastructura utilizada por los atacantes. De hecho Pobelka tuvo cinco principales campañas:

- Oranges a principio de 2012

- Mandarinas de enero a febreo

- Mango de febrero a marzo

- Lime de marzo a agosto

- Pepper de junio hasta ahora

http://dominio.ru/frutaovegetal/dropzone.php

- Dominio: diferentes nombres en ruso (lokaltriper, tarelkasupa, ehalgreka, etc.) y siempre el ccTLD .ru

- Fruta o vegetal: mandarinas, mango, lime o pepper

- Dropzone: casi siempre file.php, aunque algún disney.php y tuktuk.php

En el informe de SurfRight y Digital Investigations aparecen detalles sobre el número de máquinas infectadas (casi 25.000 activas en su mejor día en junio de 2012, aunque llegaron a infectar 264.339) y se puede apreciar también que la mayoría de los afectados son de Alemania y de Holanda. ¿Cómo lo consiguen? Pues muy fácil:

- En el informe comentan que el Apache tenía una regla para evitar otros países que no fueran los que aparecen en la regla: RewriteCond %{ENV:GEOIP_COUNTRY_CODE} !^DE|NL|AE|FI|FR|PT|US|AU|UK|GB

- Comentan que desconocen cómo atraer a usuarios de estos países pero la respuesta es muy sencilla y es algo que siempre he comentado en las charlas sobre infecciones web: si quieres infectar usuarios de Holanda, infecta webs holandesas, así de sencillo. De hecho sí que comentan que alguién consiguió un usuario de FTP del diario holandés 'De Telegraaf' y el 6 de septiembre infectaba a sus visitantes (¡consiguiendo casi 9.000 máquinas infectadas más!).

- En el informe de Fox-IT también describen que en vez de infectar él mismo las webs holandesas para infectar visitantes holandesas, compró a un tercero esa redirección de visitantes holandeses. Este es también un negocio que lleva muchos años funcionando (iframe business) y dependiendo del país a redirigir, puede ser más o menos caro; en este caso, $18 por cada 1.000 visitantes.

Cuando el verano pasado hubo esa oleada grande (que tambíen afectó a muchos ordenadores de España) de infecciones por Dorifel, aparte de los problemas que causó, lo gracioso es que la forma de entrada fue seguramente ordenadores infectados anteriormente con Citadel; quizás no el Citadel de Pobelka, pero está claro que fue un Citadel.

Gracias a la información de Fox-IT, podemos saber que las personas detrás de estos ataques en 2012, llevaban ya desde 2011 (y posiblemente mucho antes) con sus operaciones, pero anteriormente utilizaban SpyEye en vez de Citadel. Cuando SpyEye ya quedó en desuso, se mudaron a Citadel, pero tuvieron ambas infrastructuras a la vez durante el principio de 2012. En ambas infrastructuras, el administrador tenía de nombre 'Finist', que está claro que no es un usuario novato por el uso de elementos que ha hecho:

- SpyEye en 2011 hasta que quedó discontinuado

- Citadel desde principios de 2012 hasta ahora

- Scan4You, que es un VirusTotal 'anónimo', es decir, que no se envían las muestras a las casas antivirus, muy utilizado

- BlackHole (un infection kit bastante usado) en la oleada 'Mango' que infectó a casi 40.000 máquinas

- SollHost, un proveedor de bullet-proof hosting

- Reclutamiento de mulas alemanas y holandesas en foros especializados

Fuente: Lost in Security

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!