Echobot: botnet que ataca VMware, Oracle y routers Linksys y DD-WRT, entre otros muchos

Todos hemos oído hablar en los últimos meses de Mirai, una de las botnets más grandes y peligrosas formadas principalmente por dispositivos del Internet de las Cosas, IoT. Sin embargo, Mirai no es la única botnet de la que debemos preocuparnos, y es que existen otras redes de equipos zombie diseñadas para poner en peligro nuestra seguridad, como GoldBrute, que busca y ataca ordenadores vulnerables a los últimos fallos de RDP, o Echobot, una nueva botnet que se está haciendo cada vez más grande y está diseñada para atacar una gran cantidad de ordenadores y equipos de red, como VMware, Oracle y hasta routers con DD-WRT, entre otras decenas de modelos.

Echobot no es una botnet nueva, sino que esta lleva ya tiempo funcionando utilizando la botnet Mirai como principal red de ataque. Desde sus inicios, esta botnet había sido diseñada para atacar principalmente routers (ASUS y NETGEAR, principalmente), además de atacar cualquier equipo Belkin, chips Realtek, equipos DELL y hasta sistemas de virtualización VMware y servidores Oracle con el fin de tomar el control de ellos, infectarlos con malware y utilizarlos en ataques a mayor escala.

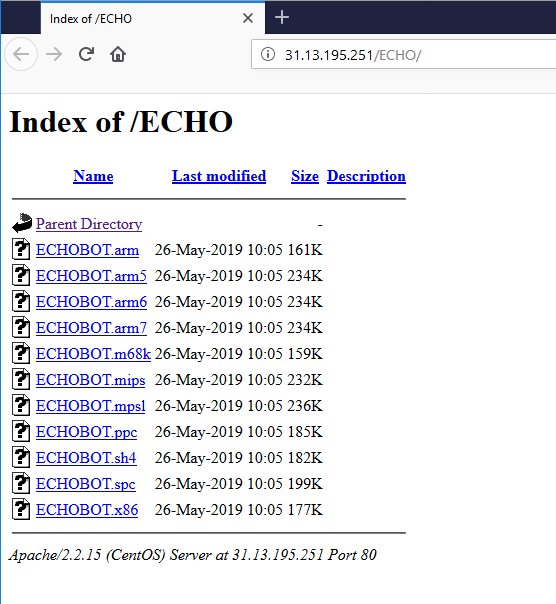

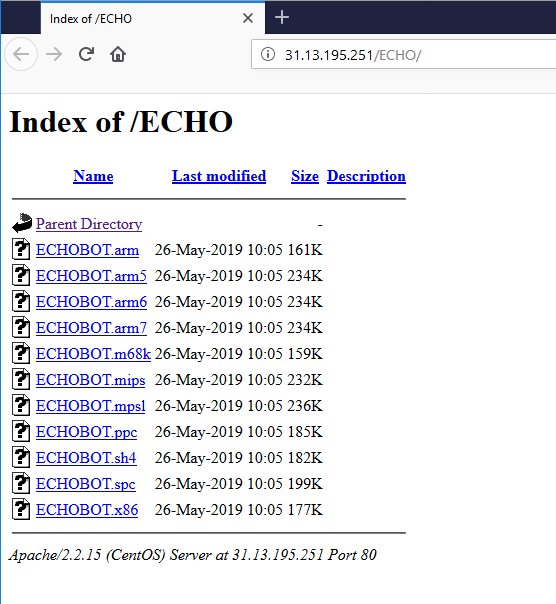

Recientemente, un grupo de investigadores de Palo Alto Networks han encontrado en la red una nueva variante de Echobot que empieza a atacar de forma masiva Internet. Mientras que la versión principal de Echobot utilizaba 18 exploits, exploits utilizados también por Mirai y otras botnets similares, esta nueva versión de Echobot utiliza 8 nuevos exploits, no utilizados hasta ahora por otras botnets.

Recientemente, un grupo de investigadores de Palo Alto Networks han encontrado en la red una nueva variante de Echobot que empieza a atacar de forma masiva Internet. Mientras que la versión principal de Echobot utilizaba 18 exploits, exploits utilizados también por Mirai y otras botnets similares, esta nueva versión de Echobot utiliza 8 nuevos exploits, no utilizados hasta ahora por otras botnets.

Algunas de las vulnerabilidades explotadas por esta botnet tienen más de 10 años, por lo que la probabilidad de caer víctimas de ellas es bastante reducida (aunque sigue haciendo routers vulnerables conectados a la red). Sin embargo, también tiene exploits recientes, como el de RCE de Belkin Wemo o la vulnerabilidad de 2017 de Netgear ReadyNAS.

Además, los investigadores de seguridad advierten de que algunos de los exploits utilizados por esta botnet no tienen registrado ningún CVE, es decir, que son fallos desconocidos, sin registrar, que pueden suponer un peligro mayor para los usuarios.

En la web de Palo Alto Networks podemos encontrar información mucho más detallada sobre los dispositivos afectados y los exploits incluidos en esta nueva versión de la botnet.

Aunque esta botnet comparte muchas similitudes con Mirai, y ambas comparten muchos exploits, Echobot busca infectar otros dispositivos diferentes, sobre todo routers de uso doméstico y sistemas utilizados en empresas, como la plataforma de virtualización de VMware o los servidores de Oracle.

Si queremos protegernos de esta botnet, lo primero que podemos hacer es bloquear los dos dominios utilizados como servidores de control: akumaiotsolutions.pw y akuma.pw, ambos apuntando a dos IPs registradas en Italia (80[.]211[.]224[.]232, 80[.]211[.]168[.]74) y otra IP registrada en Estados Unidos (198[.]54[.]117[.]200).

Además, como siempre, se recomienda utilizar contraseñas seguras en todos los equipos y dispositivos conectados a Internet, así como tener la última versión disponible de los firmware que cuente con el mayor número de parches de seguridad para reducir la probabilidad de caer en las garras de esta botnet.

Fuente: RedesZone

Echobot no es una botnet nueva, sino que esta lleva ya tiempo funcionando utilizando la botnet Mirai como principal red de ataque. Desde sus inicios, esta botnet había sido diseñada para atacar principalmente routers (ASUS y NETGEAR, principalmente), además de atacar cualquier equipo Belkin, chips Realtek, equipos DELL y hasta sistemas de virtualización VMware y servidores Oracle con el fin de tomar el control de ellos, infectarlos con malware y utilizarlos en ataques a mayor escala.

Los nuevos exploits de Echobot

Esta nueva versión de la botnet ha sumado a su lista de exploits 8 nuevos con el fin de atacar a un mayor número de dispositivos diferentes, entre los que podemos destacar sistemas AirOS, ASMAX, routers DD-WRT, D-Link, Linksys, Seowonintech, Yealink y Zeroshell.Algunas de las vulnerabilidades explotadas por esta botnet tienen más de 10 años, por lo que la probabilidad de caer víctimas de ellas es bastante reducida (aunque sigue haciendo routers vulnerables conectados a la red). Sin embargo, también tiene exploits recientes, como el de RCE de Belkin Wemo o la vulnerabilidad de 2017 de Netgear ReadyNAS.

Además, los investigadores de seguridad advierten de que algunos de los exploits utilizados por esta botnet no tienen registrado ningún CVE, es decir, que son fallos desconocidos, sin registrar, que pueden suponer un peligro mayor para los usuarios.

En la web de Palo Alto Networks podemos encontrar información mucho más detallada sobre los dispositivos afectados y los exploits incluidos en esta nueva versión de la botnet.

Aunque esta botnet comparte muchas similitudes con Mirai, y ambas comparten muchos exploits, Echobot busca infectar otros dispositivos diferentes, sobre todo routers de uso doméstico y sistemas utilizados en empresas, como la plataforma de virtualización de VMware o los servidores de Oracle.

Si queremos protegernos de esta botnet, lo primero que podemos hacer es bloquear los dos dominios utilizados como servidores de control: akumaiotsolutions.pw y akuma.pw, ambos apuntando a dos IPs registradas en Italia (80[.]211[.]224[.]232, 80[.]211[.]168[.]74) y otra IP registrada en Estados Unidos (198[.]54[.]117[.]200).

Además, como siempre, se recomienda utilizar contraseñas seguras en todos los equipos y dispositivos conectados a Internet, así como tener la última versión disponible de los firmware que cuente con el mayor número de parches de seguridad para reducir la probabilidad de caer en las garras de esta botnet.

Fuente: RedesZone

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!