Publican USB que permite obtener credenciales de Windows y Mac OS X

El investigador de seguridad Rob Fuller ha descubierto un método que puede ser utilizado para robar credenciales de un equipo bloqueado (pero, logueado) y funciona tanto en Windows como en Mac OS X (con Samba instalado o si el usuario pertenece a un Active Directory).

El experto demostró y explicó cómo aprovechar un dispositivo USB Ethernet para convertirlo en un "sniffer de credenciales" que funciona incluso en un sistema operativo bloqueado: USB Ethernet + DHCP + Responder == Creds

Fuller ha modificado el firmware de Ethernet USB Plug-and-Play de tal manera que el dispositivo se instala y actúa como gateway de red, servidor DNS y WPAD Proxy Server en la máquina de la víctima. El ataque es posible porque la mayoría de las PCs instalan dispositivos USB Plug-and-Play automáticamente, lo cual significa que incluso si un sistema está bloqueado, el dispositivo comienza a funcionar.

"En los sistemas operativos modernos (Win10/El Capitan), hay algunas restricciones sobre qué tipos de dispositivos se permiten instalar en un estado bloqueado, pero LAN/Ethernet está definitivamente en la lista blanca."

¿Por qué el equipo comparte automáticamente las credenciales con cualquier dispositivo conectado? Esto es debido al comportamiento predeterminado del servicio de resolución de nombres de Microsoft Windows, que puede ser objeto de abuso para robar credenciales de autenticación.

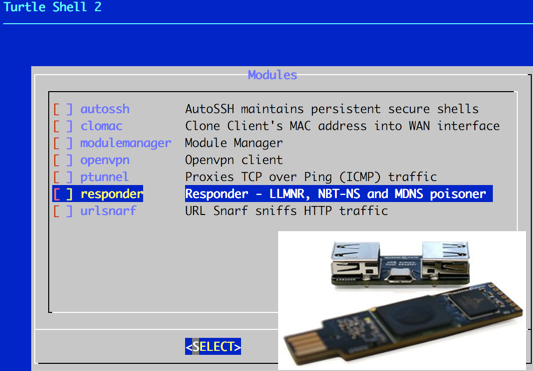

El adaptador de Ethernet USB Plug-and-Play modificado incluye la aplicación Open Source Responder, que permite falsificar la red para interceptar el hash de las credenciales y los almacena en una base de datos SQLite. Los hash recogidos por la herramienta pueden ser más tarde fácilmente atacados por fuerza bruta para obtener contraseñas de texto plano.

Por supuesto, para llevar a cabo el ataque, los atacantes requieren acceso físico al equipo objetivo pero luego el tiempo promedio requerido para un ataque exitoso es de sólo 13 segundos, como muestra el video:

Por supuesto, para llevar a cabo el ataque, los atacantes requieren acceso físico al equipo objetivo pero luego el tiempo promedio requerido para un ataque exitoso es de sólo 13 segundos, como muestra el video:

Aclaración: en los 13 segundos que se mencionan solo se obtiene el hash de la clave y no se desbloquea la pantalla, como se muestra en el video. El hash luego debe crackearse por los métodos tradicionales.

Fuller probó con éxito su dispositivo en Windows 98 SE, Windows 2000 SP4, Windows XP SP3, Windows 7 SP1, Windows 10 Enterprise and Home, (no en Windows 8) y también en OS X El Capitan y OS X Mavericks. Actualmente está planeando probarlo en varias distros de Linux .

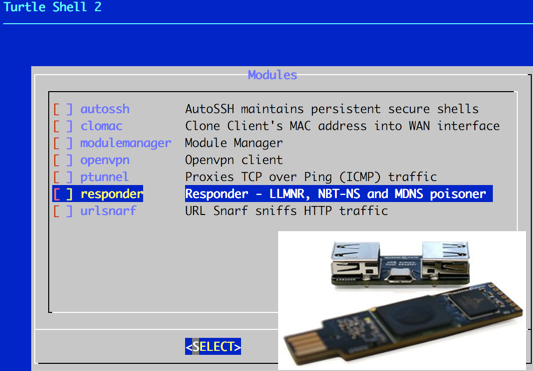

Fuller realizó sus pruebas basados en dos USB Ethernet dongles: USB Armory y Hak5 Turtle.

Fuente: The Hackers News

El experto demostró y explicó cómo aprovechar un dispositivo USB Ethernet para convertirlo en un "sniffer de credenciales" que funciona incluso en un sistema operativo bloqueado: USB Ethernet + DHCP + Responder == Creds

Fuller ha modificado el firmware de Ethernet USB Plug-and-Play de tal manera que el dispositivo se instala y actúa como gateway de red, servidor DNS y WPAD Proxy Server en la máquina de la víctima. El ataque es posible porque la mayoría de las PCs instalan dispositivos USB Plug-and-Play automáticamente, lo cual significa que incluso si un sistema está bloqueado, el dispositivo comienza a funcionar.

"En los sistemas operativos modernos (Win10/El Capitan), hay algunas restricciones sobre qué tipos de dispositivos se permiten instalar en un estado bloqueado, pero LAN/Ethernet está definitivamente en la lista blanca."

¿Por qué el equipo comparte automáticamente las credenciales con cualquier dispositivo conectado? Esto es debido al comportamiento predeterminado del servicio de resolución de nombres de Microsoft Windows, que puede ser objeto de abuso para robar credenciales de autenticación.

El adaptador de Ethernet USB Plug-and-Play modificado incluye la aplicación Open Source Responder, que permite falsificar la red para interceptar el hash de las credenciales y los almacena en una base de datos SQLite. Los hash recogidos por la herramienta pueden ser más tarde fácilmente atacados por fuerza bruta para obtener contraseñas de texto plano.

Fuller probó con éxito su dispositivo en Windows 98 SE, Windows 2000 SP4, Windows XP SP3, Windows 7 SP1, Windows 10 Enterprise and Home, (no en Windows 8) y también en OS X El Capitan y OS X Mavericks. Actualmente está planeando probarlo en varias distros de Linux .

Fuller realizó sus pruebas basados en dos USB Ethernet dongles: USB Armory y Hak5 Turtle.

Fuente: The Hackers News

Es "medio" engañoso el post original (al cual hace referencia THN, al cual hace referencia este artículo): el punto es que en 13 segundos solo se obtiene el hash de la clave y no se desbloquea ninguna pantalla como se muestra en el video, eso es una truchada la que admite el mismo autor del "método" en su blog.

ResponderBorrarO sea, en 13 segundos uno tiene el hash de la clave del usuario y sólo en Windows. En Mac eso pasa sólo si está habilitado algún servicio como Samba o el usuario pertenece a AD.

Una vez que se obtenga el hash, hay que crackearlo, lo que puede llevar eternidad.

Gracias Anónimo, vale mucho hacer la aclaración y por eso lo agregue al post.

ResponderBorrarBueno crackear el hash no lleva tanto tiempo, a mi si me parece una gran vulnerabilidad que vuelve a demostrar que los usb deben estar desactivados.

ResponderBorrarGracias por el Post me parece muy interesante.

Para versiones previas a W10 no es necesario crackear el hash, se puede usar una técnica Pass the Hash

ResponderBorrarelladodelmal[dot]com/2016/09/windows-10-y-el-final-del-los-ataques[dot]html