🧛Darcula software de SMiShing chino

El phishing como servicio (PaaS) ha alcanzado la mayoría de edad con lo que se considera la operación de estafa de paquetes más generalizada a nivel mundial hasta la fecha.

La plataforma de phishing como servicio en idioma chino "Darcula" ha creado 19.000 dominios de phishing en ataques cibernéticos contra más de 100 países, dicen los investigadores. La plataforma ofrece a los ciberdelincuentes fácil acceso a campañas de phishing de marca por precios de suscripción de alrededor de 250 dólares al mes, según investigadores del proveedor de seguridad de infraestructura de Internet Netcraft.

Las plataformas de phishing como servicio no son nuevas, pero Darcula eleva el listón con mayor sofisticación técnica. Ejecuta muchas de las mismas herramientas empleadas por los desarrolladores de aplicaciones, incluidas JavaScript, React, Docker y Harbor.

Darcula utiliza iMessage y RCS (Rich Communication Services) en lugar de SMS para enviar mensajes de texto, una característica que permite que los mensajes fraudulentos enviados a través de la plataforma eviten los cortafuegos de SMS, que normalmente bloquean la entrega de mensajes sospechosos.

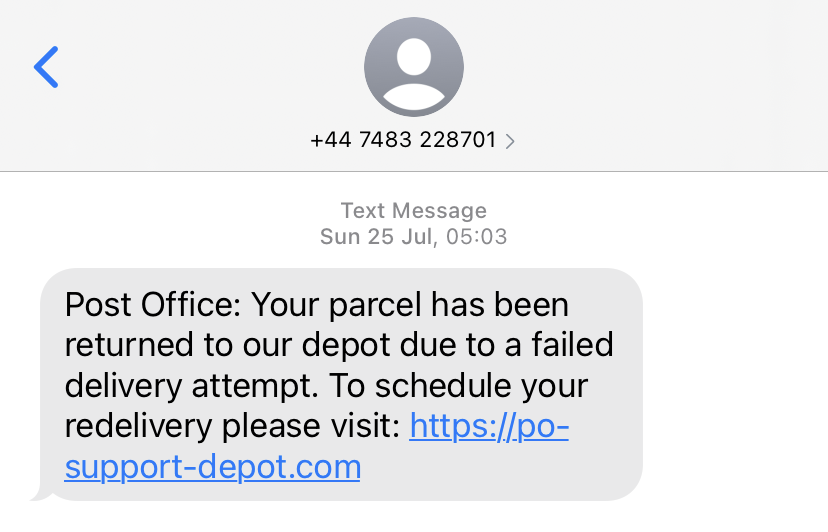

SMiShing de entrega de paquetes

Los ataques de phishing mediante mensajes de texto, también conocidos como SMiShing, han sido un peligro durante años. Los ciberdelincuentes intentan utilizar mensajes de "paquete perdido" o similares para engañar a posibles marcas para que visiten sitios falsos (disfrazados de empresas postales o bancos) y entreguen los detalles de sus tarjetas de pago o su información personal. Google ha tomado medidas para bloquear los mensajes RCS de los teléfonos rooteados, pero el esfuerzo sólo ha tenido un éxito parcial.

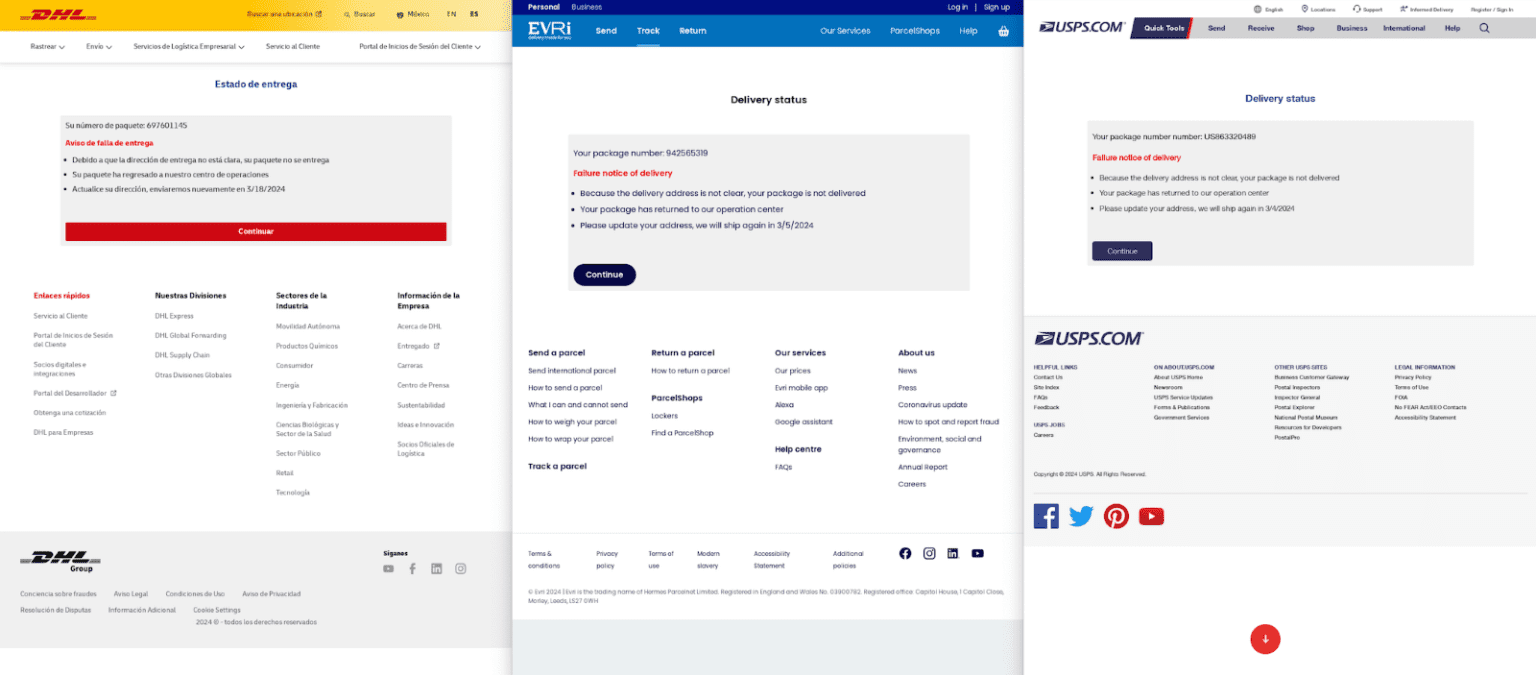

La plataforma Darcula ofrece una fácil implementación de sitios de phishing con cientos de plantillas dirigidas a marcas de todo el mundo, incluidas Kuwait Post, la empresa de telecomunicaciones Etisalat con sede en los Emiratos Árabes Unidos, Jordan Post, Saudi Post, Australia Post, Singapore Post y servicios postales en Sudáfrica, Nigeria, Marruecos. y más.

Este ataque presenta diferencias a otros servicios recientes como Fluffy Wolf o FakeSMS o Tycoon 2FA. Las estafas de Darcula generalmente se dirigen a consumidores y no a empresas.

Por ejemplo, para obtener acceso inicial a las infraestructuras objetivo, Fluffy Wolf, activo desde 2022, se hace pasar por una empresa de construcción para enviar correos electrónicos de phishing con archivos adjuntos disfrazados de informes de conciliación o informes destinados a garantizar que los diferentes conjuntos de cifras contables sean correctos. Los archivos protegidos con contraseña ocultan una variedad de cargas útiles maliciosas; el principal es Meta Stealer, clon del popular ladrón RedLine.

Tycoon, por su parte, es una una popular plataforma de phishing como servicio (PhaaS) responsable de miles de ataques a cuentas de Microsoft 365 y Gmail, se ha vuelto aún más difícil de detectar.

El investigador de seguridad israelí Oshri Kalfon comenzó a investigar a Darcula el año pasado (parte I y II) después de recibir un mensaje fraudulento en hebreo. Kalfron descubrió innumerables pistas sobre el funcionamiento de la plataforma después de rastrear las raíces de la estafa hasta un sitio de control cuyo panel de administración era fácil de hackear porque los estafadores habían olvidado cambiar las credenciales de inicio de sesión predeterminadas.

La plataforma Darcula cuenta con soporte para alrededor de 200 plantillas de phishing, que abarcan una variedad de marcas. Los servicios postales de todo el mundo son el objetivo principal, pero también se encuentran en la lista otras organizaciones orientadas al consumidor, incluidas empresas de servicios públicos, instituciones financieras, organismos gubernamentales (departamentos de impuestos, etc.), aerolíneas y proveedores de telecomunicaciones.

Una característica de las estafas basadas en Darcula son dominios creados expresamente, en lugar de dominios legítimos pirateados. Los dominios de nivel superior (TLD) más comunes utilizados para darcula son .top y .com, seguidos de numerosos TLD genéricos de bajo costo. Alrededor de un tercio (32%) de las páginas de Darcula abusan de Cloudflare, una opción preferida en la documentación de Darcula. También se abusa de Tencent, Quadranet y Multacom como anfitriones.

Redes de phishing

Desde principios de 2024, Netcraft ha detectado un promedio de 120 nuevos dominios que alojan páginas de phishing de Darcula por día. "Darcula es la operación de estafa de paquetes más generalizada a nivel mundial".

A diferencia de los kits de phishing típicos (de última generación), los sitios web de phishing generados con Darcula se pueden actualizar sobre la marcha para agregar nuevas funciones y funciones antidetección.

Por ejemplo, una actualización reciente de Darcula cambió el kit para que el contenido malicioso esté disponible a través de una ruta específica (es decir, ejemplo.com/track), en lugar de la página principal (ejemplo.com), dice Netcraft. La táctica disfraza la ubicación del atacante.

En la página principal, los sitios de Darcula suelen mostrar un dominio falso para una página de venta/reserva. Las versiones anteriores redirigían a los rastreadores y robots a búsquedas en Google de varias razas de gatos.

Debajo del capó, Darcula utiliza el registro de contenedores de código abierto Harbor para alojar imágenes Docker de sitios web de phishing escritos en React. Los ciberdelincuentes que alquilan la tecnología seleccionan una marca a la que apuntar antes de ejecutar un script de configuración que instala un sitio web de phishing específico de la marca y un panel de administración en Docker.

La evidencia sugiere que la operación está diseñada en gran medida para ciberdelincuentes que hablan chino. "Basándonos en lo que hemos observado, creemos que Darcula utiliza principal o exclusivamente el chino, y quienes utilizan la plataforma crean plantillas externas en otros idiomas", afirma Duncan.

Fuente: DarkReading

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!