Europol y NCA derriban los sitios del ransomware #Lockbit, arrestos y publicación de claves (Operation Cronos)

El equipo de ransomware LockBit, que estuvo detrás de algunos de los incidentes de seguridad más importantes de los últimos años, ha sido "eliminado" y su infraestructura incautada en una operación policial global encabezada por la Agencia Nacional contra el Crimen del Reino Unido (NCA).

En el momento de redactar este informe, los detalles precisos sobre la naturaleza de la acción, denominada Operación Cronos, son escasos a la espera de una conferencia de prensa oficial que se celebrará en la mañana del martes 20 de febrero. Sin embargo, la NCA confirmó por correo electrónico que había llevado a cabo una "operación internacional significativa" contra el operador de ransomware. La Operación Cronos reunió a organismos encargados de hacer cumplir la ley de 11 países, incluidos Australia, Canadá, Suecia, Finlandia, Alemania, Países Bajos, Japón, Francia, Suiza, Reino Unido y Estados Unidos, bajo los auspicios de Europol.

Otras operaciones involucradas incluyen el FBI de Estados Unidos y agencias de Australia, Canadá y Japón, y varios estados de la Unión Europea (UE) que trabajan a través de Europol.

.png.webp?itok=QB04VL6c)

Parece que las fuerzas del orden han incautado y/o eliminado, como mínimo, 34 servidores Tor.

El mismo grupo del ransomware ha emitido un mensaje a las personas en Tox (en ruso):

"ФБР уебали сервера через PHP, резервные сервера без PHP не тронуты"

"El FBI nos jodió los servidores que usan PHP, los servidores de respaldo sin PHP no se tocaron"

Un aviso publicado en el sitio de filtración de la red oscura del grupo LockBit dice: "Este sitio ahora está bajo el control de la Agencia Nacional contra el Crimen del Reino Unido, trabajando en estrecha cooperación con el FBI y el grupo de trabajo internacional de aplicación de la ley, Operación Cronos".

"Podemos confirmar que los servicios de LockBit se han visto interrumpidos como resultado de la acción policial internacional; esta es una operación en curso y en desarrollo".

Los periodistas de Bleeping Computer han confirmado además que los sitios utilizados por LockBit para "negociar" con sus víctimas también están caídos, aunque otros elementos de la operación de la pandilla parecen estar funcionando. El estado de la cuenta LockBitSupp Tox (la página de soporte) ahora muestra un mensaje que indica que el FBI hackeó los servidores de ransomware utilizando un exploit PHP.

El vicepresidente de la Unidad Contra Amenazas de SecureWorks, Don Smith, que se gana la vida persiguiendo bandas de ransomware, describió la eliminación como "fantástica". "En un mercado altamente competitivo y despiadado, LockBit se convirtió en el operador de ransomware más prolífico y dominante. Abordó el ransomware como una oportunidad de negocio global y alineó sus operaciones en consecuencia, escalando a través de afiliados a un ritmo que simplemente eclipsó otras operaciones", dijo Smith.

Para poner en contexto la caída de hoy, según los datos del sitio de filtración, LockBit tenía una participación del 25% del mercado de ransomware. Su rival más cercano fue AlphV/BlackCat con alrededor del 8,5% y después de eso realmente comienza a fragmentarse. LockBit eclipsó a todos los demás grupos y la acción de hoy es muy significativa.

Smith agregó: "Las alianzas de los afiliados de LockBit con el grupo ya eran volubles y, por lo tanto, si bien algunos pueden ser disuadidos, desafortunadamente muchos probablemente se alinearán con otras organizaciones criminales".

LockBit, descrito por el Centro Nacional de Seguridad Cibernética (NCSC) como una "amenaza duradera", surgió por primera vez a principios de 2020 y en 2022 se había convertido en una de las operaciones de ransomware como servicio más activas del mundo.

Además, la operación también busca tomar contacto con los afiliados del grupo y, cuando un afiliado de Lockbit intenta iniciar sesión en su panel, vé el siguiente mensaje:

Además de Royal Mail, otros objetivos destacados incluyeron empresas de software, interrumpió los servicios del NHS, City of Oakland y, Bank of America warned y, más recientemente Boeing y otras víctimas a las que atacó a través de las vulnerabilidades de Citrix Bleed.

También buscó y recibió atención por sus trucos para generar publicidad, que incluían pagar a la gente para que se hiciera tatuajes LockBit y ofrecer un fondo de premios de 1 millón de dólares a cualquiera que lograra engañar a su operador principal. Incluso ejecutó su propio programa interno de recompensas bug bounty por vulnerabilidades.

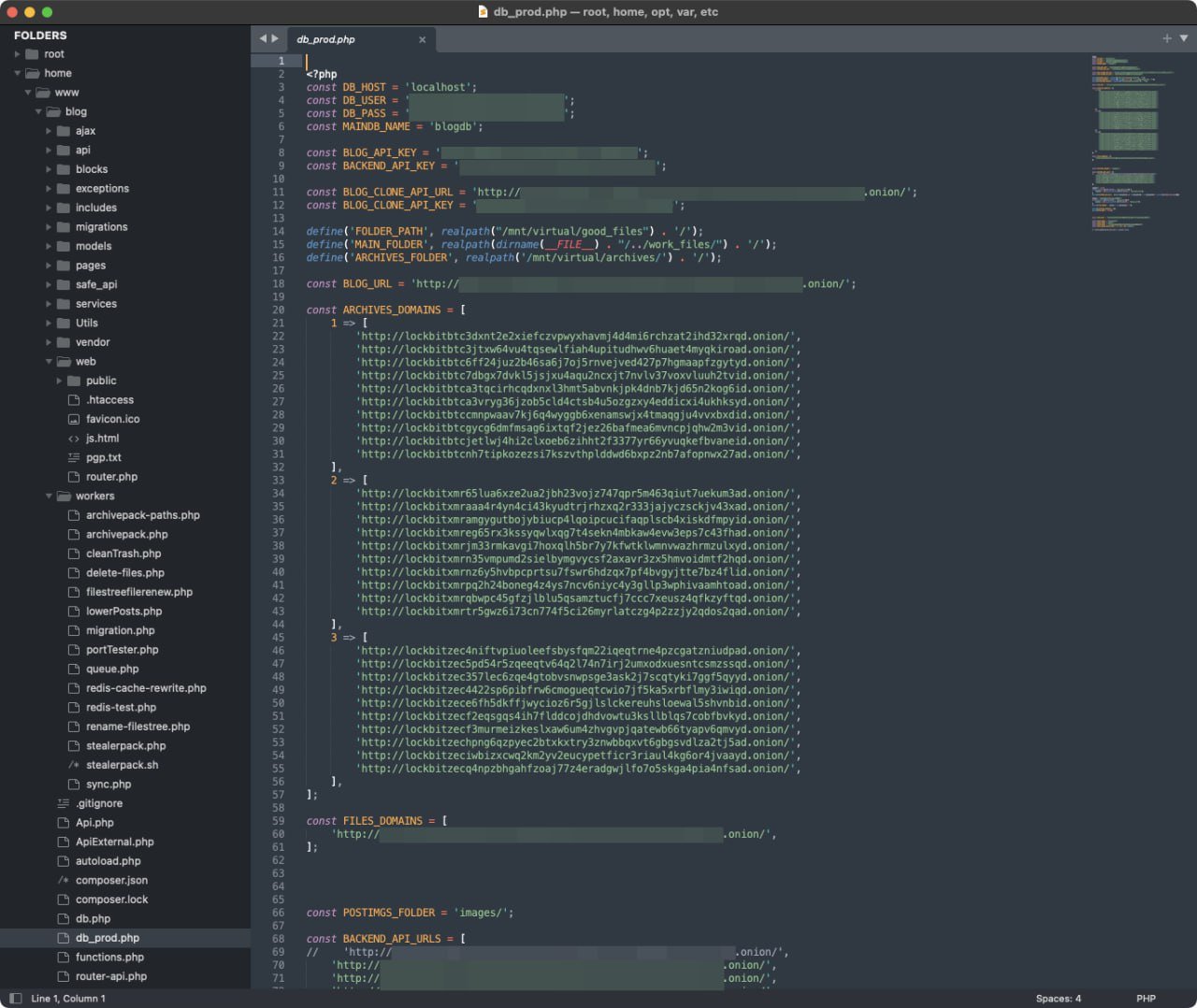

La administración del grupo de ransomware Lockbit afirma que las fuerzas del orden los comprometieron al explotar la vulnerabilidad crítica en PHP CVE-2023-3824 (CVSS 9.8) y ya han publicado pantallas relacionadas al backoffice.

Actualización 21/02: Arrestos y herramienta gratuita

Las fuerzas del orden arrestaron a dos operadores de la banda de ransomware LockBit en Polonia y Ucrania, crearon una herramienta de descifrado para recuperar archivos cifrados de forma gratuita y confiscaron más de 200 criptomonederos después de acceder a los servidores de la banda de ciberdelincuentes.

Las autoridades judiciales francesas y estadounidenses también emitieron tres órdenes de arresto internacionales y cinco acusaciones contra otros actores de la amenaza LockBit.

Dos de las acusaciones fueron reveladas por el Departamento de Justicia de Estados Unidos contra dos ciudadanos rusos, Artur Sungatov e Ivan Gennadievich Kondratiev (alias Bassterlord), por su participación en los ataques LockBit.

Los cargos anteriores contra los actores del ransomware Lockbit incluyen a Mikhail Vasiliev (noviembre de 2022), Ruslan Magomedovich Astamirov (junio de 2023), Mikhail Pavlovich Matveev alias Wazawaka (mayo de 2023).

Como parte de la Operación Cronos, las fuerzas del orden también recuperaron más de 1.000 claves de descifrado de los servidores LockBit incautados. Utilizando estas claves de descifrado, la policía japonesa, la NCA y la Oficina Federal de Investigaciones (FBI) desarrollaron una herramienta de descifrado LockBit 3.0 Black Ransomware con el apoyo de Europol.

Este descifrador gratuito ya está disponible a través del portal No More Ransom. BleepingComputer se puso en contacto con Europol para saber si el descifrador solo ayuda a las víctimas de LockBit después de una fecha determinada, pero no hubo una respuesta disponible de inmediato.

En este momento, los dominios Tor del grupo muestra una lista de publicaciones que anuncian actividades realizadas por agencias de aplicación de la ley. Está escrito en formato Lockbit, lo que demuestra que tienen control total sobre la infraestructura de los grupos de ransomware Lockbit.

Las autoridades han hecho lo siguiente:

- Las agencias encargadas de hacer cumplir la ley revelarán información confidencial sobre las operaciones monetarias y de criptomonedas Lockbit el 23 de febrero de 2024.

- Las autoridades, con SecureWorks, revelarán información sobre Lockbit Tradecraft el 22 de febrero de 2024.

- Las fuerzas del orden presentarán la infraestructura afiliada de Lockbit el 21 de febrero de 2024.

- Las autoridades, junto con TrendMicro, publicarán un análisis detallado sobre las futuras iteraciones de Lockbit el 22 de febrero de 2024.

- Las fuerzas del orden revelarán información sobre la herramienta de exfiltración de datos StealBit de Lockbit el 21 de febrero de 2024.

- Las fuerzas del orden darán a conocer las sanciones al grupo de ransomware Lockbit hoy a las 15:30 UTC

- Las autoridades, junto con socios japoneses, han lanzado una herramienta de descifrado Lockbit.

- Un individuo ha sido arrestado en Polonia.

- Un individuo ha sido arrestado en Ucrania

- Las fuerzas del orden planean revelar la identidad de la administración del grupo de ransomware Lockbit el 23 de febrero de 2024.

- El gobierno de Estados Unidos dio a conocer la acusación de dos personas asociadas con el grupo de ransomware Lockbit: Artur Sungatov e Ivan Kondratyev.

- La NCA del Reino Unido ha revelado información confidencial sobre el backend de Lockbit: el panel de administración, el backoffice del blog y sus funcionalidades. Esto incluye las imágenes del código fuente.

En una declaración pública, el Departamento de Justicia comentó: "A partir de hoy, se anima a las víctimas objetivo de este malware a ponerse en contacto con el FBI en https://lockbitvictims.ic3.gov/ para permitir que las fuerzas del orden determinen si los sistemas afectados pueden descifrarse con éxito".

Por ahora, el sitio alternativo de respaldo de los administradores de Lockbit continúa funcionando.

Actualización 22/02: Nueva versión y análisis técnico

Los datos de Ivan Gennadievich Kondratyev, también conocido como "Bassterlord" ha sido agregado a la lista SDN (Specially Designated Nationals) de la OFAC (Office of Foreign Assets Control)

Se confirma que LockBit estaba creando en secreto una nueva versión de su cifrador (LockBit-NG-Dev - o LockBit 4.0) y Trend Micro publica un informe técnico sobre el mismo [PDF].

Durante el curso de la operación, la empresa PRODAFT compartió sus hallazgos, especialmente aquellos clasificados como TLP:RED, con agencias policiales autorizadas, garantizando que se siguieran procesos continuos y cuidadosos de investigación y se descubrió que Lockbit tenía afiliaciones de otras APT y actores de amenazas conocidos (tales como FIN7, Wizard Spider, y EvilCorp).

Flujo de dinero

Además, el FBI, la NCA del Reino Unido y EUROPOL, en asociación con Chainalysis, revelaron información sobre el flujo de dinero del grupo de ransomware Lockbit. Los siguientes datos se recuperaron de julio de 2022 a febrero de 2024. Lockbit se observó por primera vez a finales de 2019. Este análisis solo cubre 18 meses de una ola de delitos de 4 años.

Revisaron 30.000 direcciones de Bitcoin, con más de 500 direcciones de Bitcoin activas. Esas más de 500 billeteras han recibido más de $120.000.000+. El análisis también muestra que aún quedan más de $114.000.000 sin gastar (aproximadamente 2.200 BTC sin gastar, las cifras variarán según el precio de Bitcoin).

Una gran parte de este dinero fue el 20% pagado al personal administrativo del grupo de ransomware Lockbit. Esto indica que el dinero total robado podría superar los 1.000.000.000 de dólares entre julio de 2022 y febrero de 2024. Esto significa que el grupo de ransomware Lockbit puede haber realizado robos por valor de miles de millones de dólares a nivel internacional.

Actualización 24/02: vuelve Lockbit

El personal administrativo del grupo de ransomware Lockbit ha publicado una extensa respuesta al FBI.

En resumen: afirman que no lograron mantener sus sistemas actualizados porque se habían vuelto "vagos" y se habían vuelto complacientes. Creen que fueron comprometidos por CVE-2023-3824, pero no están totalmente seguros. También especulan que podría haber sido un exploit Zero-Day. También especulan que otros grupos de RaaS (sus competidores) pueden haber sido comprometidos.

También especulan que la razón por la que el FBI tomó medidas tan agresivas fue porque un reciente ataque de ransomware realizado por uno de sus afiliados tenía información confidencial sobre el expresidente Donald J. Trump. Afirman que creen que sus afiliados deberían apuntar a entidades gubernamentales con más frecuencia para ilustrar las vulnerabilidades y fallas del gobierno.

Además, aprovechan para publicar sus nuevos dominios ONION:

Es una lectura increíblemente larga con mucha especulación e intentos de desacreditar a las agencias encargadas de hacer cumplir la ley.

En desarrollo...

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!