Esconder malware en Blockchain: hosting gratuito y a prueba de takedowns

¿Qué más le podía pasar al mundo cripto después de los continuos ataques y las innumerables apariciones en los medios de comunicación con grandes robos de fondos?

Pues llega lo que, para muchos, no es más que una prueba de madurez, una mayoría de edad o un sweet sixteen, como dirían los americanos. Recientemente se ha descubierto malware que utiliza sus características fundamentales.

A menudo se citan, y con razón, las ventajas de los entornos descentralizados, como Blockchain, para conseguir características diferenciadoras de una aplicación desde el punto de vista de la seguridad: por ejemplo, la inmutabilidad de la información almacenada, el no repudio en caso de haber una posterior disputa, etc.

Pues parece que los atacantes también están observando esas características diferenciadoras y hay algunas que les han llamado poderosamente la atención: la desregulación en esos entornos descentralizados, el anonimato y la persistencia.

Antecedentes

En agosto de 2023, Randy McFoin publica el análisis de un malware que bautizó como ClearFake, debido a su escaso grado de ofuscación. Este malware ejecuta un reconocible patrón de defacement de un sitio comprometido con una invitación a una descarga, muy creíble por cierto, de una actualización de navegador. o más bien, la descarga de un malware avanzado para el robo de información.

Tradicionalmente estas campañas de malware suelen terminar, o al menos encarecerse para los atacantes, cuando, tras un análisis por parte de algún equipo de seguridad se detectan IoCs (Indicadores de compromiso) y se solicita el bloqueo o takedown de esos activos (dominios, IP, etc).

En el caso particular de ClearFake, se analizó y descubrió que hace uso de Cloudfare Workers, se notificó a Cloudfare, y se bloquearon las cuentas asociadas a esos servicios. Se paralizó el ataque hasta la creación de una nueva variante.

Pero, ¿qué sucede si esa nueva variante utiliza un entorno descentralizado tipo Smart Contracts? Pues tal y como se ha descubierto en un análisis de Guardio Labs que os invitamos encarecidamente a leer, eso es precisamente lo que hace la nueva variante de ClearFake.

¿Por qué Smart Contracts?

Binance, una de las mayores plataformas de intercambio de criptomonedas del mundo. hace tres años creó los Binance Smart Contracts (BSCs) para competir con Ethereum en la creación de contratos inteligentes. Estos contratos permiten una ejecución automatizada de acciones si se cumplen una serie de condiciones.

Los analistas han descubierto que esta variante de ClearFake, utiliza precisamente estos BSCs para recuperar el payload que contactará con el Command&Control del atacante y que continuará con la cadena del ataque.

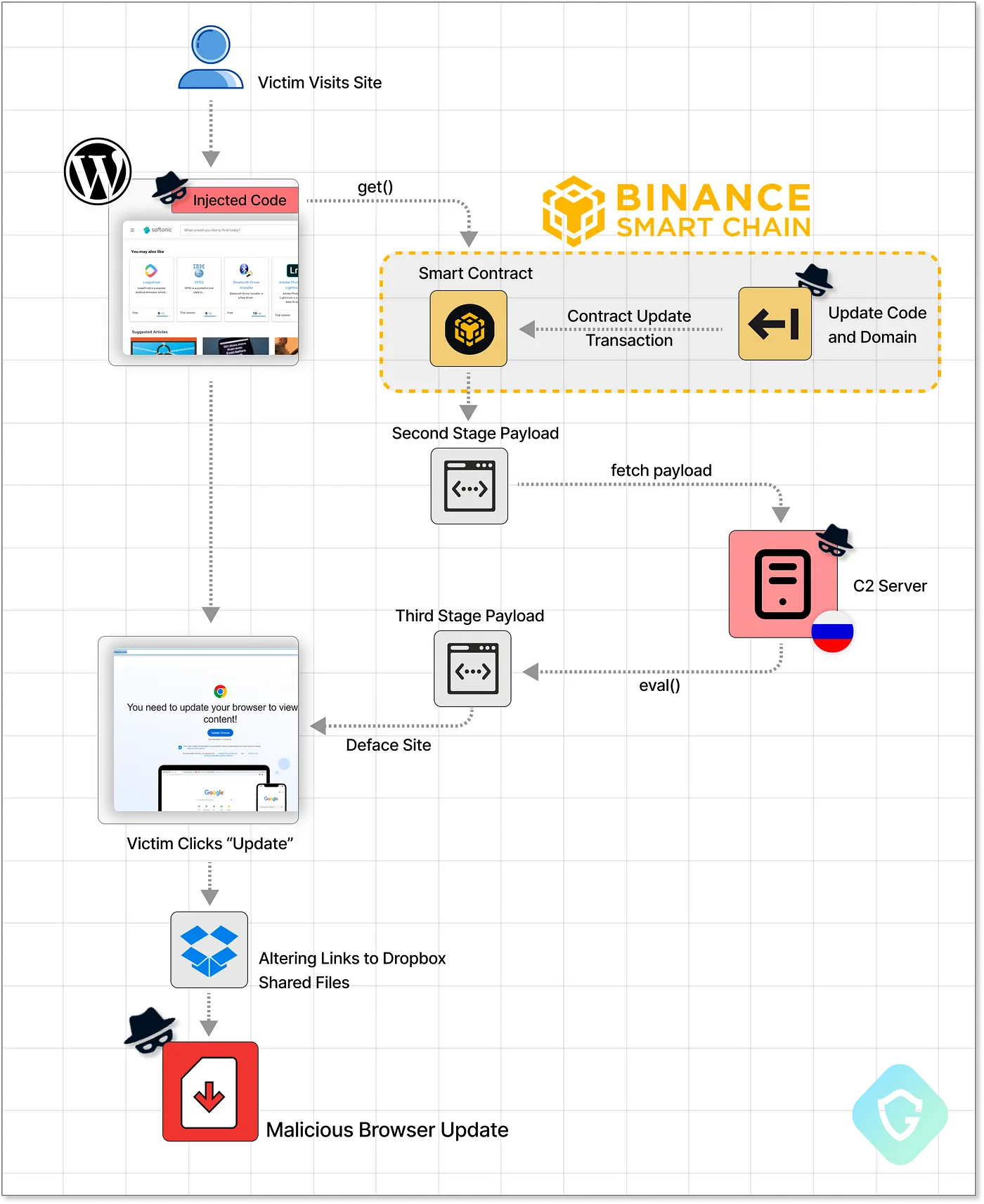

A continuación, vemos un diagrama de flujo del ataque extraído del análisis de Guardio Labs.

¿Qué ventajas se obtienen de la utilización de un smart contract?

- Una vez creado un smart contract, Binance no puede “eliminarlo”, por lo que el takedown no es posible. Binance cuenta con BScSCan, un servicio de identificación de malas prácticas para alertar a la comunidad del potencial uso malicioso de un contrato. Pero esto no tiene grandes consecuencias al no ser una dirección Blockchain usada con fines de fraude financiero. De hecho, continúa siendo un contrato y dirección válidos en la actualidad.

- Se trata de un servicio anónimo.

- El contrato cuenta con una simple función de lectura y actualización de una variable. La de lectura se usa para el ataque, y la de actualización le permite pivotar, cambiar a otro dominio y payload distinto cada vez que es detectado con un coste muy bajo de unos 50 céntimos de euro. El contrato en cuestión se actualizó 30 veces, es decir, 30 dominios maliciosos bloqueados a fecha 6 de octubre.

- Para rematarlo la función que utiliza el atacante del SDK de Binance eth_call está pensada para pruebas, su ejecución no tiene coste y no se registra en Blockchain. Esto se traduce en que el atacante ha conseguido también un mecanismo que no deja trazas, robusto y gratuito para enviar el payload malicioso.

Análisis de los contratos: 0xfc1fE66FB63c542A3e4D45305DaB196E5EcA222A - 0x7f36D9292e7c70A204faCC2d255475A861487c60

Conclusiones

Tradicionalmente muchas campañas maliciosas se mitigan bloqueando dominios e IP, o emitiendo informes de abuso a los proveedores, etc.

Sin embargo, la llegada de alternativas Web3.0 como Blockchain plantea nuevos retos, desde su uso para la propagación de programas maliciosos hasta la filtración de datos de credenciales y archivos robados. Todo ello eludiendo los métodos tradicionales de cierre con las que cuentan las fuerzas de seguridad.

Mientras estas plataformas descentralizadas no establezcan medidas efectivas de control sobre sus contratos inteligentes, (se podría, por ejemplo, deshabilitar las consultas a contratos desde direcciones etiquetadas como maliciosas), esta tendencia continuará al alza. El anonimato es un canto de sirena demasiado atractivo para un atacante.

Fuente: TelefonicaTech

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!