El ransomware #LockBit confirma que ahora va por los dispositivos macOS de Apple y Linux

Los actores de amenazas detrás de la operación de ransomware LockBit 3 han desarrollado nuevos artefactos que pueden cifrar archivos en dispositivos que ejecutan el sistema operativo macOS de Apple desde noviembre 2022.

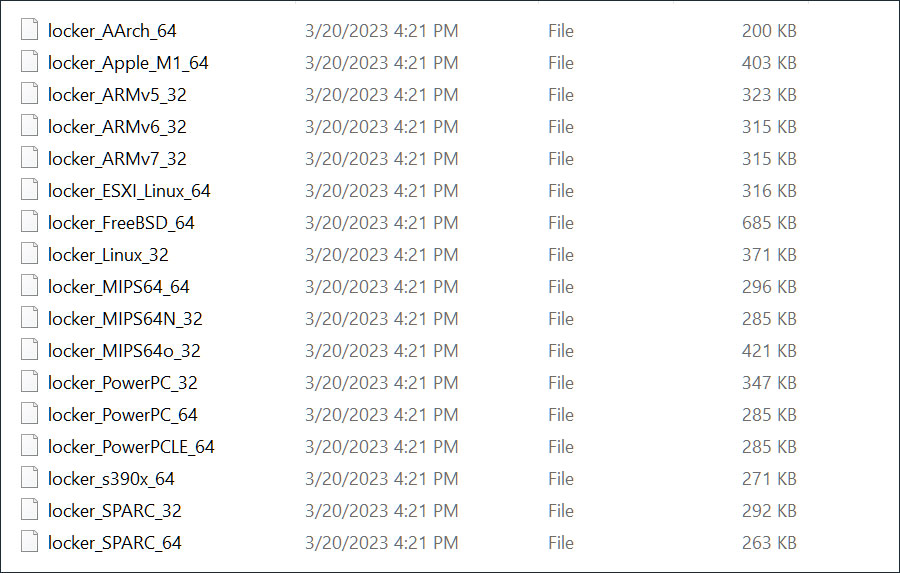

Estos cifradores también incluyen uno llamado 'locker_Apple_M1_64' [VirusTotal] que está dirigido a los nuevos Macs que funcionan con Apple Silicon. El archivo también contiene cifradores para CPU PowerPC, que utilizan los Mac más antiguos.

Históricamente, la operación LockBit utiliza cifradores diseñados para ataques a servidores Windows, Linux y VMware ESXi. Sin embargo, como se muestra a continuación, este archivo [VirusTotal] también contenía cifradores previamente desconocidos para macOS, ARM, FreeBSD, MIPS y CPU SPARC.

LockBit es un prolífico equipo de ciberdelincuentes con vínculos con Rusia que ha estado activo desde finales de 2019, con los actores de la amenaza lanzando dos actualizaciones importantes en 2021 y 2022.

El desarrollo, que fue reportado por el MalwareHunterTeam durante el fin de semana, parece ser la primera vez que un grupo de ransomware mayor ha creado una carga útil basada en macOS.

Las muestras adicionales identificadas por vx-underground muestran que la variante de macOS ha estado disponible desde el 11 de noviembre de 2022, y ha logrado evadir la detección de los motores antimalware hasta ahora.

Según las estadísticas publicadas por Malwarebytes la semana pasada, LockBit emergió como el segundo ransomware más utilizado en marzo de 2023 después de Cl0p, representando 93 ataques exitosos.

Un análisis de la nueva versión de macOS ("locker_Apple_M1_64" revela que todavía es un trabajo en progreso, que se basa en una firma no válida para firmar el ejecutable. Esto también significa que las protecciones Gatekeeper de Apple impedirán que se ejecute incluso si se descarga y se lanza en un dispositivo.

La carga útil,

según el investigador deseguridad Patrick Wardle, contiene archivos como autorun.inf y ntuser.dat.log, lo que

sugiere que la muestra de ransomware fue diseñada originalmente para

Windows.

"Aunque sí, puede ejecutarse en Apple Silicon, ese es básicamente el

alcance de su impacto", dijo Wardle.

"Por lo tanto, los usuarios de macOS no tienen nada de qué preocuparse...

¡por ahora!".

Wardle también señaló las salvaguardias adicionales implementadas por Apple, como la System Integrity Protection (SIP) and Transparency, Consent, and Control (TCC), que impiden la ejecución de código no autorizado y exigen que las aplicaciones pidan permiso a los usuarios para acceder a archivos y datos protegidos.

"Esto significa que sin un exploit o la aprobación explícita del usuario, los archivos permanecerán protegidos", señala Wardle. "Aun así, puede estar justificada una capa adicional de detección/protección".

Otras investigaciones del investigador de ciberseguridad Florian Roth encontraron un cifrador Apple M1 subido a VirusTotal en diciembre de 2022, lo que indica que estas muestras han estado flotando durante algún tiempo.

Los hallazgos, a pesar de los errores generales de los artefactos, son una señal definitiva de que los actores de amenazas están poniendo cada vez más sus ojos en los sistemas macOS.

Un representante de LockBit ha confirmado a Bleeping Computer que el cifrador de macOS "se está desarrollando activamente", lo que indica que es probable que el malware suponga una seria amenaza para la plataforma.

0 Comments:

Publicar un comentario

Gracias por dejar un comentario en Segu-Info.

Gracias por comentar!